در دنیای پرهیاهوی اینترنت، جایی که ترافیک دادهها همچون رودخانهای خروشان در جریان است و تهدیدات سایبری هر لحظه در کمین هستند، وجود یک محافظ قدرتمند بیش از هر زمان دیگری حیاتی است. تصور کنید خانهای بدون درب و پنجره محکم یا شهری بدون نگهبان. شبکه شما نیز دقیقاً همینطور است! فایروال (Firewall)، همان نگهبان هوشیار و دروازهبان نامرئی است که در لبه شبکه شما میایستد و تصمیم میگیرد چه کسی اجازه ورود دارد و چه کسی باید پشت در بماند.

در این مقاله جامع، قرار است سفری عمیق به دنیای فایروالها داشته باشیم. آماده باشید تا با ابزاری آشنا شوید که ستون فقرات امنیت شبکه شماست!

🛡️ firewall چیست؟

فایروال (Firewall) یک سیستم امنیتی شبکه است که بر اساس مجموعهای از قوانین از پیش تعریفشده (Pre-defined Rules)، بر ترافیک ورودی و خروجی شبکه نظارت میکند و تصمیم میگیرد که کدام ترافیک را مجاز و کدام را مسدود کند. این سیستم مانند یک نگهبان مرزی عمل میکند که هر بستهداده را قبل از ورود یا خروج، بازرسی میکند.

🔹 چرا فایروال ضروری است؟

اینترنت، با تمام فرصتهایی که فراهم میکند، محیطی پر از خطرات است. از هکرها و بدافزارها گرفته تا حملات انکار سرویس (DDoS) و تلاش برای نفوذ، همگی میتوانند به دادههای حساس و زیرساختهای شما آسیب برسانند. فایروال با ایجاد یک دیوار دفاعی بین شبکه داخلی قابل اعتماد شما و شبکههای خارجی غیرقابل اعتماد (مانند اینترنت)، از این تهدیدات جلوگیری میکند.

🚀 اهمیت firewall در دنیای ناامن امروز: ستون فقرات امنیت شبکه

اهمیت فایروالها فراتر از یک ابزار ساده امنیتی است؛ آنها جزو پیشنیازهای هر زیرساخت شبکهای هستند.

- 🔒 حفاظت از اطلاعات و حریم خصوصی: اصلیترین وظیفه فایروال، جلوگیری از دسترسی غیرمجاز به دادههای حساس و محرمانه است. چه اطلاعات شخصی کاربران باشد و چه اسرار تجاری یک سازمان، فایروال اولین خط دفاعی در برابر سرقت یا تخریب آنهاست. تحقیقات نشان میدهد که در سال 2023، 60% از حملات سایبری از طریق نقاط ضعف در دروازههای شبکه انجام شدهاند [1].

- ⚙️ کنترل و فیلترینگ ترافیک شبکه: فایروال به مدیران شبکه امکان میدهد تا دقیقاً مشخص کنند چه نوع ترافیکی (بر اساس IP، پورت، پروتکل و حتی محتوا) مجاز به عبور است. این کنترل، نه تنها امنیت را افزایش میدهد، بلکه با جلوگیری از ترافیکهای غیرضروری، به بهینهسازی پهنای باند و عملکرد شبکه نیز کمک میکند.

- ⚠️⚡️ شناسایی و هشدار تهدیدات: بسیاری از فایروالهای مدرن، قابلیت شناسایی الگوهای ترافیکی مشکوک و هشدار به مدیران امنیتی را دارند. این قابلیت به سازمانها اجازه میدهد تا قبل از وقوع آسیب جدی، اقدامات لازم را انجام دهند.

- 🏆 حفظ پایداری و دسترسیپذیری سرویسها: با مسدود کردن حملات DoS/DDoS، فایروالها تضمین میکنند که سرویسهای حیاتی شما (مانند وبسایت، ایمیل یا اپلیکیشنهای ابری) همیشه در دسترس کاربران باشند و از قطعیهای ناخواسته جلوگیری میکنند.

🛠️ انواع firewall: لایههای دفاعی مختلف

فایروالها از نظر تکنولوژی و محل استقرار، به دستهبندیهای مختلفی تقسیم میشوند که هر یک کاربرد و مزایای خاص خود را دارند.

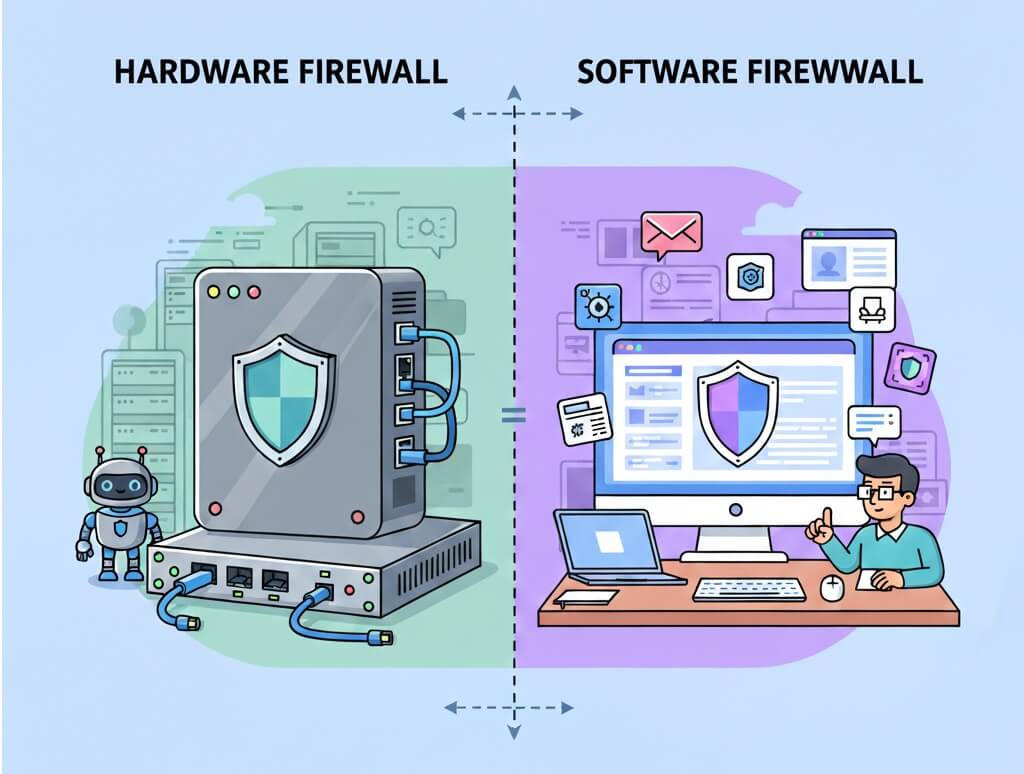

۱. فایروالهای سختافزاری (Hardware Firewalls)

این فایروالها به صورت دستگاههای فیزیکی مجزا (مانند روترها یا اپلایکنسهای امنیتی) هستند که در لبه شبکه (بین شبکه داخلی و اینترنت) قرار میگیرند.

- ویژگیها: دارای سختافزار اختصاصی (CPU، RAM، پورتهای شبکه) هستند و برای پردازش حجم بالای ترافیک با کمترین تأخیر طراحی شدهاند.

- مزایا: عملکرد بالا، امنیت مرکزی برای کل شبکه، مقاومت در برابر حملات فیزیکی و عدم تأثیر بر عملکرد سیستمهای داخلی.

- کاربرد: شبکههای بزرگ سازمانی، دیتاسنترها و ارائهدهندگان سرویس اینترنت (ISP).

۲. فایروالهای نرمافزاری (Software Firewalls)

این فایروالها به صورت برنامههای کاربردی یا سرویسهای سیستمی مستقیماً بر روی سرورها، رایانهها یا دستگاههای موبایل نصب میشوند.

- ویژگیها: قابلیت تنظیم قوانین خاص برای هر دستگاه و برنامه.

- مزایا: انعطافپذیری بالا، هزینهی اولیه کمتر، قابلیت تنظیم و بهروزرسانی آسانتر.

- کاربرد: محافظت از سیستمهای شخصی (مانند فایروال ویندوز)، سرورهای میزبان و دستگاههای End-Point.

فایروال های سخت افزاری و نرم افزاری

۳. فایروالهای نسل بعدی (Next-Generation Firewalls – NGFW)

NGFW ها نسخه پیشرفته فایروالهای سنتی هستند و قابلیتهای بسیار وسیعتری دارند. تحقیقات گارتنر نشان میدهد که تا سال 2025، بیش از 80% سازمانها از NGFW ها استفاده خواهند کرد [2].

- قابلیتها:

- بازرسی عمیق بسته (Deep Packet Inspection – DPI): بررسی دقیق محتوای بسته، نه فقط IP و پورت.

- کنترل برنامهها (Application Control): توانایی مسدود یا محدود کردن دسترسی به برنامههای خاص (مانند فیسبوک یا تلگرام)، بدون توجه به پورت.

- سیستم تشخیص/جلوگیری از نفوذ (IDS/IPS): شناسایی و جلوگیری فعالانه از حملات و نفوذ.

- تحلیل رفتار کاربران (User Behavior Analytics – UBA): شناسایی الگوهای مشکوک در رفتار کاربران.

- یکپارچهسازی با تهدیدات هوشمند (Threat Intelligence): استفاده از پایگاه دادههای جهانی تهدیدات برای شناسایی بدافزارهای جدید.

- مزایا: حفاظت جامع و چندلایه در برابر تهدیدات پیشرفته.

- کاربرد: سازمانهای بزرگ و متوسط که نیاز به حفاظت در برابر تهدیدات پیچیده دارند.

انواع فایروال های نرم افزاری، سخت افزاری و نسل جدید

🔹 نکته تخصصی: firewall و لایههای OSI

بیشتر فایروالها بر اساس IP و در لایه 3 (Network Layer) مدل OSI عمل میکنند. اما فایروالهایی هم وجود دارند که بر اساس MAC Address و در لایه 2 (Data Link Layer) کار میکنند. فایروالهای نسل بعدی (NGFW) و UTM ها میتوانند بستهها را تا لایههای 5 (Session), 6 (Presentation) و حتی 7 (Application) مدل OSI بازرسی و کنترل کنند. این قابلیت بازرسی عمیق، سطح امنیت را به طور چشمگیری افزایش میدهد.

🛡️ UTM چیست؟ چتر امنیت یکپارچه

UTM (Unified Threat Management) به معنای مدیریت یکپارچه تهدیدات است. اکثر فایروالهای سختافزاری پیشرفته امروزه به صورت UTM ارائه میشوند. UTM یک بسته کامل امنیتی است که چندین قابلیت امنیتی مختلف را در یک دستگاه یا نرمافزار واحد ادغام میکند.

- اجزای کلیدی UTM:

- فایروال (Firewall): پایه و اساس هر UTM.

- آنتیویروس و آنتیاسپم (Antivirus & Anti-Spam): محافظت در برابر بدافزارها و ایمیلهای ناخواسته.

- سیستم تشخیص و جلوگیری از نفوذ (IDS/IPS): شناسایی و مسدود کردن حملات فعال.

- فیلترینگ محتوا (Content Filtering): کنترل دسترسی به وبسایتهای خاص.

- شبکه خصوصی مجازی (VPN): ایجاد اتصالات امن و رمزگذاری شده.

- گزارشگیری و تحلیل (Reporting & Analytics): ارائه دید جامع از وضعیت امنیتی.

- مزایا: سادگی مدیریت (چند قابلیت در یک کنسول)، کاهش پیچیدگی، و کارایی بیشتر.

⚙️ فایروالها از نظر محل نصب و نوع کنترل ترافیک

فایروالها را میتوان بر اساس محل استقرار و نحوه تأثیرگذاری بر ترافیک نیز دستهبندی کرد:

۱. فایروالهای Host-Based (مبتنی بر میزبان)

این فایروالها به صورت نرمافزاری مستقیماً بر روی یک دستگاه خاص (مانند سرور، کامپیوتر شخصی یا موبایل) نصب میشوند و آن دستگاه را محافظت میکنند.

- کنترل محلی: ترافیک ورودی و خروجی همان دستگاه را کنترل میکنند.

- قابلیت تنظیم بالا: میتوانند قوانین بسیار خاصی را برای هر برنامه یا سرویس روی همان دستگاه اعمال کنند.

- محافظت دقیق: از برنامهها و سرویسهای خاص در برابر حملات محافظت میکنند.

- مثال: Windows Defender Firewall یا فایروالهای نصب شده روی لینوکس (مانند ufw, firewalld).

۲. فایروالهای Network-Based (مبتنی بر شبکه)

این فایروالها به صورت سختافزاری یا نرمافزاری در نقاط کلیدی شبکه (معمولاً در لبه شبکه یا بین سگمنتهای شبکه) قرار میگیرند و ترافیک بین شبکههای مختلف را کنترل میکنند.

- کنترل مرکزی: ترافیک تمامی دستگاههای موجود در آن سگمنت یا کل شبکه را کنترل میکنند.

- عملکرد بالا: طراحی شدهاند تا حجم بالای ترافیک را بدون افت عملکرد پردازش کنند.

- قابلیتهای پیشرفته: اغلب شامل IDS/IPS و سایر قابلیتهای امنیتی پیشرفته هستند.

- مثال: فایروالهای سختافزاری فورتینت، سیسکو یا میکروتیک.

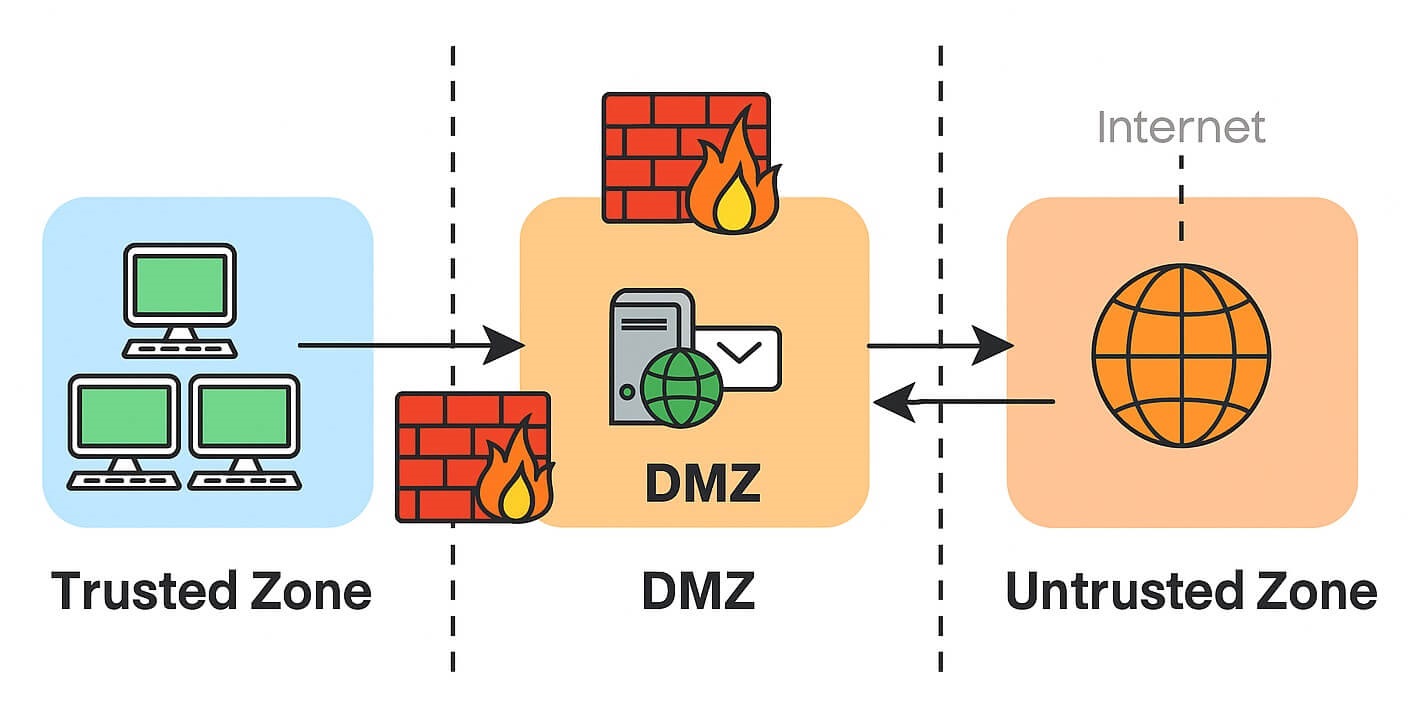

🌐 سطوح اعتماد (Trust) در فایروال: تقسیمبندی شبکه برای امنیت بیشتر

فایروالها با تقسیمبندی شبکه به “مناطق اعتماد” (Trust Zones)، میتوانند سیاستهای امنیتی مختلفی را بر اساس سطح ریسک هر منطقه اعمال کنند. این کار به سازمانها کمک میکند تا سیاستهای دقیقتری برای حفاظت از منابع خود تدوین کنند.

✅ ۱. شبکههای قابل اعتماد (Trusted Networks)

این شبکهها شامل دستگاهها و منابعی هستند که به آنها اعتماد کامل وجود دارد. معمولاً شامل شبکه داخلی سازمان (LAN) میشوند.

- ویژگیها:

- دسترسی آزاد: کاربران و دستگاهها میتوانند به راحتی به منابع داخلی دسترسی پیدا کنند.

- کنترل محدود: فایروالها معمولاً محدودیتهای کمتری برای ترافیک داخلی اعمال میکنند، اما همچنان برای نظارت و جلوگیری از حملات داخلی (Internal Threats) حضور دارند.

❌ ۲. شبکههای غیر قابل اعتماد (Untrusted Networks)

این شبکهها شامل منابع و دستگاههایی هستند که به آنها اعتماد نداریم. اینترنت بارزترین مثال برای یک شبکه غیرقابل اعتماد است.

- ویژگیها:

- کنترل شدید: سختگیرانهترین سیاستهای امنیتی برای کنترل ترافیک ورودی و خروجی اعمال میشود.

- فیلتر کردن ترافیک: ترافیک مشکوک، بدافزارها و تلاش برای نفوذ به شدت فیلتر و مسدود میشوند.

سه منطقه Trusted, DMZ, Untrusted را با رنگهای مختلف

🛡️ ۳. شبکههای DMZ (DeMilitarized Zone)

DMZ (ناحیه غیرنظامی) یک شبکه میانی است که بین شبکه داخلی قابل اعتماد و شبکه خارجی غیرقابل اعتماد (اینترنت) قرار میگیرد. این ناحیه برای میزبانی سرویسهای عمومی (مانند وبسرور، سرور ایمیل یا DNS سرور) استفاده میشود که باید برای کاربران اینترنت در دسترس باشند.

- ویژگیها:

- حفاظت چندلایه: توسط دو فایروال (یا یک فایروال با چند رابط) از شبکه داخلی و اینترنت جدا میشود.

- دسترسی محدود: تنها پورتها و پروتکلهای لازم برای سرویسهای عمومی در DMZ باز هستند.

- کاهش ریسک: در صورت نفوذ به سرویسهای DMZ، نفوذگر دسترسی مستقیم به شبکه داخلی پیدا نمیکند.

- مثال: اگر یک وبسایت روی یک سرور میزبانی شده است و نیاز به دسترسی عمومی دارد، آن سرور را در DMZ قرار میدهیم. درخواستهای اینترنتی ابتدا به فایروال بیرونی میرسند، سپس به DMZ هدایت میشوند. اگر سرویس در DMZ قانونی باشد، پاسخ داده میشود و اجازه ورود به شبکه داخلی نمییابد. این کار از شبکه داخلی در برابر حملات مستقیم محافظت میکند.

🧱 دیاگرام ساختار DMZ و سطوح اعتماد شبکه

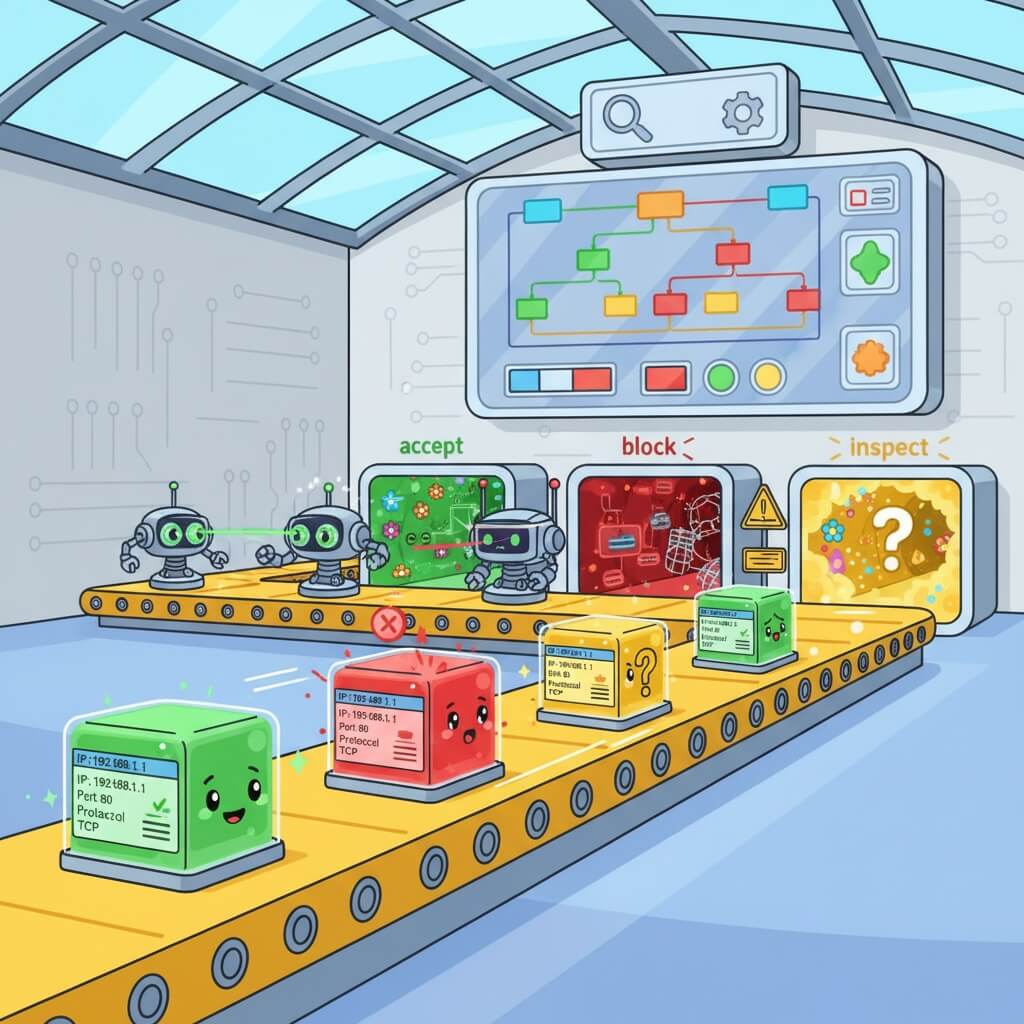

🏆 Policy یا Rule در firewall: اساس تصمیمگیری

Policy (سیاست) یا Rule (قانون) در فایروال به معنای دستورالعملهای مشخصی است که فایروال بر اساس آنها تصمیم میگیرد که آیا یک بستهداده را اجازه عبور دهد، مسدود کند یا اقدام دیگری روی آن انجام دهد. این قوانین، قلب عملکرد فایروال را تشکیل میدهند.

ساختار کلی Ruleهای فایروال:

هر Rule فایروال مانند یک جمله شرطی است: “اگر (شرایط) پس (اقدام)”. رولها معمولاً بر اساس معیارهای زیر تعریف میشوند:

- From (مبدأ – Source): چه کسی یا از کجا ترافیک میآید؟ (آدرس IP مبدأ، محدوده IP، شبکه، رابط کاربری).

- To (مقصد – Destination): به کجا یا به چه کسی ترافیک میرود؟ (آدرس IP مقصد، پورت، شبکه).

- What (چه چیزی – Service/Protocol): نوع ترافیک چیست؟ (پروتکلها مانند TCP, UDP, ICMP، سرویسها مانند HTTP، FTP، SSH).

- When (چه زمانی – Time): آیا این قانون فقط در زمانهای خاصی فعال است؟ (ساعات اداری، شبها).

- Action (اقدام – What to do): چه کاری باید انجام شود؟

- Accept/Allow (مجاز): اجازه عبور ترافیک.

- Drop/Deny (مسدود): ترافیک را مسدود میکند و هیچ پاسخی به مبدأ نمیدهد.

- Reject (رد): ترافیک را مسدود میکند اما یک پاسخ “غیرقابل دسترسی” (مانند ICMP Destination Unreachable) به مبدأ میفرستد.

- Log (ثبت): فعالیت ترافیک را در گزارشها ثبت میکند.

🔹 مثال یک Rule فایروال: اگر ترافیک از شبکه اینترنت (Untrusted) میآید، به پورت 80 (HTTP) وبسرور در DMZ میرود و پروتکل TCP دارد، آن را مجاز (Accept) کن وگرنه مسدود (Drop) کن.

فرآیند پیچیده تصمیمگیری فایروال ها برای اجاره عبور، ریجت کردن یا مسدود کردن بسته ها

💡 نمونه واقعی: تصور کنید سایت شما، ناگهان با یک حمله DDoS مواجه میشود. هزاران درخواست جعلی در ثانیه به سمت سرورهای شما سرازیر میشوند و پهنای باند و منابع سرور را مصرف میکنند. در این حالت، کاربران واقعی نمیتوانند به سایت شما دسترسی پیدا کنند.

✅ راهکار: با استفاده از فایروالهای پیشرفته و رولبندی شده، ترافیک ورودی ابتدا توسط فایروالهای لبه شبکه مورد تحلیل قرار میگیرد. این فایروالها با تشخیص الگوهای حمله DDoS (مثلاً حجم بالای درخواست از یک IP واحد یا درخواستهای غیرمعمول)، به سرعت ترافیک مخرب را شناسایی و مسدود میکنند.

نتایج:

- حفظ پایداری سرویس: با وجود حمله، سرورهای Zoip Server همچنان برای کاربران واقعی در دسترس باقی میمانند.

- جلوگیری از Downtime: سایت از قطعیهای طولانیمدت و هزینههای ناشی از آن نجات مییابد.

- امنیت دادهها: حمله DDoS نمیتواند به دادههای داخلی سرور نفوذ کند، زیرا فایروال لایههای عمیقتر را نیز محافظت میکند.

- یک فایروال قدرتمند، نه تنها از دسترسی غیرمجاز جلوگیری میکند، بلکه در مواقع بحرانی، پایداری کسبوکار شما را نیز تضمین میکند.

☁️ فناوریهای مدرن فایروال

برای ارتقای سطح امنیت شبکههای امروزی، سه فناوری جدید در حال جایگزینی فایروالهای سنتی هستند:

1. Cloud Firewall (فایروال ابری)

فایروال بهصورت سرویس (Firewall as a Service – FWaaS) در بستر ابری اجرا میشود.

🔸 مثالها: AWS WAF, Azure Firewall, Cloudflare WAF

🔸 مزایا: مقیاسپذیری بالا، مدیریت ساده از طریق وب، و بدون نیاز به سختافزار فیزیکی.

2. Zero Trust Network Access (ZTNA)

مدلی نوین که اصل آن بر “عدم اعتماد به هیچ کاربر یا دستگاه، حتی درون شبکه” است.

🔸 به جای اعتماد به محدوده IP، هر درخواست احراز هویت جداگانه میشود.

🔸 ترکیب عالی با NGFW برای محیطهای سازمانی توزیعشده.

3. AI-based Anomaly Detection

در فایروالهای نسل جدید، از هوش مصنوعی برای شناسایی الگوهای غیرعادی ترافیک استفاده میشود.

🔸 توانایی تشخیص رفتار مشکوک پیش از بروز حمله (مانند حملات DDoS یا نفوذ تدریجی).

🔸 نمونهها: Palo Alto ML-powered Firewalls, Fortinet FortiAI.

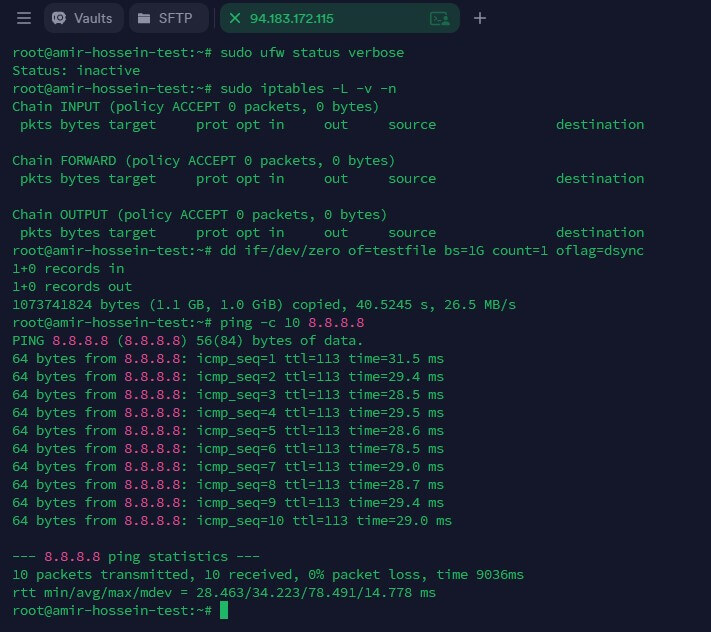

⚙️ دستورهای تست عملکرد فایروال و سختافزار

🧩 ۱. بررسی وضعیت فایروال و رولها

- برای UFW (در Ubuntu/Debian):

- یا برای سیستمهایی با iptables:

⚡️ ۲. تست سرعت دیسک (I/O Benchmark)

🌐 ۳. تست تأخیر شبکه (Ping Latency)

دستورهای تست عملکرد فایروال و سختافزار

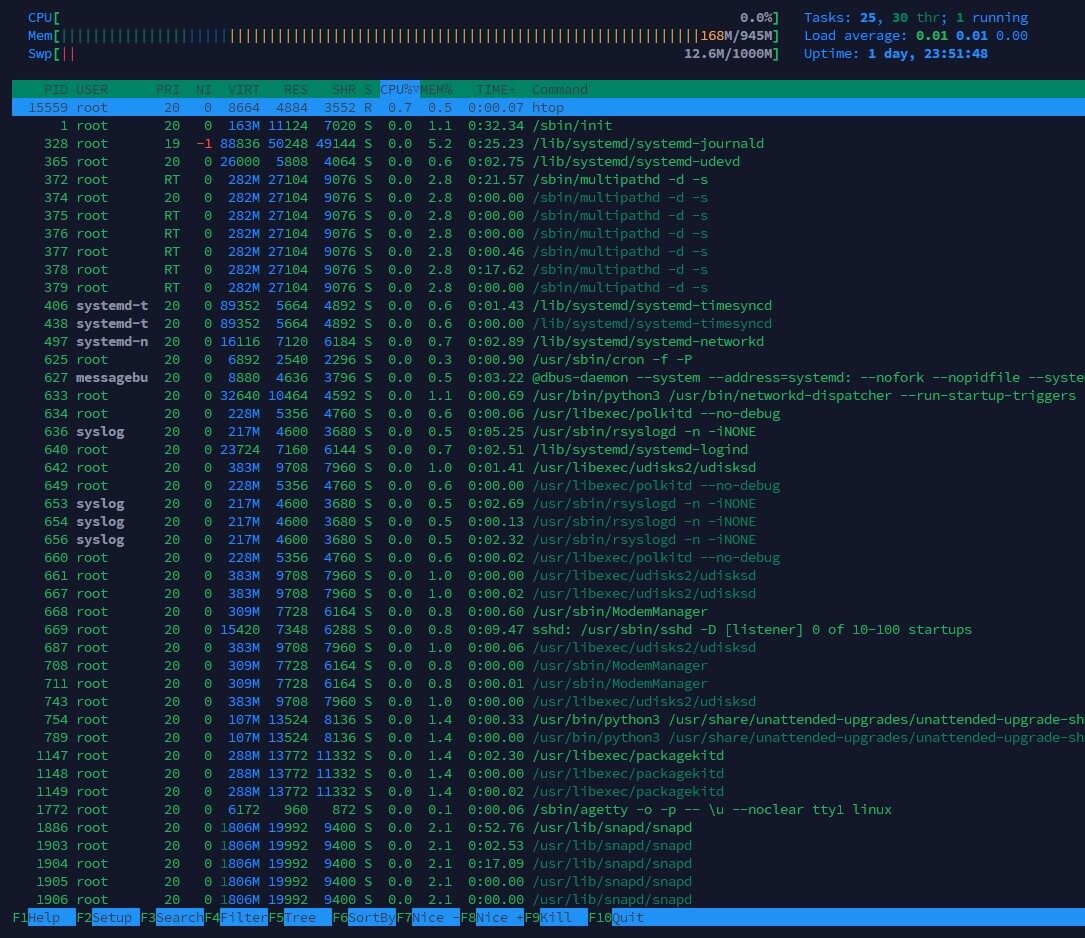

🧠 ۴. مشاهده مصرف CPU حین پردازش فایروال

top -d 1

دستور top یا htop برای شناسایی پرمصرفترین پروسهها (مانند دیتابیس MySQL/PostgreSQL یا پروسههای PHP)

🛠️ بخش عیبیابی (Troubleshooting) فایروال

گاهی اوقات، فایروال به جای محافظت، دردسر ساز میشود! در اینجا چند مشکل رایج و راهحل آنها آورده شده است:

- ⛔️ مشکل: دسترسی به سرویسی قطع شده است.

- راه حل: ابتدا لاگهای فایروال را بررسی کنید. ببینید آیا فایروال ترافیک مربوط به آن سرویس (مثلاً پورت 80 برای HTTP) را مسدود میکند یا خیر. ترتیب رولها را بررسی کنید؛ رول Deny All نباید قبل از رول Allow قرار گیرد.

- ⚡️ مشکل: سرعت شبکه به شدت کاهش یافته است.

- راه حل: گاهی اوقات بازرسی عمیق بسته (DPI) در NGFW ها میتواند سربار پردازشی ایجاد کند. تنظیمات بازرسی را بهینهسازی کنید یا مطمئن شوید فایروال شما توان پردازشی کافی برای حجم ترافیک فعلی را دارد.

- ❌ مشکل: کاربران نمیتوانند از راه دور SSH بزنند.

- راه حل: مطمئن شوید پورت 22 (پیشفرض SSH) برای IP آدرسهای مجاز در فایروال باز است. همچنین، فایروال نرمافزاری روی خود سرور را نیز بررسی کنید.

- 📌 نکته: همیشه رولهای فایروال را از حالت “مجاز کردن همه چیز” به “مسدود کردن همه چیز به جز موارد لازم” (Default Deny) تغییر دهید. این رویکرد، امنترین حالت ممکن است.

مشکلات رایج فایروال و راهحلهای آنها

🧐 پرسشهای متداول (FAQ) در مورد firewall

- 🔹 فایروال نرمافزاری بهتر است یا سختافزاری؟

- هر دو نوع کاربرد خود را دارند. فایروال سختافزاری برای محافظت از کل شبکه و ترافیک بالا، و فایروال نرمافزاری برای محافظت از یک دستگاه خاص یا کنترلهای دقیقتر برنامه محور، مناسبتر است. بهترین راهکار، استفاده ترکیبی از هر دو است.

- 🚀 آیا وجود آنتیویروس، مرا از فایروال بینیاز میکند؟

- خیر! آنتیویروس از بدافزارهایی که وارد سیستم شدهاند محافظت میکند، در حالی که فایروال از ورود ترافیک غیرمجاز (که میتواند شامل بدافزار هم باشد) به شبکه جلوگیری میکند. این دو مکمل یکدیگرند.

- ⚠️ DMZ دقیقاً چه محافظتی ایجاد میکند؟

- DMZ با قرار دادن سرویسهای عمومی در یک منطقه میانی و جدا شده، از دسترسی مستقیم هکرها در صورت نفوذ به آن سرویسها به شبکه داخلی شما جلوگیری میکند. این یک لایه امنیتی حیاتی است.

- 🛡️ چگونه میتوانم از بهروز بودن فایروالم مطمئن شوم؟

- فایروالهای سختافزاری نیاز به آپدیت Firmware و بهروزرسانی پایگاه داده تهدیدات دارند. فایروالهای نرمافزاری باید به طور منظم بهروزرسانی شوند. همیشه مطمئن شوید که فایروال شما آخرین وصلههای امنیتی و تعریف تهدیدات را دارد.

🎉 نتیجهگیری:

firewall نه تنها یک لایه امنیتی هستند، بلکه ستون فقرات و سنگ بنای هر استراتژی دفاعی شبکه مدرن محسوب میشوند. با درک صحیح عملکرد آنها، انواع مختلفشان، و نحوه تنظیم رولها، میتوانید شبکهای امن و پایدار برای خود یا سازمانتان ایجاد کنید. در دنیایی که تهدیدات سایبری هر روز پیچیدهتر میشوند، سرمایهگذاری در فایروالهای مناسب و پیکربندی صحیح آنها، یک ضرورت غیرقابل انکار است.

برای رهایی از نتاسکنهای مزاحم، ابیوزهای احتمالی و حذف شدن ناخواسته سرور توسط دیتاسنتر، میتوانید از سرورهای رولبندی شده و فایروال شده Zoip Server استفاده کنید.

زویپ سرور با ارائه انواع خدمات هاست، سرور مجازی و اختصاصی، دامنه و لایسنس، همراه شما در این مسیر هست. اگه قصد راهاندازی هاستینگ خودتون رو دارید یا به منابع قویتری نیاز دارید، خرید سرور مجازی و لایسنس سی پنل از زویپ سرور میتونه یک انتخاب هوشمندانه باشه. تیم متخصص زویپ سرور آمادهی نصب و کانفیگ کامل سرور برای شماست تا با خیال راحت روی کسبوکارتون تمرکز کنید.

منابع:

- Gartner, Magic Quadrant for Network Firewalls.

- Cisco, What Is a Firewall?

- cloudflare, What is a Firewall?.

- Cloudflare, What is DNSSEC? | DNS Security.

- TechTarget, Unified threat management (UTM).