در شبکههای عمومی، خطرات مختلفی وجود دارد، از جمله سرقت اطلاعات و هویت، از دست دادن و دستکاری دادهها، و اختلال در خدمات. اقدامات مختلفی از سوی شبکه میتوان انجام داد تا از این موارد جلوگیری شود.

مانند: غیرفعال کردن ترافیک برنامه اسکنر پورت پس از خرید VPS میکروتیک، برای افزایش امنیت شبکه و کاهش آسیبپذیریها و جلوگیری از اسکن شدن میکروتیک توسط برخی وبسایتها یا برنامهها، مسدود کردن Port Scanner در میکروتیک برای شناسایی و مسدود کردن IPهای مهاجمین ضروری است،

با ما در این آموزش تصویری همراه شوید تا تمام مراحل لازم برای جلوگیری از Port Scan در میکروتیک را مرور کنیم.

چگونگی حملات Port Scan به میکروتیک

در سیستمهای عامل میکروتیک، مهاجمان سعی میکنند گزارشهای پورتهای در حال استفاده را بررسی کنند. برای جلوگیری از دسترسی آنها به دادههای حساس شما، باید IPهای آنها را پیدا کرده و با افزودن قوانین دقیقی که اتصالات خطرناک را منع میکند، آنها را مسدود کنید.

پیش از این، شما یاد گرفتید چگونه یک پورت در وینباکس میکروتیک را مسدود کنید. با این کار و به لطف ایجاد لیستهای آدرس پویا برای هر پورت و پروتکل مربوطه، دیگر پورتهای SSH، تلنت و وینباکس در معرض اسکنهای پورت قرار نخواهند گرفت،

برای هر یک از قوانین SSH، تلنت، و وینباکس، اتکها در چهار مرحله انجام میشوند. ابتدا با یک قانون پرش شروع میشود، سپس به مرحله Level1 میرسد و سپس به Level2. در مرحله بعدی، یعنی لیست ردیابی Level3، فرکانس درخواستهای اتصال تنظیم میشود.

به این ترتیب، ساختاری تنظیم میشود که اجازه میدهد حداکثر سه بار درخواستهای نادرست به درخواستهای اتصال ورودی ارسال شوند. اگر پس از سه بار تلاش ناموفق، منبع درخواست به لیست سیاه اضافه شود، آن آدرس برای ۳۰ روز مسدود میشود.

چگونگی جلوگیری از حملات Port Scan:

قوانین مسدودسازی اسکنر پورت:

پیکربندی قانون زیر به شما امکان میدهد تا اسکنر پورت را در میکروتیک رها کنید.“`

/ ip firewall address-list

add list = “Black List (Port Scanner WAN)” comment = “Black List (Port Scanner WAN)”

/ ip firewall filter

Add action = drop chain = input in-interface = WAN comment = “(Port Scanner WAN) Block everyone in the Black List.” log-yes-log-prefix = “KL_ (Port Scanner WAN) Black List” src-address-list = “(Port Scanner WAN) Black List”

add action = drop chain = forward in-interface = WAN comment = “(Port Scanner WAN) Block everyone in the Black List.” log-yes-log-prefix = “KL_ (Port Scanner WAN) Black List” src-address-list = “(Port Scanner WAN) Black List”

add-in-interface = WAN action = add-src-to-address-list address-list = “Black List (Port Scanner WAN)” address-list-timeout = 4w2d chain = input comment = “IP addresses that scan TCP ports Scanner WAN) Adds to Blacklist and blocks for 30 days “log = yes log-prefix =” (Port Scanner WAN) is added to Blacklist “protocol = tcp psd = 21.3s, 3.1“`

اکنون که با موضوع این راهنما آشنا شدهاید، با ما در این راهنما همراه باشید تا بهترین و سریعترین روش برای مسدود کردن Port Scanner در میکروتیک را بیابید.

راهنمای تصویری برای مسدود کردن اسکنر پورت در میکروتیک:

بیایید از طریق این راهنما پیش برویم و یاد بگیریم چگونه اسکنر پورت را در میکروتیک مسدود کرده و از آن جلوگیری کنیم. تمام مراحل زیر را دنبال کنید تا از Port Scan در میکروتیک خود جلوگیری کنید.

مرحله ۱. تشخیص انواع اتصالات اسکن

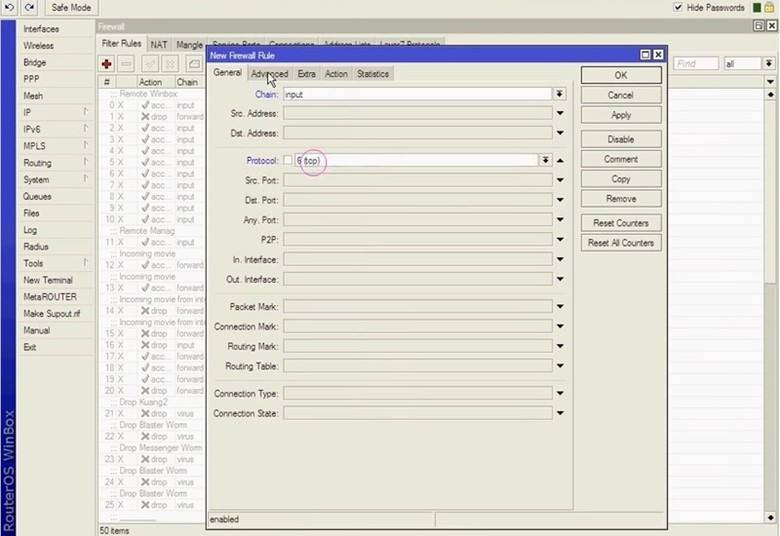

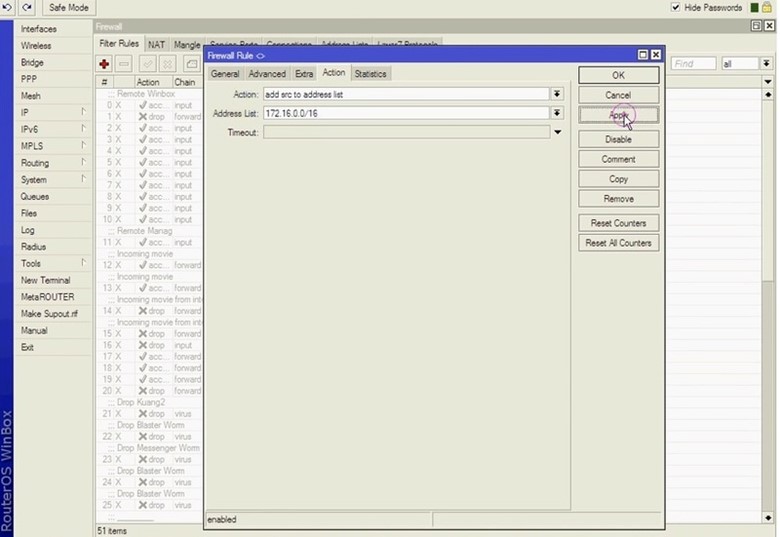

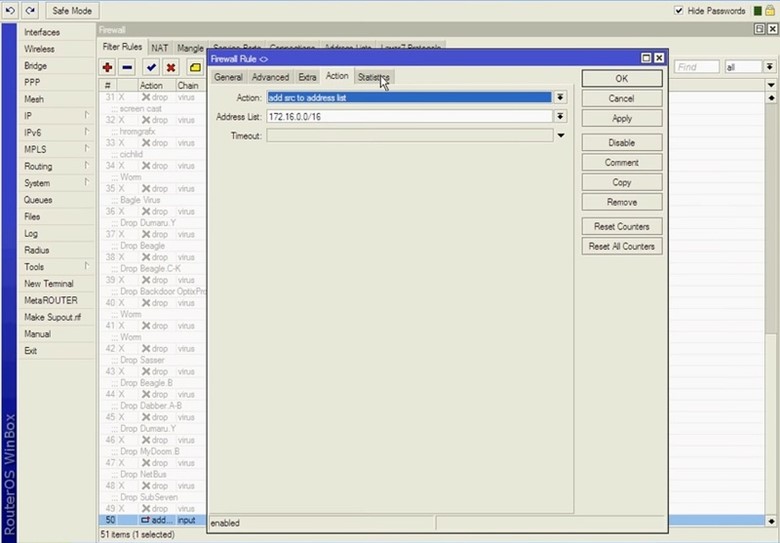

به عنوان اولین اقدام، توصیه میشود که نوع اتصالاتی که برای اسکن استفاده میشوند را بیابید. برای انجام این کار، یک قانون برای تشخیص IPها اجرا کنید. پس از باز کردن IP > Firewall، بر روی تب “filter rules” کلیک کنید و سپس روی “+” کلیک کنید. در کادری که باز میشود، زنجیرهای به نام “input” را انتخاب کنید، سپس برای نوع پروتکل “۶(TCP)” را انتخاب کنید. به تب عملیات بروید و گزینه عملیات “add src to address list” را انتخاب کنید. پس از آن، نامی را در فیلد لیست آدرس تایپ کنید یا از گزینهها انتخاب کنید.

مرحله ۲. حذف همه IP های شناسایی شده

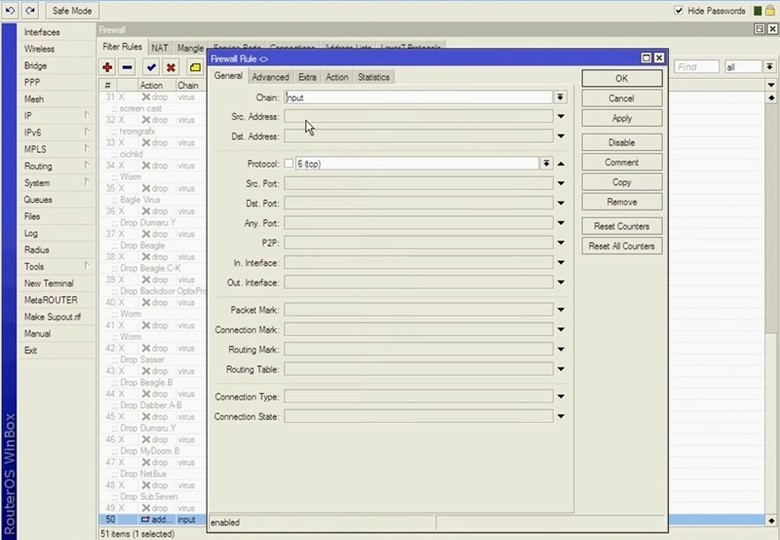

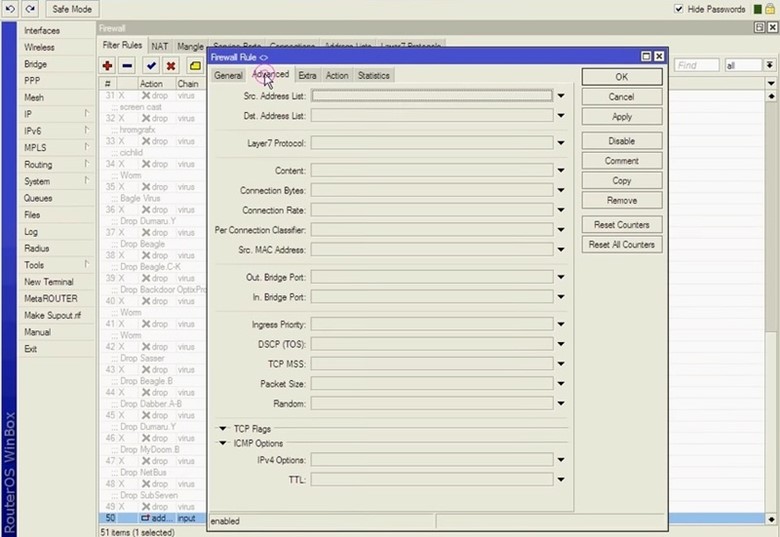

مرحله بالا به ما آموخت که چگونه آدرسهای IP و اسکنرهای پورت را به لیست اضافه کنیم. در این مرحله باید تمام این آدرسهای IP را حذف کنیم. در تب قوانین فیلتر، پس از انتخاب IP>firewall روی نماد “+” کلیک کنید تا این فعالیت را تکمیل کنید. پس از انتخاب زنجیره به عنوان ورودی، روی تب پیشرفته کلیک کنید. نام لیست IP خود را از “Src. Address List” انتخاب کنید و سپس، زمانی که به صفحه عملیات میروید، روی فلش کشویی کنار عملیات کلیک کنید تا آن را به عنوان یک حذف انتخاب کنید.

چه کاری بعد از یافتن و مسدود کردن اسکنر پورت در میکروتیک انجام دهیم

تاکنون شما یاد گرفتید که چگونه نوع اتصالات مورد استفاده برای اسکن را تشخیص دهید تا IPهای آنها را مسدود کنید. همانطور که مرور کردید، مسدود کردن اسکنر پورت در میکروتیک خیلی پیچیده نبود. اما، توصیه میشود که وقتی مطمئن شدید همه مهاجمین یافت شده را از بین بردهاید، سرور میکروتیک خود را از اسکنهای جدید پورت و اسکن آدرس IP محافظت کنید.

جستجوهای شبکه توسط تنظیمات پیشفرض Firebox ممنوع است. حداکثر تعداد مجاز جستجوهای آدرس یا پورت در ثانیه برای هر آدرس IP منبع در تنظیمات این ویژگی قابل تغییر است (پیشفرض ۱۰ است).

شما میتوانید آستانه حداکثر تعداد مجاز جستجوهای آدرس یا پورت در ثانیه را کاهش دهید تا به سرعت مهاجمین را متوقف کنید. اگر آن را بیش از حد کاهش دهید، Firebox ممکن است فعالیتهای عادی شبکه را به اشتباه به عنوان حمله تشخیص دهد و آن را مسدود کند. Firebox باید برای هر اتصالی که قطع میکند، بستههای TCP reset ارسال کند، اما استفاده از تعداد بزرگتر احتمال اینکه شما ترافیک شبکه معتبر را مسدود کنید را کاهش میدهد. با انجام این کار، شما پهنای باند و منابع Firebox را مصرف میکنید، همچنین به مهاجم اطلاعاتی در مورد فایروال خود میدهید.

کشاورز

سلام ما عموما مشکل در پورت اسکن بعد میکروتیک داریم با این چکار کنیم؟

زویپ سرور

سلام برای حل مشکل خود شما میتوانید این مقاله را مطالعه کنید https://zoip.ir/how-to-prevent-abuse-on-ubuntu-and-mikrotik/