در دنیای امروزی، امنیت اطلاعات یکی از مهمترین چالشها برای سازمانها و کسبوکارها به شمار میآید. حفاظت از دادهها و زیرساختهای فناوری اطلاعات نه تنها به امنیت نرمافزاری بلکه به امنیت سختافزاری نیز وابسته است. سرورها به عنوان بخش حیاتی هر شبکه، دادهها و منابع مهم سازمانها را ذخیره و مدیریت میکنند. بنابراین، تأمین امنیت سرورها از مهمترین ارکان حفاظت از اطلاعات به شمار میآید.

در این راستا، دو تکنولوژی کلیدی به نامهای Secure Boot و TPM 2.0 به عنوان ابزارهایی قدرتمند در جهت ارتقای امنیت سختافزاری سرورها معرفی شدهاند. این دو تکنولوژی با همکاری یکدیگر میتوانند از نفوذ بدافزارها و حملات مختلف به سیستمها جلوگیری کنند و به امنیت اطلاعات کمک کنند.

در این مقاله، به تفصیل به بررسی Secure Boot و TPM 2.0 خواهیم پرداخت و توضیح خواهیم داد که چگونه این دو فناوری میتوانند امنیت سختافزاری سرورها را افزایش دهند. همچنین، به بررسی مزایا و چالشهای پیادهسازی این تکنولوژیها در زیرساختهای سرور خواهیم پرداخت و راهکارهای عملی برای استفاده از آنها ارائه خواهیم کرد.

فصل اول: آشنایی با Secure Boot

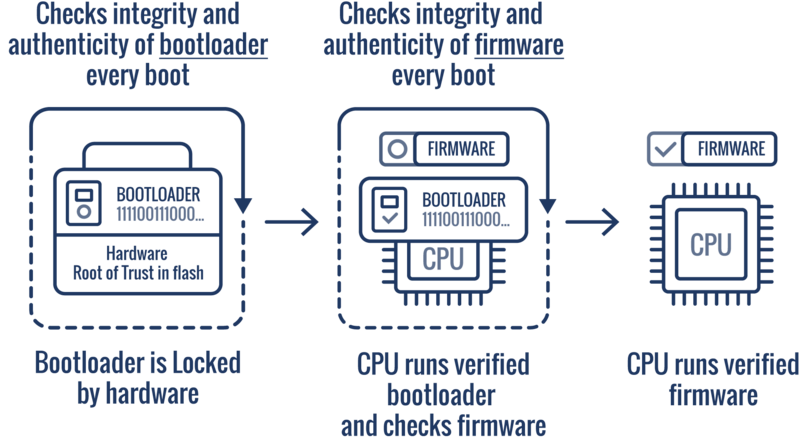

Secure Boot یک تکنولوژی امنیتی است که هدف آن جلوگیری از اجرای بدافزارها و برنامههای مخرب در مرحله راهاندازی سیستم است. در واقع، Secure Boot یک فرایند ایمنسازی است که از راهاندازی غیرمجاز سیستمعاملها یا بدافزارهای حملهکننده به سیستم جلوگیری میکند. این فرآیند به طور ویژه برای حفاظت از بوتلودرها طراحی شده است، که اولین کدهایی هستند که پس از روشن شدن سیستم اجرا میشوند.

در یک سیستم بدون Secure Boot، یک مهاجم میتواند کد مخربی را در مرحله بوت به سیستم وارد کند، که حتی پیش از راهاندازی سیستمعامل به اجرا درمیآید. با فعال بودن Secure Boot، سیستم فقط به بوتلودرهایی اجازه اجرا میدهد که توسط مدیر سیستم یا تولیدکننده سختافزار تایید شدهاند.

نحوه کارکرد Secure Boot: Secure Boot به صورت دقیق با کمک یک مجموعه کلیدهای دیجیتال (Digital Keys) که در BIOS یا UEFI ذخیره شدهاند، عمل میکند. این کلیدها مسئول تایید صحت سیستمعامل یا برنامهای هستند که در هنگام راهاندازی اجرا میشود. به عبارت دیگر، هر برنامهای که قرار است در مرحله بوت اجرا شود، باید با این کلیدها مطابقت داشته باشد، در غیر این صورت سیستم از اجرای آن جلوگیری خواهد کرد.

مزایای Secure Boot:

- پیشگیری از حملات بوت: با استفاده از Secure Boot، از اجرای بدافزارها و ویروسهای در سطح سیستمعامل جلوگیری میشود.

- حفاظت از سیستمعامل: تنها سیستمعاملهای تایید شده به مرحله اجرا وارد میشوند و امنیت سیستم به طور کلی افزایش مییابد.

- تضمین یکپارچگی کد: برنامههایی که در مرحله راهاندازی اجرا میشوند، باید گواهینامههای دیجیتال معتبر داشته باشند.

چالشها و محدودیتها:

- سازگاری با سختافزار قدیمی: برخی از سختافزارهای قدیمی ممکن است با Secure Boot سازگار نباشند.

- محدودیت در نصب سیستمعاملها: در برخی موارد، ممکن است سیستمعاملهای غیرمجاز یا کمتر شناختهشده نتوانند از این ویژگی بهره ببرند.

فصل دوم: TPM 2.0: تکنولوژی امنیتی تراشه

TPM 2.0 (Trusted Platform Module) یک تراشه امنیتی است که در بسیاری از دستگاههای مدرن، از جمله سرورها، لپتاپها و دسکتاپها، برای ذخیرهسازی اطلاعات حساس از جمله کلیدهای رمزنگاری و گواهینامهها استفاده میشود. این تراشه به عنوان یک واحد امنیتی مستقل عمل میکند و نقش مهمی در تضمین امنیت دادهها و سیستمها دارد.

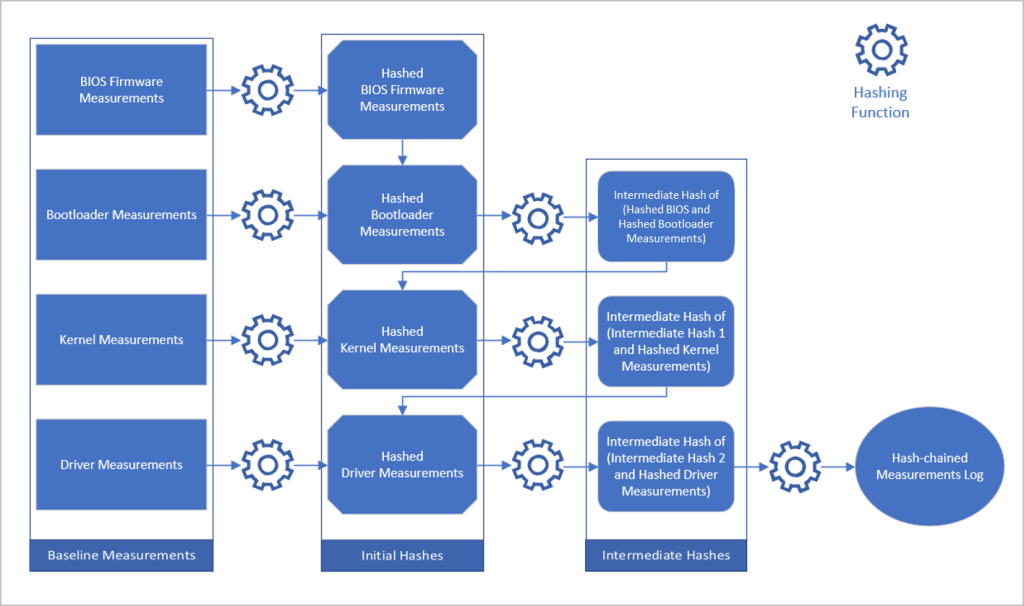

نحوه کارکرد TPM 2.0: TPM 2.0 به عنوان یک واحد امنیتی سختافزاری، وظیفه ذخیرهسازی و پردازش اطلاعات حساس بهطور ایمن را بر عهده دارد. این تراشه قادر است به صورت امن دادهها را رمزنگاری کرده و از دسترسیهای غیرمجاز به اطلاعات حیاتی جلوگیری کند. یکی از ویژگیهای بارز TPM 2.0 این است که در صورت تلاش برای دستکاری دادهها، سیستم قادر به شناسایی و جلوگیری از این دستکاریها خواهد بود.

مزایای TPM 2.0:

- حفاظت از دادههای حساس: TPM 2.0 میتواند اطلاعات حساس مانند رمزهای عبور و کلیدهای رمزنگاری را در یک محیط امن ذخیره کند.

- پشتیبانی از رمزنگاری سختافزاری: این تراشه از الگوریتمهای رمزنگاری قدرتمند پشتیبانی میکند و امنیت را در سطح سختافزاری تضمین میکند.

- پیشگیری از حملات مبتنی بر نرمافزار: به دلیل اینکه TPM 2.0 بر روی سختافزار کار میکند، حملات مبتنی بر نرمافزار نمیتوانند به اطلاعات ذخیرهشده در آن دسترسی پیدا کنند.

چالشها و محدودیتها:

- محدودیت در سازگاری با برخی نرمافزارها: برخی از نرمافزارها ممکن است نتوانند از مزایای TPM 2.0 بهرهبرداری کنند.

- هزینههای اضافی: برخی سازمانها ممکن است با هزینههای اضافی برای پیادهسازی و پشتیبانی از TPM 2.0 مواجه شوند.

فصل سوم: ارتباط بین Secure Boot و TPM 2.0

در این فصل، به بررسی نحوه همکاری و همافزایی دو فناوری Secure Boot و TPM 2.0 خواهیم پرداخت. ترکیب این دو تکنولوژی میتواند امنیت سرورها و زیرساختهای اطلاعاتی را در برابر تهدیدات پیچیدهتر تقویت کند. هر دو تکنولوژی به طور جداگانه برای حفاظت از سیستمها اهمیت دارند، اما وقتی در کنار یکدیگر پیادهسازی شوند، میتوانند یک لایه امنیتی قوی و یکپارچه برای جلوگیری از انواع حملات تأسیس کنند.

نحوه همکاری Secure Boot و TPM 2.0

Secure Boot و TPM 2.0 هر کدام به تنهایی قابلیتهای منحصربهفردی دارند، اما وقتی به طور ترکیبی به کار گرفته شوند، میتوانند یک دفاع دو لایه و جامع را در برابر تهدیدات ایجاد کنند. در این ترکیب، Secure Boot مسئول تضمین اینکه تنها بوتلودرهای معتبر و امن در ابتدای فرآیند راهاندازی سیستم اجرا میشوند و TPM 2.0 تضمین میکند که تمامی دادههای حساس و اطلاعات حیاتی به صورت رمزنگاریشده و امن ذخیره میشوند.

- استفاده مشترک از گواهینامههای دیجیتال: وقتی Secure Boot در ابتدا سیستم را بارگذاری میکند، گواهینامههای دیجیتال موجود در TPM 2.0 میتوانند برای تایید صحت و سلامت سیستمعامل مورد استفاده قرار گیرند. این فرآیند به طور مؤثری از اجرای بدافزارها و برنامههای مخرب جلوگیری میکند.

- پشتیبانی از رمزنگاری بوت: در زمان راهاندازی، TPM 2.0 میتواند کلیدهای رمزنگاری را برای تایید هویت سیستم و اطلاعات حساس سیستم عامل در اختیار Secure Boot قرار دهد. این کار باعث میشود که فقط سیستمعاملهای تایید شده و امن قادر به اجرا شوند.

- حفاظت از دادهها در مرحله بوت: حتی اگر مهاجم بتواند به سیستم دسترسی فیزیکی پیدا کند، با پیادهسازی Secure Boot و TPM 2.0، دادههای موجود در سیستم به صورت ایمن و رمزنگاریشده باقی خواهند ماند. اگر یک حملهکننده سعی کند از طریق تغییر در فرآیند بوت به دادهها دسترسی پیدا کند، TPM 2.0 با شناسایی تغییرات در کلیدهای رمزنگاری از دسترسی غیرمجاز جلوگیری میکند.

مزایای ترکیب Secure Boot و TPM 2.0

- امنیت چند لایه: با پیادهسازی همزمان Secure Boot و TPM 2.0، دو لایه امنیتی قدرتمند در سیستم ایجاد میشود که از سیستم در برابر تهدیدات پیچیدهای مانند حملات مبتنی بر بوت، دستکاری سیستمعامل و دسترسی غیرمجاز به دادهها محافظت میکند.

- حفاظت از کلیدهای رمزنگاری: TPM 2.0 با ذخیرهسازی کلیدهای رمزنگاری بهصورت ایمن، از افشای آنها جلوگیری میکند. این کلیدها برای تأسیس ارتباطات امن و رمزنگاری اطلاعات حساس به کار میروند.

- اعتماد و تایید سلامت سیستم: پیادهسازی Secure Boot و TPM 2.0 به طور همزمان میتواند به سیستم کمک کند تا همواره از یک نقطه شروع امن استفاده کند و از تأسیس سیستمهای آلوده جلوگیری نماید. با این روش، مدیران IT میتوانند اطمینان حاصل کنند که سیستمهایشان به طور مداوم از استانداردهای امنیتی بالایی برخوردار هستند.

- ایجاد اعتماد بیشتر در سازمانها و مشتریان: سازمانهایی که از این تکنولوژیها استفاده میکنند، میتوانند به راحتی اعتماد مشتریان و کاربران خود را جلب کنند، زیرا این تکنولوژیها به طور واضح امنیت دادهها و سیستمهای آنها را افزایش میدهند.

مثالهای عملی از استفاده ترکیبی Secure Boot و TPM 2.0

- در سرورهای سازمانی: یک مرکز داده بزرگ که اطلاعات حساسی را ذخیره میکند، با پیادهسازی Secure Boot و TPM 2.0 میتواند از دسترسی غیرمجاز به دادهها جلوگیری کند. این ترکیب به سرورهای سازمانی این امکان را میدهد که تنها سیستمعاملهای تایید شده و بدون بدافزار را بارگذاری کنند و تمامی اطلاعات حساس در یک محیط امن ذخیره شوند.

- در دستگاههای فردی و لپتاپها: بسیاری از دستگاههای شخصی مانند لپتاپها از این دو تکنولوژی برای محافظت از دادههای کاربران استفاده میکنند. برای مثال، هنگامی که کاربر سعی میکند به سیستم خود دسترسی پیدا کند، Secure Boot از بوت شدن سیستمعاملهای غیرمجاز جلوگیری میکند و TPM 2.0 از افشای اطلاعات حساس مانند رمز عبورها و کلیدهای خصوصی جلوگیری میکند.

فصل چهارم: چالشها و مسائل مربوط به امنیت سختافزاری در سرورها

با وجود مزایای بیشماری که تکنولوژیهای Secure Boot و TPM 2.0 به ارمغان میآورند، همچنان چالشهایی وجود دارند که میتوانند بر فرآیند پیادهسازی و بهرهبرداری از این تکنولوژیها تأثیر بگذارند. در این بخش، به بررسی برخی از مهمترین چالشها و مشکلات در زمینه امنیت سختافزاری خواهیم پرداخت.

مشکلات امنیتی موجود قبل از پیادهسازی Secure Boot و TPM 2.0

قبل از معرفی Secure Boot و TPM 2.0، بسیاری از سرورها و سیستمها به راحتی مورد حملات مخرب قرار میگرفتند. حملات معمولی شامل نصب نرمافزارهای مخرب از طریق بوتلودرها، تغییر سیستمعامل و دسترسی به دادههای حساس بود. عدم وجود یک لایه امنیتی معتبر در سطح سختافزار، این مشکلات را تشدید میکرد.

چالشها و موانع در پیادهسازی

- سازگاری با سختافزار قدیمی: بسیاری از سختافزارهای قدیمی ممکن است با Secure Boot و TPM 2.0 سازگار نباشند. این موضوع میتواند برای سازمانهایی که هنوز از تجهیزات قدیمی استفاده میکنند، مشکلاتی ایجاد کند.

- پیچیدگی در پیکربندی: پیادهسازی Secure Boot و TPM 2.0 ممکن است نیاز به دانش فنی و پیکربندی دقیق داشته باشد. در برخی موارد، این پیکربندیها میتوانند به اشتباهات غیرمنتظرهای منجر شوند.

- هزینهها و منابع لازم: برخی از سازمانها ممکن است با هزینههای اضافی برای خرید سختافزار جدید یا ارتقاء سیستمهای قدیمی مواجه شوند. علاوه بر این، پشتیبانی از این تکنولوژیها ممکن است نیازمند آموزش و منابع اضافی باشد.

راهکارهای مقابله با چالشها

- آموزش و آگاهی: سازمانها باید تیمهای IT خود را برای پیادهسازی درست این تکنولوژیها آموزش دهند و آنها را در زمینه چالشهای احتمالی راهنمایی کنند.

- ارتقاء سختافزار: برای بهرهبرداری کامل از Secure Boot و TPM 2.0، توصیه میشود که سازمانها سختافزار خود را بهروزرسانی کنند تا با این استانداردها سازگار باشند.

فصل پنجم: پیادهسازی Secure Boot و TPM 2.0 در سرورهای سازمانی

پیادهسازی Secure Boot و TPM 2.0 در زیرساختهای سازمانی نیازمند برنامهریزی دقیق و انجام مراحل خاصی است. در این فصل، به بررسی نحوه پیادهسازی این تکنولوژیها در سرورها و زیرساختهای سازمانی خواهیم پرداخت. همچنین، به چگونگی ادغام این تکنولوژیها با سیاستهای امنیتی سازمانها خواهیم پرداخت.

مراحل پیادهسازی Secure Boot در سرورها

- بررسی سازگاری سختافزار: اولین گام در پیادهسازی Secure Boot، بررسی سازگاری سختافزار موجود با این تکنولوژی است. برای این منظور، لازم است که از BIOS یا UEFI موجود در سرور برای تایید اینکه آیا سیستم از Secure Boot پشتیبانی میکند یا خیر، استفاده شود. در صورت عدم پشتیبانی، ممکن است نیاز به ارتقاء یا تعویض سختافزار باشد.

- پیکربندی BIOS/UEFI: در سیستمهایی که از Secure Boot پشتیبانی میکنند، لازم است که این ویژگی از طریق تنظیمات BIOS/UEFI فعال شود. این تنظیمات معمولاً به صورت پیشفرض غیرفعال هستند. در این مرحله، مدیر سیستم باید Secure Boot را فعال کرده و گواهینامههای دیجیتال مورد تایید را برای تایید صحت سیستمعامل و بوتلودرها وارد کند.

- انتخاب سیستمعامل و نرمافزارهای تایید شده: یکی دیگر از مراحل مهم، انتخاب سیستمعامل و برنامههای نرمافزاری است که با Secure Boot سازگار باشند. به عنوان مثال، نسخههای خاصی از ویندوز و لینوکس از این ویژگی پشتیبانی میکنند. مدیر سیستم باید اطمینان حاصل کند که نرمافزارهایی که در مراحل راهاندازی سیستم اجرا میشوند، با گواهینامههای دیجیتال مورد تایید Secure Boot همخوانی دارند.

- آزمایش و نظارت: پس از پیادهسازی Secure Boot، انجام آزمایشات دقیق برای اطمینان از عملکرد صحیح سیستم ضروری است. این آزمایشها باید شامل بررسی اینکه آیا سیستم از ورود بدافزارها یا بوتلودرهای غیرمجاز جلوگیری میکند، باشند.

مراحل پیادهسازی TPM 2.0 در سرورها

- بررسی پشتیبانی سختافزار: مشابه با Secure Boot، اولین گام در پیادهسازی TPM 2.0، بررسی پشتیبانی سختافزار از این فناوری است. بسیاری از سرورهای مدرن از TPM 2.0 پشتیبانی میکنند، اما لازم است که مدیر سیستم اطمینان حاصل کند که تراشه TPM در سیستم موجود است و فعال است.

- فعالسازی TPM 2.0 در BIOS/UEFI: برای فعالسازی TPM 2.0، باید این ویژگی از طریق تنظیمات BIOS یا UEFI فعال شود. در برخی از سرورها، این ویژگی بهطور پیشفرض غیرفعال است، بنابراین باید به تنظیمات BIOS/UEFI دسترسی پیدا کرده و TPM 2.0 را فعال کرد.

- پیکربندی و مدیریت کلیدهای رمزنگاری: یکی از ویژگیهای برجسته TPM 2.0، توانایی ذخیرهسازی ایمن کلیدهای رمزنگاری است. مدیر سیستم باید از TPM 2.0 برای ذخیرهسازی کلیدهای حساس استفاده کند و سیاستهای امنیتی لازم برای مدیریت این کلیدها را تعریف کند.

- ادغام با نرمافزارهای امنیتی: برای استفاده بهینه از TPM 2.0، سازمانها باید این تراشه را با نرمافزارهای امنیتی خود، مانند رمزنگاری هارد دیسکها و مدیریت دسترسی، یکپارچه کنند. این امر باعث میشود که دادهها به صورت خودکار و در سطح سختافزار رمزنگاری شوند.

- نظارت و ارزیابی مستمر: پس از پیادهسازی TPM 2.0، نظارت و ارزیابی مستمر برای اطمینان از عملکرد صحیح و حفظ امنیت سیستم بسیار مهم است. این نظارت باید شامل بررسی وضعیت سلامت TPM و اطمینان از عدم تلاش برای دستکاری دادههای ذخیرهشده باشد.

فصل ششم: تاثیر Secure Boot و TPM 2.0 بر سیاستهای امنیتی سازمانها

یکی از مهمترین جنبههای پیادهسازی تکنولوژیهای امنیتی مانند Secure Boot و TPM 2.0، تأثیر آنها بر سیاستهای امنیتی سازمانها است. این تکنولوژیها میتوانند نقش حیاتی در ایجاد چارچوبهای امنیتی قوی ایفا کنند و مدیران IT باید سیاستهای امنیتی خود را بر اساس آنها تنظیم کنند.

ایجاد سیاستهای امنیتی مبتنی بر Secure Boot و TPM 2.0

- پیشگیری از دسترسی غیرمجاز: یکی از اصول اصلی امنیت در سازمانها، جلوگیری از دسترسی غیرمجاز به اطلاعات حساس است. با استفاده از Secure Boot و TPM 2.0، سازمانها میتوانند لایههای امنیتی اضافی برای جلوگیری از دسترسی به دادهها و سیستمها ایجاد کنند. برای مثال، با استفاده از Secure Boot، سیستمعامل تنها از منابع معتبر بوت خواهد شد و با استفاده از TPM 2.0، دادهها در سطح سختافزار رمزنگاری میشوند.

- شناسایی و پاسخ به تهدیدات: با پیادهسازی این تکنولوژیها، سازمانها قادر خواهند بود تا تهدیدات را به طور سریعتر و مؤثرتری شناسایی و مدیریت کنند. TPM 2.0 با ذخیرهسازی کلیدهای رمزنگاری بهطور امن و Secure Boot با جلوگیری از اجرای نرمافزارهای مخرب، دو ابزار کلیدی برای شناسایی و پاسخ به تهدیدات به حساب میآیند.

- پشتیبانی از تطابق با استانداردهای امنیتی: بسیاری از استانداردهای امنیتی بینالمللی مانند PCI DSS، HIPAA و GDPR نیازمند پیادهسازی تدابیر امنیتی قوی در سطح سختافزار و نرمافزار هستند. پیادهسازی Secure Boot و TPM 2.0 میتواند سازمانها را در تطابق با این استانداردها یاری دهد.

چالشها در ادغام با سیاستهای امنیتی سازمانها

- پیچیدگی در مدیریت و پیکربندی: پیادهسازی این تکنولوژیها ممکن است به دلیل پیچیدگیهای پیکربندی و مدیریت، چالشهایی ایجاد کند. به خصوص در سازمانهایی که از زیرساختهای پیچیده و سختافزارهای مختلف استفاده میکنند، پیادهسازی صحیح این تکنولوژیها میتواند زمانبر باشد.

- نیاز به آموزش و آگاهی: برای بهرهبرداری کامل از Secure Boot و TPM 2.0، لازم است که تیمهای IT بهطور کامل در مورد نحوه کارکرد این تکنولوژیها آموزش ببینند. این آموزشها باید شامل نحوه پیکربندی، استفاده و مدیریت این ویژگیها باشد.

- هزینههای پیادهسازی: برای بسیاری از سازمانها، هزینههای مربوط به ارتقاء سختافزار و نرمافزار برای پشتیبانی از این تکنولوژیها میتواند یک چالش مالی به حساب آید. بنابراین، سازمانها باید به دقت مزایا و هزینهها را ارزیابی کنند.

فصل هفتم: ارزیابی و نظارت بر امنیت با استفاده از Secure Boot و TPM 2.0

برای حفظ امنیت بلندمدت، پس از پیادهسازی Secure Boot و TPM 2.0، نظارت مستمر و ارزیابی به طور منظم ضروری است. این نظارت به سازمانها کمک میکند تا از امنیت سرورها و دادهها در برابر تهدیدات جدید محافظت کنند.

نظارت بر عملکرد Secure Boot و TPM 2.0

- نظارت بر سلامت TPM: مدیران باید به طور منظم وضعیت سلامت TPM 2.0 را بررسی کنند. این کار شامل تأسیس گزارشهای سلامت و مانیتورینگ سیستم است تا از عملکرد صحیح این تراشهها اطمینان حاصل شود.

- پیگیری حملات و تهدیدات: با استفاده از ابزارهای نظارتی پیشرفته، سازمانها میتوانند حملات و تهدیدات را شناسایی کرده و بلافاصله اقدامات لازم را انجام دهند. برای مثال، ممکن است نرمافزاری که در هنگام بوت اجرا میشود، تغییراتی را در سطح نرمافزارهای تایید شده اعمال کند. Secure Boot به طور اتوماتیک از اجرای چنین نرمافزارهایی جلوگیری میکند.

نتیجهگیری

پیادهسازی و استفاده از تکنولوژیهای امنیتی Secure Boot و TPM 2.0 در سرور ها و زیرساختهای سازمانی یکی از مهمترین اقدامات برای تقویت امنیت سختافزاری و جلوگیری از تهدیدات پیچیده به حساب میآید. این دو تکنولوژی بهطور مؤثر از سیستمها در برابر حملات مخرب، دستکاری نرمافزارها، و دسترسی غیرمجاز به دادههای حساس محافظت میکنند و با ایجاد یک لایه امنیتی چندگانه، سازمانها را قادر میسازند که به استانداردهای امنیتی بینالمللی مانند PCI DSS، HIPAA و GDPR دست یابند.

Secure Boot با تضمین اجرای تنها سیستمعاملها و نرمافزارهای تایید شده در فرآیند بوت، یک لایه امنیتی قوی در مقابل نرمافزارهای مخرب و تغییرات غیرمجاز فراهم میکند. در همین حال، TPM 2.0 با ذخیرهسازی ایمن کلیدهای رمزنگاری و دادههای حساس، اطمینان حاصل میکند که اطلاعات بهطور رمزنگاریشده و ایمن در سیستم ذخیره میشوند.

ترکیب این دو تکنولوژی نه تنها از سیستمهای سازمانی محافظت میکند، بلکه امنیت کلی سرورها و زیرساختها را ارتقا میدهد. برای موفقیت در پیادهسازی این تکنولوژیها، سازمانها باید ملاحظات سختافزاری، نرمافزاری و پیکربندی دقیقی را انجام دهند و همچنین به آموزش مستمر تیمهای امنیتی خود توجه کنند.

بهطور کلی، Secure Boot و TPM 2.0 بهعنوان ابزارهای امنیتی نوآورانه، میتوانند به سازمانها کمک کنند تا به یک سطح بالاتر از امنیت دست یابند و تهدیدات فزاینده دنیای دیجیتال را مدیریت کنند. پیادهسازی این فناوریها در کنار سایر تدابیر امنیتی، به ایجاد یک محیط امن برای ذخیره و پردازش دادههای حساس کمک میکند و از ایجاد آسیبهای مالی و خسارات به شهرت سازمانها جلوگیری میکند.

در نهایت، برای کسب اطلاعات بیشتر و بهرهبرداری کامل از این تکنولوژیها، شما میتوانید از منابع جامع و بهروز در سایت زویپ بهرهبرداری کنید. با مراجعه به بخشهای مختلف وبسایت zoip.ir، میتوانید مقالات، آموزشها و خدمات متنوع مرتبط با امنیت سختافزاری و نرمافزاری را بررسی کرده و نیازهای خود را در این زمینه برطرف کنید.

زویپ به عنوان یک پلتفرم معتبر، به شما کمک میکند تا امنیت سیستمهای خود را ارتقا دهید و تهدیدات امنیتی را به حداقل برسانید.