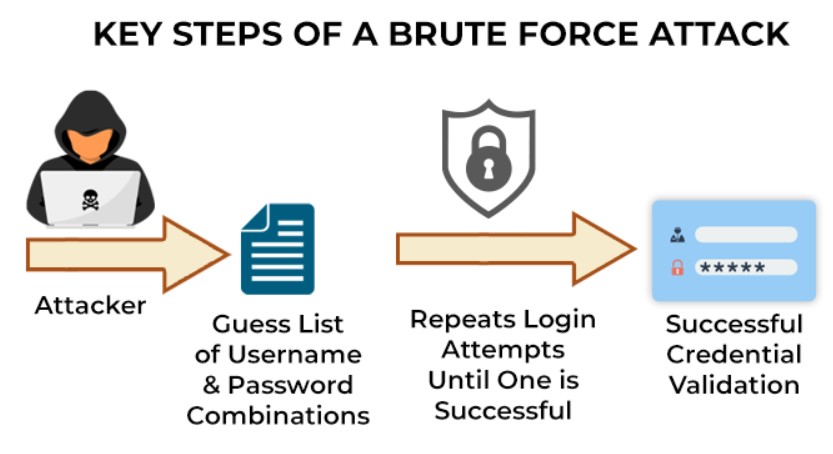

تصور کنید قلعهی کسبوکار شما، سرور شماست. صفحهی لاگین (Login Page)، دروازهی اصلی این قلعه است. حالا مهاجمی را تصور کنید که به جای پیدا کردن یک شاهکلید هوشمندانه (آسیبپذیری)، یک دژکوب غولپیکر (Battering Ram) میآورد و شروع به کوبیدن به در میکند، به این امید که در نهایت قفل بشکند. حملات Brute Force دقیقاً همین کار را با رمز عبور شما انجام میدهند.

بر اساس گزارشهای معتبر امنیت سایبری مانند Verizon DBIR، حملات مرتبط با اعتبارنامههای دزدیده شده یا ضعیف، همچنان یکی از دلایل اصلی نفوذ به شبکههای سازمانی هستند [۱]. در این مقاله، ما به صورت فنی و عمیق، آناتومی این حملات را کالبدشکافی میکنیم و مهمتر از آن، یک استراتژی دفاعی چندلایه برای جلوگیری از حملات Brute Force و محافظت از داراییهای دیجیتال شما در Zoip Server ارائه خواهیم داد.

مهاجم با دژکوب رمز عبور در حال حمله به دروازه قلعه است اما این دژ با لایههای دفاعی مانند MFA مستحکم شده

📌 چه چیزهایی سرور شما را به یک هدف جذاب تبدیل میکند؟

قبل از اینکه مهاجم حملهاش را شروع کند، به دنبال اهداف آسیبپذیر میگردد. سرور شما در معرض خطر بالایی قرار دارد اگر:

🔹 از نامهای کاربری پیشفرض استفاده میکنید: نامهایی مانند admin، root، administrator یا support اولین چیزی هستند که رباتها امتحان میکنند.

🔹 پورتهای مدیریتی شما باز هستند: پورتهای SSH (22)، RDP (3389) یا FTP (21) که مستقیماً به اینترنت متصل هستند، مانند یک تابلوی نئونی چشمکزن برای مهاجمان عمل میکنند.

🔹 هیچ محدودیتی برای تلاش ورود ندارید: اگر یک ربات بتواند در یک دقیقه هزاران رمز عبور را روی صفحهی لاگین شما آزمایش کند، پیدا کردن رمز فقط یک مسئلهی زمانی است.

🔹 سیاست رمز عبور ضعیفی دارید: رمزهایی مانند 123456 یا Password123! در صدر لیستهای حمله قرار دارند.

⚙️ آناتومی فنی حملات Brute Force: فراتر از حدس زدن ساده

حملات Brute Force فقط یک نوع نیستند. مهاجمان مدرن از استراتژیهای مختلفی استفاده میکنند تا شانس موفقیت خود را بالا ببرند و از سیستمهای تشخیص نفوذ فرار کنند.

🔺 ۱. حمله دیکشنری (Dictionary Attack)

این رایجترین شکل حمله است. مهاجم به جای آزمایش تمام ترکیبات ممکن، از یک لیست (دیکشنری) حاوی میلیونها رمز عبور محبوب، کلمات واقعی، و رمزهای عبور نشتکرده در هکهای قبلی استفاده میکند.

🔻 ۲. حمله اسپری کردن رمز عبور (Password Spraying)

این یک روش بسیار هوشمندانه و خطرناک است. به جای امتحان کردن هزاران رمز عبور برای یک کاربر (که منجر به قفل شدن حساب میشود)، مهاجم یک یا دو رمز عبور بسیار رایج (مانند Spring2025!) را بر روی هزاران نام کاربری مختلف آزمایش میکند.

- چرا خطرناک است؟ چون این حمله بسیار آهسته انجام میشود (مثلاً یک تلاش در ساعت برای هر کاربر)، سیستمهای امنیتی سادهای که فقط تلاشهای ناموفق یک کاربر را میشمارند، متوجه آن نمیشوند.

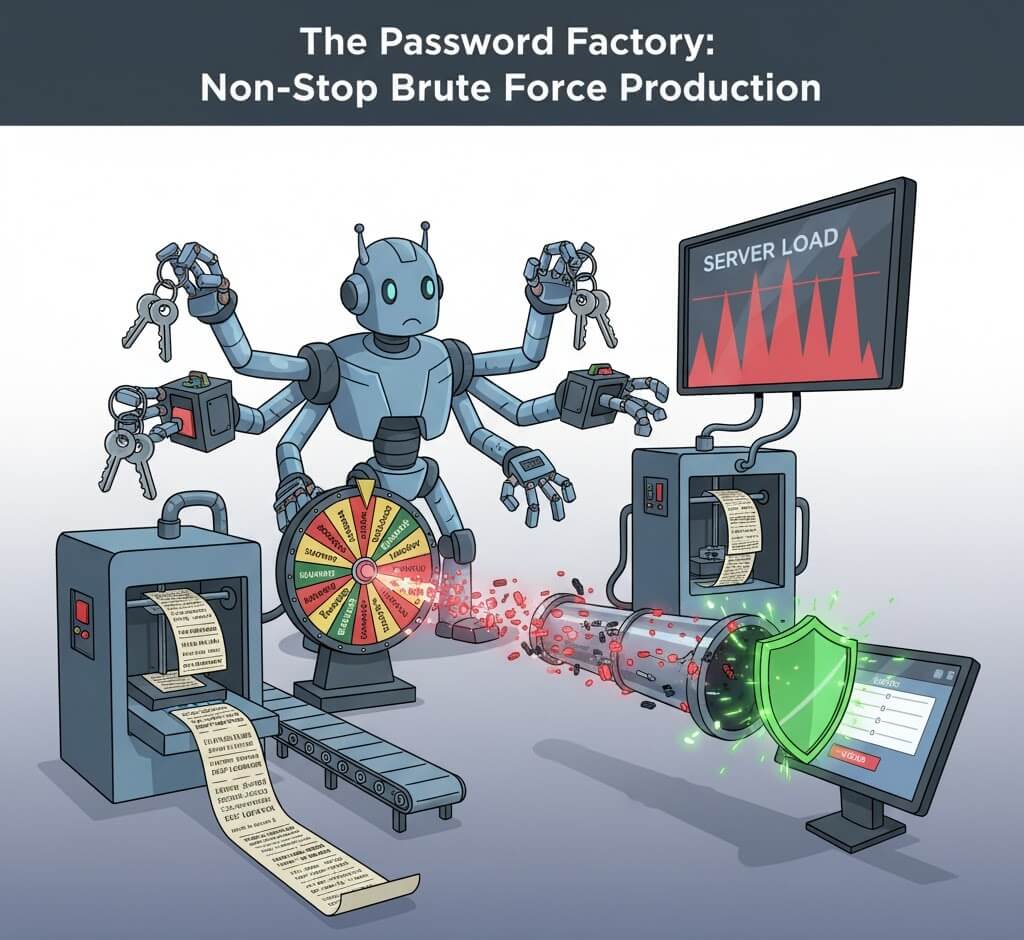

حملات Brute Force به صورت خودکار هزاران کلید (رمز عبور) را به سمت یک قفل دیجیتال (صفحه لاگین) ارسال میکند

🔹 ۳. حمله Brute Force معکوس (Reverse Brute Force)

در این روش، مهاجم یک رمز عبور واحد (که از یک نشت اطلاعاتی پیدا کرده) را در اختیار دارد و آن را روی میلیونها نام کاربری آزمایش میکند تا ببیند کدام حساب با آن رمز عبور باز میشود.

🔑 ۴. حمله Credential Stuffing

این خطرناکترین نوع است. مهاجمان از لیستهای ترکیبی نام کاربری/رمز عبور که از وبسایتهای دیگر (مثلاً هک LinkedIn یا Adobe) به دست آمدهاند، استفاده میکنند. آنها بر این واقعیت حساب میکنند که بسیاری از کاربران از یک رمز عبور یکسان در چندین سرویس استفاده میکنند.

📊 جدول مقایسه انواع حملات Brute Force:

| نوع حمله | استراتژی | سطح پیچیدگی | روش مقابله اصلی |

| دیکشنری ساده | میلیونها رمز برای ۱ کاربر | پایین | قفل شدن حساب (Account Lockout) |

| Password Spraying | ۱ رمز برای میلیونها کاربر | متوسط | مانیتورینگ لاگها و الگوهای غیرعادی |

| Credential Stuffing | لیستهای نشتکرده | بالا | احراز هویت چندعاملی (MFA) |

🛠 ۵. ابزارهای مورد استفاده (از دیدگاه دفاعی)

مهاجمان این حملات را دستی انجام نمیدهند. آنها از ابزارهای خودکاری استفاده میکنند که به طور خستگیناپذیر تلاش میکنند.

⚠️ توجه امنیتی: در حالی که ما هرگز دستورالعمل استفاده از ابزارهای هک را ارائه نمیدهیم، درک اینکه این ابزارها چه هستند، برای مدیران سرور جهت شناسایی آنها در لاگها ضروری است.

- Hydra: ابزاری بسیار سریع برای آزمایش موازی رمزهای عبور در پروتکلهای مختلف (SSH, RDP, FTP).

- Burp Suite (Intruder): ابزاری محبوب برای متخصصان تست نفوذ که میتواند برای خودکارسازی حملات به صفحات لاگین وبسایتها پیکربندی شود.

⛔️ پیامدهای ویرانگر یک نفوذ موفق

اگر آن دژکوب غولپیکر در نهایت دروازهی قلعهی شما را بشکند، عواقب آن فراتر از یک دسترسی ساده است.

❌ ۱. سرقت و تخریب دادهها

اولین هدف، دسترسی به اطلاعات حساس است. اطلاعات مشتریان (PII)، دادههای مالی، اسرار تجاری و پایگاههای داده، همگی در معرض خطر سرقت، رمزگذاری (باجافزار) یا تخریب کامل قرار میگیرند.

🔻 ۲. آسیب به زیرساخت و هزینههای پنهان

یک حمله Brute Force حتی اگر ناموفق باشد، مضر است. این حملات با ایجاد هزاران درخواست در ثانیه، منابع سرور (CPU و پهنای باند) را مصرف میکنند.

- نتیجه: وبسایت شما کند میشود، سرویسها از دسترس خارج میشوند (Overload) و ممکن است مجبور به پرداخت هزینههای اضافی برای ترافیک مصرفی شوید.

📉 ۳. آسیب به اعتبار (Brand Damage)

طبق گزارش IBM، هزینه متوسط یک نفوذ دادهای در سال ۲۰۲۴ میلیونها دلار است [۲]. بخش بزرگی از این هزینه، مربوط به از دست دادن اعتماد مشتریان و آسیب به اعتبار برند است که بازگرداندن آن سالها طول میکشد.

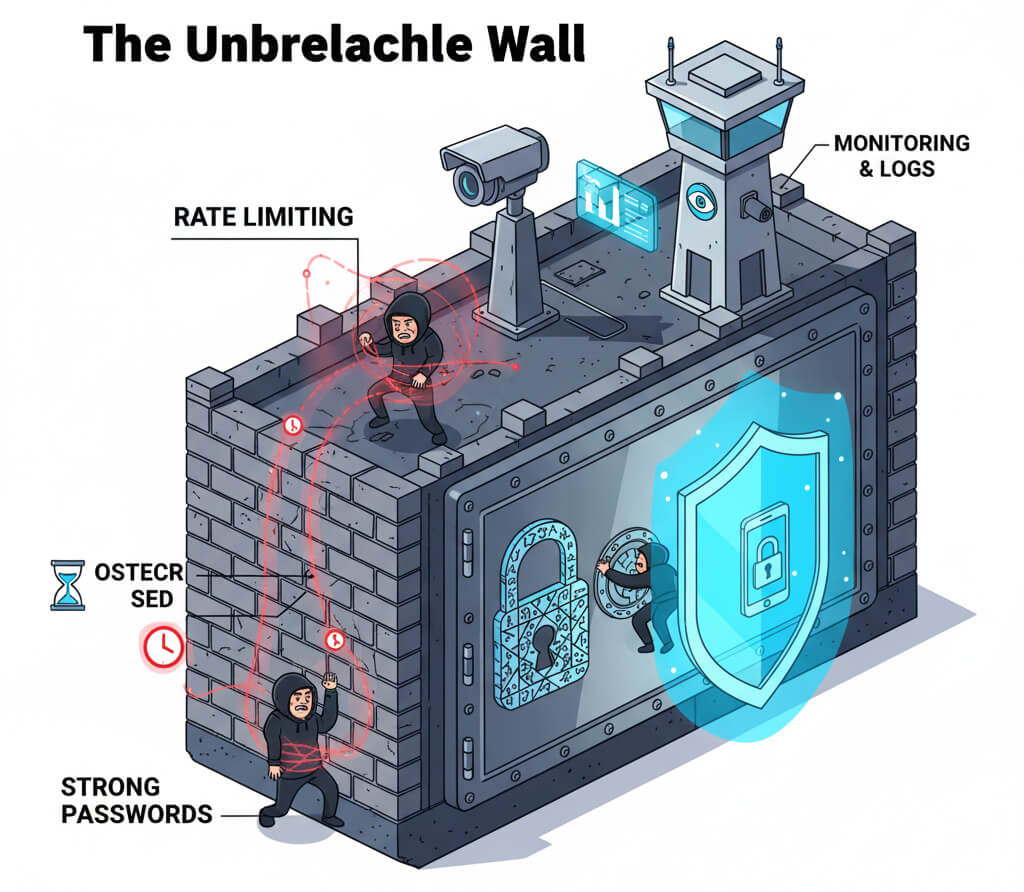

🛡️ استراتژی دفاعی: چگونه سرور خود را ضدضربه کنیم؟

جلوگیری از حملات Brute Force یک راهحل واحد ندارد؛ بلکه نیازمند یک دفاع چندلایه است.

🔒 ۱. لایه اول: قوی کردن دروازه (سیاست رمز عبور)

- پیچیدگی رمز عبور: کاربران را مجبور کنید از رمزهای عبور طولانی (حداقل ۱۲ کاراکتر)، شامل حروف بزرگ و کوچک، اعداد و نمادها استفاده کنند.

- ممنوعیت رمزهای رایج: از لیستهای رمز عبور ممنوعه استفاده کنید تا کاربران نتوانند Password123! را تنظیم کنند.

🚦 ۲. لایه دوم: محدود کردن تلاشها (Rate Limiting)

این یکی از مؤثرترین روشهاست.

- قفل کردن حساب: تنظیم کنید که پس از ۵ تلاش ناموفق، حساب کاربری به مدت ۱۵ دقیقه قفل شود. (مراقب باشید که این کار نباید منجر به حمله Denial of Service علیه کاربران عادی شود).

- استفاده از Fail2Ban: در سرورهای لینوکس، Fail2Ban ابزاری حیاتی است. این ابزار لاگها (مثلاً لاگ SSH) را میخواند و اگر یک آدرس IP چندین بار تلاش ناموفق داشته باشد، آن IP را به طور خودکار در فایروال مسدود میکند.

🔹 نکته فنی: در سرورهای Zoip Server، شما به فایروالهای قدرتمندی دسترسی دارید که میتوانید این قوانین مسدودسازی IP را به راحتی در سطح شبکه پیادهسازی کنید تا ترافیک مخرب حتی به سرور شما نرسد.

🤖 ۳. لایه سوم: تشخیص انسان از ربات (CAPTCHA)

استفاده از CAPTCHA (مخصوصاً Google reCAPTCHA v3) در صفحات لاگین، جلوی حملات خودکار و رباتیک را بدون ایجاد مزاحمت زیاد برای کاربران واقعی میگیرد.

🔑 ۴. لایه چهارم: قفل نهایی (MFA)

احراز هویت چندعاملی (MFA) قویترین سپر شماست.

حتی اگر مهاجم نام کاربری و رمز عبور صحیح را بدزدد (مثلاً از طریق Credential Stuffing)، بدون عامل دوم (مانند کد ارسال شده به گوشی شما یا کد Google Authenticator) نمیتواند وارد شود.

🕵️♂️ ۵. لایه پنجم: نظارت و لاگبرداری

- لاگهای ورود و تلاشهای ناموفق را به طور منظم بررسی کنید.

- برای تلاشهای ورود موفق از مکانهای جغرافیایی غیرمعمول، هشدار (Alert) تنظیم کنید.

استراتژی دفاعی چندلایه مانند یک دیوار ضخیم که از لایههایی مانند: محدودیت تلاش، رمز عبور قوی، MFA و نظارت تشکیل شده

🧰 عیبیابی: “من همین الان تحت حمله Brute Force هستم!”

اگر متوجه شدید سرور شما به شدت کند شده و لاگها پر از تلاشهای ورود ناموفق است، آرام باشید و این اقدامات فوری را انجام دهید:

- شناسایی IP مهاجم: از طریق بررسی لاگها (/var/log/auth.log در لینوکس یا Event Viewer در ویندOS)، آدرسهای IP که بیشترین تلاش را داشتهاند، پیدا کنید.

نمونه برای پیدا کردن ۱۰ آی پی برتر مهاجم به SSH در لینوکس

grep "Failed password" /var/log/auth.log | awk '{print $(NF-3)}' | sort | uniq -c | sort -nr | head -10 - مسدودسازی فوری (Block): آن IPها را فوراً در فایروال خود مسدود کنید.

مسدود کردن یک IP در فایروال UFW لینوکس

sudo ufw deny from [IP_ADDRESS_HERE] - تغییر پورتهای پیشفرض (اختیاری اما مفید): پورت SSH را از 22 به یک پورت غیر استاندارد (مثلاً 2244) تغییر دهید. این کار رباتهای ساده را متوقف میکند.

- فعالسازی Fail2Ban: اگر نصب نکردهاید، فوراً نصب و پیکربندی کنید.

❓ سوال: به نظر شما، کدام لایه دفاعی در برابر حملات Brsute Force اغلب توسط مدیران سرور نادیده گرفته میشود؟ (رمز عبور قوی، MFA، یا مانیتورینگ لاگها؟) تجربیات خود را در کامنتها به اشتراک بگذارید.

🧐 پرسشهای متداول (FAQ)

- 🧐 آیا حملات Brute Force هنوز هم مؤثر هستند؟🔹 بله، بسیار زیاد. به دلیل اینکه هنوز میلیونها کاربر از رمزهای عبور ضعیف و تکراری استفاده میکنند، این حملات نرخ موفقیت غافلگیرکنندهای دارند.

- 🚀 آیا VPS من امنتر از هاست اشتراکی است؟🔹 بله، به شرطی که آن را به درستی پیکربندی کنید. در VPS (مانند سرور مجازی Zoip)، شما کنترل کامل بر فایروال، لاگها و نرمافزارهایی مانند Fail2Ban دارید که این سطح از کنترل در هاست اشتراکی وجود ندارد.

- ⚠️ آیا تغییر پورت SSH به تنهایی کافی است؟🔹 خیر. این کار “امنیت از طریق پنهانکاری” (Security through Obscurity) نام دارد. مهاجمان حرفهای با اسکن پورتها، پورت جدید شما را پیدا میکنند. این کار فقط رباتهای ضعیف را فیلتر میکند اما باید در کنار روشهای دیگر (مانند MFA) استفاده شود.

✅ نتیجهگیری: دفاع چندلایه، تنها راه نجات

حملات Brute Force مانند سیلابی دائمی در اینترنت هستند؛ آنها هرگز متوقف نمیشوند. اتکا به یک قفل تنها (رمز عبور) برای محافظت از با ارزشترین داراییهای دیجیتال شما، دیگر کافی نیست.

همانطور که دیدیم، یک استراتژی دفاعی موفق، ترکیبی از سیاستهای رمز عبور قوی، محدودیتهای هوشمندانه (Rate Limiting)، تشخیص ربات (CAPTCHA) و مهمتر از همه، احراز هویت چندعاملی (MFA) است. با پیادهسازی این لایههای امنیتی، شما دروازهی قلعهی خود را از یک در چوبی ساده به یک دیوار فولادی نفوذناپذیر تبدیل میکنید.

امنیت سرور شما، خط اول دفاع از کسبوکار شماست. اجازه ندهید مهاجمان با روشهای سادهای مانند Brute Force، اعتبار و دادههای شما را به خطر بیندازند.

برای تجربه یک زیرساخت امن با فایروالهای پیشرفته و کنترل کامل، همین حالا سرور مجازی امن خود را از zoip.ir سفارش دهید.

سرورهای مجازی ایران زویپ سرور:

- سرور مجازی ایران – دیتاسنتر پارسیان (NVMe)

- سرور مجازی ایران – نامحدود (NVMe)

- سرور مجازی ایران – دیتاسنتر امین (NVMe)

مشاهده پلنهای سرورهای مجازی خارج زویپ سرور:

- مشاهده پلنهای سرورهای (NVMe) OVH

- مشاهده پلنهای سرورهای هتزنر (NVMe)

- مشاهده پلنهای سرورهای کلوکراسینگ (NVMe)

🔍 منابع:

[۱] Verizon, 2024 Data Breach Investigations Report (DBIR). (Covers credential-based attacks).

Available at: https://www.verizon.com/business/resources/reports/dbir/

[۲] IBM, Cost of a Data Breach Report 2024.

Available at: https://www.ibm.com/reports/data-breach

[۳] OWASP, Brute Force Attack.

Available at: https://owasp.org/www-community/attacks/Brute_force_attack

[۴] NIST, Digital Identity Guidelines – Authentication and Lifecycle Management. (Covers password policies and MFA).

Available at: https://pages.nist.gov/800-63-3/