امنیت در سرورهای وب یکی از مهمترین موضوعات در دنیای فناوری اطلاعات است. با توجه به افزایش وابستگی کسبوکارها و سازمانها به اینترنت، امنیت سرورها به عنوان یک رکن اساسی در حفظ دادهها و ارائه خدمات پایدار به کاربران شناخته میشود. در این مقاله، به بررسی جامع انواع تهدیدات امنیتی، روشهای مقابله با آنها و بهترین راهکارهای امنیتی خواهیم پرداخت.

بخش اول: تهدیدات امنیتی در سرورهای وب

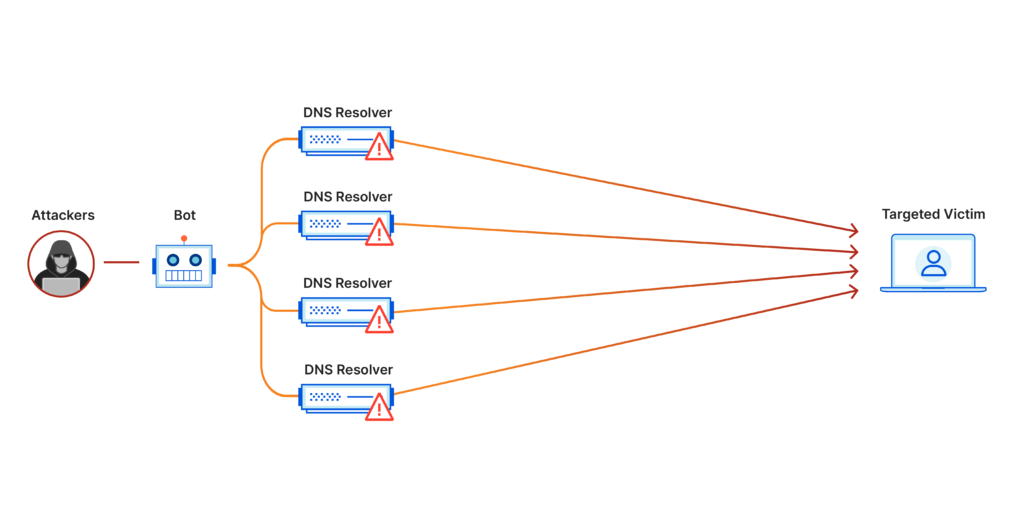

1. حملات DDoS

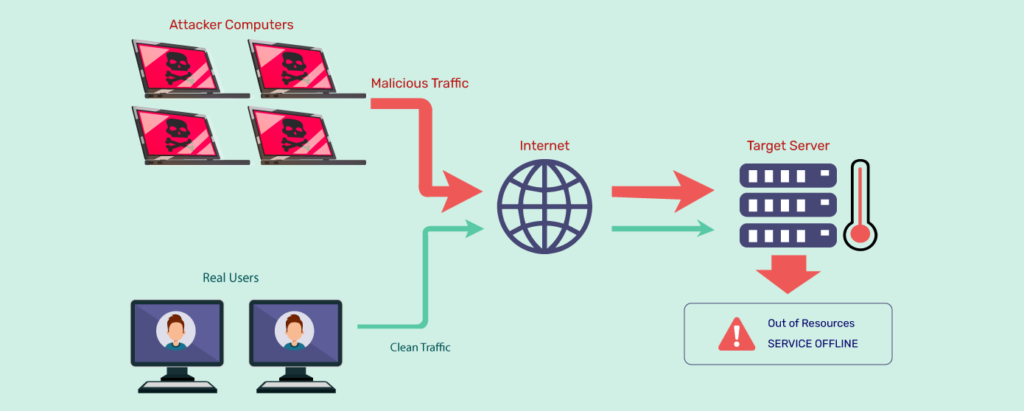

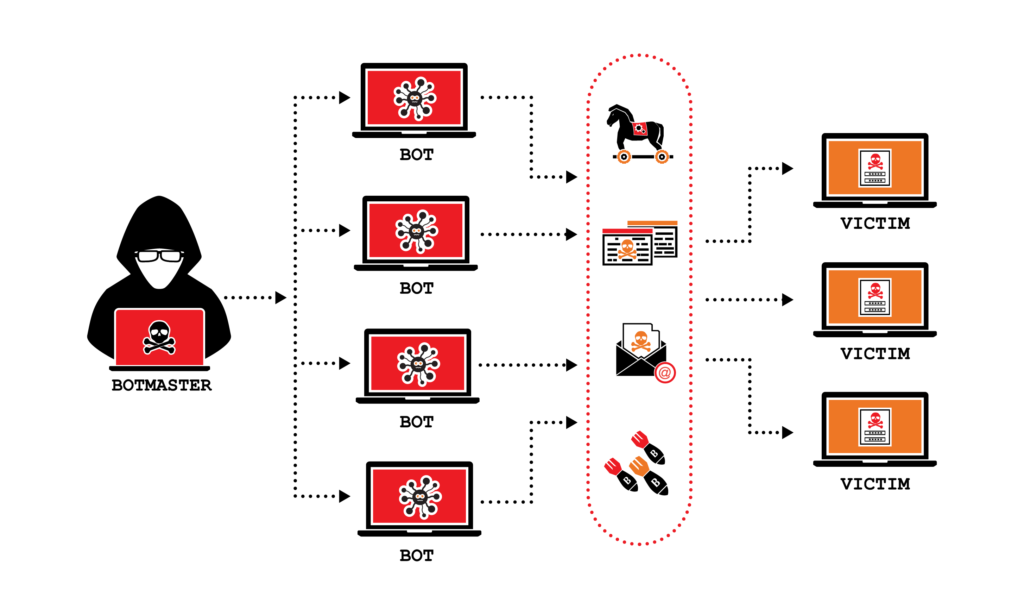

حملات Distributed Denial of Service (DDoS) یکی از رایجترین تهدیدات علیه سرورهای وب است. هدف این حملات، اشباع پهنای باند و منابع سرور برای از کار انداختن سرویسها است.

انواع حملات DDoS

- حملات حجمی (Volumetric Attacks): ارسال حجم بالایی از دادهها به سمت سرور.

- حملات پروتکلی: سوءاستفاده از پروتکلهای شبکه مانند TCP و UDP.

- حملات لایه کاربرد (Application Layer): هدف قرار دادن سرویسهای وب، مانند HTTP Flood.

2. حملات تزریق (Injection Attacks)

این حملات شامل وارد کردن کدهای مخرب به برنامههای وب برای دسترسی به دادهها یا اجرای دستورات غیرمجاز است. مثالها:

- SQL Injection: تزریق کدهای SQL به پایگاه داده.

- Command Injection: اجرای دستورات سیستم.

3. حملات Cross-Site Scripting (XSS)

در این حملات، مهاجم اسکریپتهای مخربی را به صفحات وب تزریق میکند تا اطلاعات حساس کاربران را سرقت کند.

4. حملات Man-in-the-Middle (MITM)

این حملات شامل رهگیری و تغییر اطلاعات در حین انتقال بین کاربر و سرور میباشد.

5. سوءاستفاده از آسیبپذیریهای نرمافزاری

سیستمهای مدیریت محتوا (CMS) مانند وردپرس و جوملا اغلب هدف آسیبپذیریهای نرمافزاری قرار میگیرند.

بخش دوم: اصول و ابزارهای امنیتی در سرورهای وب

1. استفاده از فایروالها (Firewalls)

فایروالها نقش کلیدی در جلوگیری از دسترسیهای غیرمجاز به سرور دارند.

انواع فایروالها

- Network Firewalls: حفاظت از شبکه در برابر حملات.

- Web Application Firewalls (WAF): تمرکز بر امنیت برنامههای وب.

2. رمزنگاری اطلاعات

- SSL/TLS: برای اطمینان از انتقال امن اطلاعات.

- رمزنگاری دادههای پایگاه داده: برای محافظت از اطلاعات حساس.

3. سیستمهای شناسایی و پیشگیری از نفوذ (IDS/IPS)

این ابزارها برای شناسایی فعالیتهای مشکوک و جلوگیری از نفوذ طراحی شدهاند.

4. بهروزرسانی منظم نرمافزارها

بروزرسانی مداوم نرمافزارها و سیستمعامل برای بستن حفرههای امنیتی ضروری است.

5. پشتیبانگیری منظم

پشتیبانگیری از دادهها، امکان بازیابی اطلاعات در صورت وقوع حمله را فراهم میکند.

بخش سوم: استراتژیهای پیشگیرانه

1. آموزش کاربران و مدیران سیستم

- آگاهیبخشی درباره روشهای حمله.

- آموزش استفاده از ابزارهای امنیتی.

2. پیادهسازی سیاستهای امنیتی

- محدود کردن دسترسی به منابع حساس.

- استفاده از احراز هویت چندعاملی (MFA).

3. ارزیابی امنیتی دورهای

اجرای تستهای نفوذ و ارزیابیهای امنیتی منظم برای شناسایی نقاط ضعف.

4. استفاده از شبکههای توزیع محتوا (CDN)

CDNها میتوانند به کاهش تأثیر حملات DDoS کمک کنند.

5. پایش مداوم سیستمها

مانیتورینگ سرورها برای شناسایی رفتارهای غیرعادی.

بخش چهارم: مطالعه موردی

در این بخش، به تحلیل حملات DDoS علیه شرکتهای بزرگ مانند GitHub و نحوه مقابله آنها خواهیم پرداخت. همچنین به بررسی روشهای موفق حفاظت از دادهها در سرویسهای بانکی آنلاین میپردازیم.

بخش پنجم: آینده امنیت سرورهای وب

- هوش مصنوعی در امنیت سایبری: استفاده از الگوریتمهای یادگیری ماشین برای شناسایی حملات.

- امنیت ابری: انتقال سرویسها به فضای ابری امن.

- Quantum Cryptography: رمزنگاری مبتنی بر فناوری کوانتوم.

بخش ششم: مدیریت حملات DDoS و مقابله با آنها

1. شناسایی حملات DDoS

برای مقابله مؤثر با حملات DDoS، شناسایی به موقع آنها از اهمیت بالایی برخوردار است. از آنجا که حملات DDoS اغلب حجم زیادی از ترافیک را به سمت سرور هدایت میکنند، توانایی شناسایی ترافیک غیرطبیعی و تجزیه و تحلیل آن میتواند به جلوگیری از آسیبهای جدی کمک کند.

روشهای شناسایی حملات DDoS

- تجزیه و تحلیل الگوهای ترافیک: نظارت بر ترافیک شبکه برای شناسایی پیکهای ناگهانی یا ترافیک غیرعادی.

- سیستمهای تشخیص نفوذ (IDS): شناسایی فعالیتهای غیرعادی در شبکه که میتوانند نشاندهنده حملات DDoS باشند.

- حسابرسی ترافیک: بررسی درخواستها به سرور از منابع مختلف (مثلاً IPهای مشکوک).

2. مقابله با حملات DDoS

برای کاهش تأثیرات حملات DDoS، استراتژیهای مختلفی وجود دارد که میتوان آنها را به کار گرفت:

روشهای مقابله

- استفاده از فایروالهای محافظتکننده از DDoS: فایروالهای مخصوص DDoS میتوانند حجم ترافیک حملات را شناسایی و محدود کنند.

- استفاده از سرویسهای Mitigation DDoS: سرویسهایی مانند Cloudflare و Akamai میتوانند ترافیک حملات را پراکنده کنند و سرور اصلی را از حمله محافظت کنند.

- Rate Limiting (محدودیت نرخ درخواستها): محدود کردن تعداد درخواستها از یک منبع خاص به منظور جلوگیری از استفاده بیش از حد از منابع سرور.

- توزیع ترافیک به سرورهای متعدد: استفاده از چندین سرور یا مرکز داده برای توزیع بار ترافیکی و کاهش احتمال اختلال.

- آدرسدهی دوباره IP (IP Spoofing): تغییر آدرسهای IP وارد شده به سرور برای جلوگیری از حملات تزریق IP.

بخش هفتم: اهمیت رمزنگاری و محافظت از دادهها

1. نقش رمزنگاری در امنیت سرورهای وب

رمزنگاری یکی از روشهای کلیدی در حفاظت از اطلاعات و جلوگیری از دسترسی غیرمجاز به دادهها است. بهویژه برای سرورهای وب، که دادهها به صورت دائمی از طریق شبکه منتقل میشوند، استفاده از پروتکلهای رمزنگاری برای تضمین محرمانگی و صحت دادهها ضروری است.

انواع رمزنگاری در سرورهای وب

- SSL/TLS (Secure Socket Layer/Transport Layer Security): این پروتکلها ارتباطات اینترنتی را رمزنگاری میکنند و از شنود و دستکاری دادهها جلوگیری میکنند.

- رمزنگاری سمت سرور (Server-side encryption): در این روش، اطلاعات قبل از ذخیرهسازی در پایگاه داده، رمزنگاری میشوند.

- رمزنگاری سمت کلاینت (Client-side encryption): در این روش، دادهها قبل از ارسال به سرور رمزنگاری میشوند، و سرور فقط برای ذخیره و پردازش دادهها از آنها استفاده میکند.

2. پروتکلها و روشهای دیگر حفاظت از دادهها

- رمزنگاری پایگاه داده: استفاده از ابزارهایی مثل Transparent Data Encryption (TDE) در دیتابیسها برای جلوگیری از دسترسی غیرمجاز.

- استفاده از الگوریتمهای مدرن: استفاده از الگوریتمهای امن مانند AES (Advanced Encryption Standard) برای رمزنگاری دادهها.

- Tokenization: جایگزینی دادههای حساس با توکنهای بیمعنی برای حفظ محرمانگی اطلاعات.

- آزمایشهای امنیتی و کنترلهای دسترسی: استفاده از تکنیکهای آزمایش امنیتی برای شناسایی آسیبپذیریها و تضمین دسترسی محدود به دادهها.

بخش هشتم: احراز هویت و کنترل دسترسی در سرورهای وب

1. مفهوم احراز هویت و کنترل دسترسی

احراز هویت و کنترل دسترسی از ارکان امنیت سرورهای وب هستند که از دسترسیهای غیرمجاز به منابع حساس جلوگیری میکنند.

انواع احراز هویت

- احراز هویت مبتنی بر رمز عبور: استفاده از رمزهای عبور برای شناسایی کاربران.

- احراز هویت چندعاملی (MFA): این روش به کاربران نیاز دارد که از چندین عامل برای تایید هویت خود استفاده کنند (مثل رمز عبور، اثر انگشت، و یا پیامک ارسال شده).

- احراز هویت مبتنی بر بیومتریک: استفاده از ویژگیهای بیولوژیکی کاربران مانند اثر انگشت یا شناسایی چهره.

2. کنترل دسترسی

کنترل دسترسی به منابع سرور برای جلوگیری از دسترسی غیرمجاز و همچنین تضمین حفاظت از دادهها امری ضروری است.

روشهای کنترل دسترسی

- Access Control Lists (ACLs): تعریف فهرستی از کاربران یا گروهها و تعیین دسترسیهای آنها به منابع مختلف.

- Role-Based Access Control (RBAC): دسترسی به منابع بر اساس نقشهای شغلی کاربران.

- Least Privilege Principle: اطمینان از اینکه کاربران فقط به منابعی دسترسی دارند که برای انجام کار خود به آنها نیاز دارند.

بخش نهم: روشهای پیشگیری از حملات تزریق و XSS

1. حملات تزریق

حملات تزریق مانند SQL Injection و Command Injection از متداولترین حملات در دنیای وب هستند که معمولاً به دلیل نداشتن اعتبارسنجی صحیح ورودیهای کاربر صورت میگیرند.

پیشگیری از SQL Injection

- استفاده از پرسوجوهای ایمن (Prepared Statements): استفاده از queryهای ایمن برای جلوگیری از تزریق کدهای مخرب.

- اعتبارسنجی ورودیهای کاربر: بررسی صحت دادههای ورودی از کاربران برای جلوگیری از تزریق کد.

- افزایش امنیت پایگاه داده: استفاده از محدودیتها و سطوح دسترسی مناسب به پایگاه دادهها.

2. حملات Cross-Site Scripting (XSS)

در حملات XSS، مهاجم کدهای جاوااسکریپت را در صفحات وب تزریق میکند تا اطلاعات حساس کاربران را سرقت کند. برای پیشگیری از این نوع حملات:

روشهای پیشگیری از XSS

- استفاده از فیلترهای ورودی: فیلتر کردن ورودیهای کاربر برای جلوگیری از تزریق کدهای جاوااسکریپت.

- رعایت اصول امنیتی در کدنویسی: استفاده از روشهای امن برای تولید کدهای HTML و جاوااسکریپت.

- استفاده از Content Security Policy (CSP): محدود کردن منابع خارجی که میتوانند در صفحات وب بارگذاری شوند.

بخش دهم: ابزارهای امنیتی محبوب و راهکارهای عملی برای مقابله با تهدیدات

1. فایروالهای وب (Web Application Firewalls – WAF)

فایروالهای وب به عنوان یک لایه محافظتی در برابر حملات مختلف مانند SQL Injection، XSS و DDoS عمل میکنند. این فایروالها به طور خاص برای شناسایی و فیلتر کردن ترافیک مخرب طراحی شدهاند.

نمونههای فایروالهای وب مشهور:

- Cloudflare: یکی از معروفترین خدمات WAF است که قابلیتهای پیشرفتهای برای مقابله با حملات DDoS دارد و محافظت از برنامههای وب را تسهیل میکند.

- Akamai Kona Site Defender: این سرویس همچنین محافظت در برابر DDoS و حملات لایه کاربرد را فراهم میآورد و از تکنولوژیهای هوش مصنوعی برای شناسایی تهدیدات استفاده میکند.

- AWS WAF: یکی از خدمات امنیتی آمازون که به طور ویژه برای مقابله با تهدیدات وب طراحی شده است و میتواند تنظیمات سفارشی برای محدود کردن دسترسی و نظارت بر ترافیک ورودی را فراهم کند.

2. ابزارهای ضد DDoS

ابزارهای ضد DDoS به ویژه برای مقابله با حملات حجمی که ترافیک شبکه را از کار میاندازند طراحی شدهاند. این ابزارها به طور معمول با استفاده از پردازشهای توزیع شده و شبکههای CDN، ترافیک حملات را فیلتر میکنند.

برخی از ابزارهای محبوب ضد DDoS عبارتند از:

- Arbor Networks: ارائه راهکارهای ضد DDoS که با تجزیه و تحلیل عمیق ترافیک، قادر به شناسایی حملات در حال وقوع هستند.

- Imperva Incapsula: این ابزار هم به عنوان یک سرویس ضد DDoS و هم به عنوان WAF فعالیت میکند و میتواند ترافیک مخرب را شناسایی و مدیریت کند.

- Radware DefensePro: با استفاده از فناوریهای مختلف، این سرویس قادر است تا حملات DDoS را پیش از رسیدن به سرورهای اصلی شناسایی و متوقف کند.

3. ابزارهای شناسایی و پیشگیری از نفوذ (IDS/IPS)

سیستمهای IDS و IPS برای شناسایی و پیشگیری از نفوذهای غیرمجاز به سرورهای وب کاربرد دارند. این سیستمها میتوانند ترافیک مشکوک را شناسایی کرده و در صورت شناسایی حمله، اقدامات لازم را انجام دهند.

سیستمهای IDS/IPS معروف عبارتند از:

- Snort: یک ابزار منبع باز که برای شناسایی و جلوگیری از حملات در شبکههای مختلف طراحی شده است.

- Suricata: سیستم IDS/IPS قدرتمندی است که با قابلیتهای گستردهای از جمله شناسایی تهدیدات، تجزیه و تحلیل ترافیک و گزارشگیری عمل میکند.

- Bro/Zeek: سیستم پیشرفتهای برای تجزیه و تحلیل ترافیک شبکه است که میتواند حملات پیچیده و ناشناخته را شناسایی کند.

بخش یازدهم: مهاجرت به فضای ابری و امنیت در آن

1. مزایای استفاده از فضای ابری

استفاده از فضای ابری برای بسیاری از شرکتها و سازمانها مزایای زیادی دارد. خدمات ابری مقیاسپذیری، انعطافپذیری و هزینههای پایینتری را نسبت به سرورهای اختصاصی فراهم میکنند.

امنیت در فضای ابری

- رمزنگاری دادهها: در فضای ابری، ارائهدهندگان سرویسهای ابری باید از پروتکلهای رمزنگاری پیشرفته برای حفظ امنیت دادههای کاربران استفاده کنند.

- کنترل دسترسی و احراز هویت: استفاده از احراز هویت چندعاملی (MFA) برای مدیریت دسترسی به منابع ابری بسیار مهم است.

- نظارت و گزارشگیری: نظارت دقیق بر ترافیک و فعالیتهای مربوط به فضای ابری میتواند تهدیدات امنیتی را شناسایی و مدیریت کند.

2. چالشهای امنیتی در فضای ابری

- مدیریت و کنترل دادهها: با وجود مزایای فضای ابری، سازمانها باید توجه داشته باشند که دادهها در کنترل خود آنها نخواهد بود، بلکه در فضای عمومی یا خصوصی ابری ذخیره میشوند.

- حملات داخلی: تهدیدات ناشی از کارکنان و افراد با دسترسی قانونی به دادهها باید مورد توجه قرار گیرد.

- تهدیدات مربوط به چندمستاجری: در فضای ابری، منابع به اشتراک گذاشته میشوند و تهدیداتی که ناشی از آسیبپذیریهای مرتبط با چندمستاجری است باید کنترل شود.

بخش دوازدهم: آینده امنیت سرورهای وب

1. هوش مصنوعی و یادگیری ماشین در امنیت

هوش مصنوعی (AI) و یادگیری ماشین (ML) در حال تبدیل شدن به ابزارهایی قدرتمند در دنیای امنیت سایبری هستند. این فناوریها میتوانند به طور خودکار تهدیدات جدید را شناسایی کرده و بهبودهای پیشبینیکننده در سیستمهای امنیتی ایجاد کنند.

کاربردهای AI/ML در امنیت

- شناسایی تهدیدات جدید: الگوریتمهای یادگیری ماشین میتوانند الگوهای ترافیکی را تجزیه و تحلیل کرده و تهدیدات جدید را شناسایی کنند.

- پیشبینی حملات: با استفاده از دادههای تاریخی، الگوریتمهای AI میتوانند پیشبینی کنند که یک حمله ممکن است در چه زمانی رخ دهد و اقدامات پیشگیرانه را انجام دهند.

- مدیریت ریسک: الگوریتمهای AI میتوانند به سازمانها کمک کنند تا نقاط ضعف امنیتی خود را شناسایی کرده و آنها را به موقع اصلاح کنند.

2. رمزنگاری کوانتومی

رمزنگاری کوانتومی یکی از نوآوریهای آینده در دنیای امنیت است که میتواند به چالشهای امنیتی فعلی پاسخ دهد. این تکنولوژی قادر به ارائه روشهای رمزنگاری بسیار امن است که در برابر قدرت محاسباتی حتی رایانههای کوانتومی مقاوم خواهد بود.

کاربردهای رمزنگاری کوانتومی

- رمزنگاری دادهها: استفاده از تکنیکهای کوانتومی برای رمزنگاری دادهها بهطور بالقوه امنیت بالاتری را ارائه میدهد.

- تبادل کلیدهای کوانتومی: استفاده از فناوریهای کوانتومی برای تبادل امن کلیدهای رمزنگاری.

- امضای کوانتومی: استفاده از امضاهای دیجیتال مبتنی بر اصول فیزیک کوانتومی برای تأمین هویت و یکپارچگی دادهها.

نتیجهگیری نهایی

امنیت در سرورهای وب امری پیچیده و چالشبرانگیز است که نیازمند بهکارگیری استراتژیها و ابزارهای متعدد است. از جمله تهدیدات اصلی میتوان به حملات DDoS، حملات تزریق، XSS، و نفوذهای امنیتی اشاره کرد. برای مقابله با این تهدیدات، استفاده از فایروالها، سیستمهای IDS/IPS، و ابزارهای ضد DDoS ضروری است. همچنین، رمزنگاری دادهها و اعمال کنترلهای سختگیرانه در دسترسی به اطلاعات میتواند به حفظ امنیت سیستمها کمک کند.

با پیشرفتهای فناوری مانند هوش مصنوعی و رمزنگاری کوانتومی، آینده امنیت سرورهای وب به سمت بهرهگیری از فناوریهای پیشرفته خواهد رفت. شرکتها و سازمانها باید با استفاده از بهترین روشها، ابزارها و استراتژیهای موجود، از سرورهای خود در برابر تهدیدات محافظت کرده و به امنیت دادههای خود اطمینان حاصل کنند.