شبکه سازمان شما، قلعهای با گنجینههای دیجیتال ارزشمند است. هر روز، تهدیدات نامرئی از جاسوسان بیصدا تا مهاجمان خشن، دیوارها را میشکنند. فایروالها کافی نیستند؛ شما به نگهبانانی هوشمند نیاز دارید! IDS (Intrusion Detection System) و IPS (Intrusion Prevention System)، قهرمانان گمنام امنیت شبکه هستند. آنها با نظارت مستر، الگوهای مشکوک را شناسایی و حملات را متوقف میکنند. بازار جهانی امنیت شبکه تا ۲۰۲۵ به ۲۰.۴ میلیارد دلار میرسد [۱]. در این مقاله، عمیقاً به IDS و IPS، استراتژیهای پیادهسازی و عیبیابی میپردازیم تا از زیرساخت شبکه خود محافظت کنید.

🛡️ پیشنیازها و اصول بنیادین IDS و IPS:

قبل از ورود به دنیای IDS و IPS، لازم است زبان آنها، یعنی ترافیک شبکه را درک کنیم. این سیستمها بدون درک عمیق از ماهیت بستههای داده، نمیتوانند کاری از پیش ببرند.

📌 ۱. ترافیک شبکه: جریان حیاتی اطلاعات

ترافیک شبکه شامل تمام دادههایی است که در بستر شبکه شما جابهجا میشوند، از درخواستهای وب گرفته تا ایمیلها و حتی ارتباطات داخلی سرورها.

- بستهها (Packets): واحد اصلی انتقال داده. هر بسته شامل هدر (Header) (حاوی اطلاعات مبدأ، مقصد، پروتکل) و payload (دادههای اصلی) است.

- پروتکلها (Protocols): قوانینی که نحوه ارتباط در شبکه را تعریف میکنند (مانند TCP, UDP, ICMP, HTTP).

📌 2. چگونگی کارکرد فایروال: خط دفاعی اولیه

فایروالها (Firewalls) نقش سربازان مرزبانی را ایفا میکنند. آنها بر اساس قوانین از پیش تعیینشده (IP آدرس، پورت، پروتکل) تصمیم میگیرند که کدام ترافیک مجاز به ورود یا خروج است.

- مزیت: سد کردن ترافیک ناخواسته بر اساس قوانین ساده.

- محدودیت: فایروالها ذاتاً نمیتوانند محتوای بستهها را برای الگوهای حمله تحلیل کنند. یک حمله پیچیده که از پورت مجاز عبور کند (مانند تزریق SQL از طریق پورت ۸۰)، فایروال را دور میزند. اینجاست که IDS و IPS وارد صحنه میشوند.

📌 3. سه رکن اصلی تحلیل ترافیک (برای IDS و IPS)

سیستمهای هوشمند امنیتی بر مبنای سه اصل کلیدی، ترافیک را تحلیل میکنند:

- تحلیل پروتکل (Protocol Analysis): بررسی اینکه آیا بستهها از قوانین و ساختار پروتکل مربوطه (مثلاً HTTP) پیروی میکنند یا خیر. ناهنجاریها (مثلاً هدرهای HTTP با طول غیرمعمول) میتواند نشانه حمله باشد.

- تحلیل محتوا (Content Analysis): بررسی دادههای اصلی (payload) درون بستهها برای شناسایی الگوهای مخرب مانند Sygnature (امضا) بدافزارها یا دستورات تزریق SQL.

- تحلیل رفتاری (Behavioral Analysis): نظارت بر فعالیتهای عادی شبکه برای شناسایی هرگونه انحراف از هنجار. (مثلاً: “این کاربر معمولاً روزانه ۱۰ فایل دانلود میکند؛ چرا امروز ۱۰۰۰۰ فایل دانلود کرده است؟”)

تصویر مفهومی IDS و IPS: قلعه دیجیتال محافظتشده در برابر حملات سایبری

🔎 سیستمهای تشخیص نفوذ (IDS): دیدبانان بیخواب شبکه شما

IDS (Intrusion Detection System) به عنوان چشمان تیزبین و گوشهای شنوا شبکه شما عمل میکند. وظیفه اصلی آن، شناسایی و هشدار دادن درباره فعالیتهای مشکوک است، اما خودش مستقیماً مداخله نمیکند.

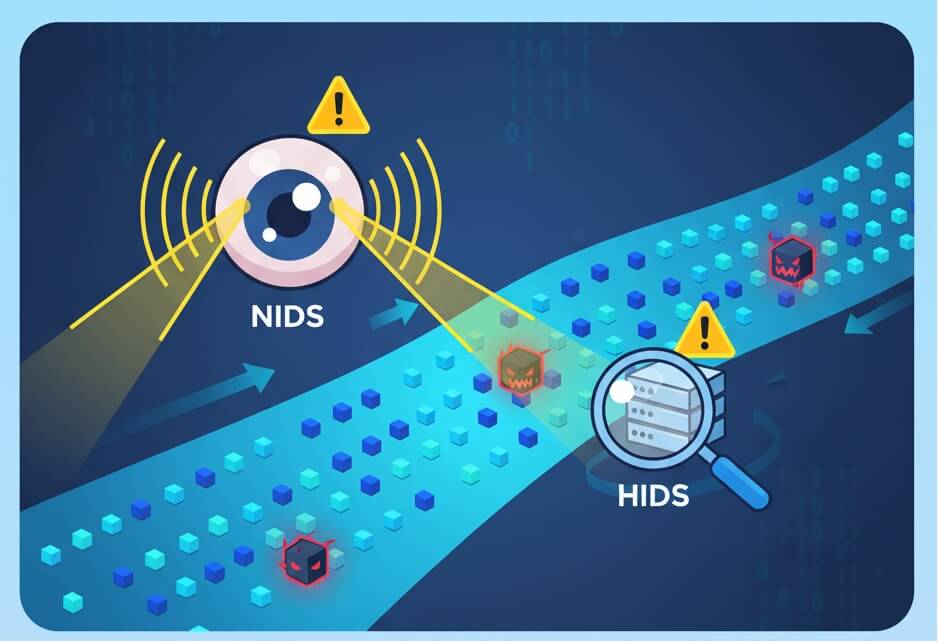

🔹 1. انواع IDS: NIDS و HIDS

IDSها را میتوان به دو دسته اصلی تقسیم کرد که مکمل یکدیگرند:

- NIDS (Network-based IDS):

- نقطه استقرار: در نقاط استراتژیک شبکه (مانند پورتهای SPAN/Mirror سوئیچها، یا پس از فایروال) قرار میگیرد و تمام ترافیک عبوری را نظارت میکند.

- عملکرد: بستههای داده را در حال عبور تحلیل میکند و به دنبال الگوهای حملات شناختهشده (Signatures) یا رفتارهای غیرعادی میگردد.

- مزیت: پوشش گسترده شبکه، شناسایی حملات خارجی.

- معایب: نمیتواند ترافیک رمزنگاریشده را تحلیل کند (بدون decryptor)، در شبکههای با پهنای باند بالا ممکن است بستهها را از دست بدهد.

- HIDS (Host-based IDS):

- نقطه استقرار: به صورت یک عامل نرمافزاری بر روی یک سرور یا Workstation خاص نصب میشود (مثلاً بر روی سرور مجازی لینوکس شما).

- عملکرد: فعالیتهای داخلی آن میزبان (مانند لاگهای سیستم، تغییرات فایلها، تلاش برای ورود به سیستم، پروسههای در حال اجرا) را نظارت میکند.

- مزیت: دید عمیقتر به فعالیتهای داخلی سیستمعامل، شناسایی حملاتی که NIDS ممکن است از آنها عبور کند (مانند بدافزارهای داخلی).

- معایب: مصرف منابع میزبان، نیاز به نصب و نگهداری روی هر سیستم.

⚙️ 2. مکانیزمهای تشخیص در IDS: امضا در برابر ناهنجاری

IDSها به دو روش اصلی، تهدیدات را تشخیص میدهند:

- تشخیص مبتنی بر امضا (Signature-based Detection):

- چگونگی کارکرد: IDS دارای یک دیتابیس عظیم از امضاهای حملات شناختهشده است (مثلاً الگوی خاصی از بستهها برای حمله SQL Injection یا بدافزار X). هر بسته ترافیک را با این امضاها مقایسه میکند.

- مزیت: نرخ تشخیص بالا برای حملات شناختهشده و کاهش هشدارهای کاذب (False Positives).

- معایب: نمیتواند حملات “روز صفر” (Zero-Day Attacks) یا حملات جدید و ناشناخته را شناسایی کند.

- تشخیص مبتنی بر ناهنجاری (Anomaly-based Detection):

- چگونگی کارکرد: IDS ابتدا یک پروفایل رفتاری عادی از شبکه/میزبان ایجاد میکند (مثلاً میانگین ترافیک، پورتهای استفادهشده، تعداد لاگینهای موفق). سپس هرگونه انحراف قابل توجه از این پروفایل را به عنوان یک حمله بالقوه شناسایی میکند.

- مزیت: توانایی شناسایی حملات روز صفر و حملات ناشناخته.

- معایب: نرخ بالای هشدارهای کاذب، نیاز به دوره آموزشی طولانی برای ایجاد پروفایل دقیق.

عملکرد NIDS و HIDS برای تشخیص نفوذ در شبکه و سرور

🚨 3. معایب IDS: بله یا خیر؟ False Positive & False Negative

- False Positive (هشدار کاذب): IDS یک فعالیت عادی را به عنوان حمله گزارش میدهد. این میتواند منجر به خستگی امنیتی (Alert Fatigue) برای تحلیلگران شود.

- False Negative (عدم تشخیص حمله): IDS یک حمله واقعی را شناسایی نمیکند. این خطرناکترین سناریو است، زیرا یک نفوذگر میتواند بدون شناسایی وارد شبکه شود.

- توصیه کارشناسی: برای کاهش این معایب، کالیبراسیون دقیق IDS و بهروزرسانی مداوم امضاها و پروفایلهای رفتاری حیاتی است.

🔒 سیستمهای جلوگیری از نفوذ (IPS): نگهبانان فعال شبکه شما

IPS (Intrusion Prevention System) یک گام فراتر از IDS است. این سیستم نه تنها تهدیدات را شناسایی میکند، بلکه بهصورت خودکار و بلادرنگ (Real-Time) آنها را مسدود میکند.

📌 1. چگونگی عملکرد IPS: قرارگیری Inline و اقدام خودکار

IPS به عنوان یک گیتکیپر (Gatekeeper) عمل میکند. برخلاف IDS که میتواند به صورت “Out-of-Band” (فقط نظارت) کار کند، IPS باید به صورت “In-Line” (در مسیر ترافیک) قرار بگیرد.

- نقطه استقرار: بین فایروال و شبکه داخلی (یا بین اینترنت و فایروال) قرار میگیرد تا بتواند تمام ترافیک ورودی و خروجی را بازرسی و در صورت لزوم آن را مسدود یا تغییر دهد.

- عملکرد: IPS با استفاده از همان مکانیزمهای امضا و ناهنجاری IDS، ترافیک را تحلیل میکند. اما هنگامی که یک حمله را تشخیص میدهد، فوراً اقدامات زیر را انجام میدهد:

- مسدود کردن بسته مخرب: جلوگیری از رسیدن بسته به مقصد.

- مسدود کردن IP منبع: جلوگیری از ارتباطات بعدی از آن IP.

- بازنشانی اتصال (Reset Connection): قطع کردن ارتباط TCP/IP بین مهاجم و هدف.

- تغییر قوانین فایروال: اضافه کردن یک قانون موقت به فایروال برای مسدود کردن ترافیک مهاجم.

🛡️ 2. مزایای کلیدی IPS: سپر دفاعی بلادرنگ

- پیشگیری فعال: مهمترین مزیت IPS، توانایی جلوگیری از حملات قبل از رسیدن به هدف است. این امر به ویژه برای حملاتی مانند SQL Injection، Cross-Site Scripting (XSS)، و Buffer Overflow بسیار مؤثر است.

- کاهش زمان پاسخ (Response Time): با اتوماسیون فرآیند دفاع، IPS زمان لازم برای واکنش به حملات را به حداقل میرساند و فشار را از دوش تیم امنیتی برمیدارد.

- انطباق با قوانین (Compliance): برای سازمانهایی که باید با استانداردهای امنیتی سختگیرانه (مانند PCI DSS یا GDPR) مطابقت داشته باشند، IPS یک ابزار ضروری برای نشان دادن کنترلهای امنیتی فعال است.

🔻 3. معایب IPS: تأخیر و مسدودسازی ترافیک مشروع

- افزایش Latency: از آنجا که IPS باید هر بسته را بازرسی و تحلیل کند، میتواند به طور بالقوه تأخیر (Latency) را در شبکه افزایش دهد.

- مسدودسازی کاذب (False Positives): اگر IPS به درستی پیکربندی نشود، ممکن است ترافیک مشروع را به اشتباه به عنوان حمله شناسایی کرده و مسدود کند. این میتواند منجر به قطعی سرویس (Service Disruption) و عدم دسترسی کاربران شود.

- نیاز به نگهداری مداوم: امضاها باید دائماً بهروزرسانی شوند و پروفایلهای ناهنجاری باید کالیبره شوند تا IPS مؤثر باقی بماند و هشدارهای کاذب کاهش یابد.

دیاگرام عملکرد IPS: سیستم جلوگیری از نفوذ و مسدودسازی ترافیک مخرب

⚔️ تفاوتهای کلیدی و همافزایی (Synergy) بین IDS و IPS

| ویژگی | سیستم تشخیص نفوذ (IDS) | سیستم جلوگیری از نفوذ (IPS) |

| عملکرد اصلی | 🔎 شناسایی و هشدار | 🚫 جلوگیری فعال و مسدودسازی |

| نقطه قرارگیری | 👂 Out-of-Band: فقط نظارت بر کپی ترافیک (Parallel to data flow) | 🚧 In-Line: در مسیر مستقیم ترافیک (Directly in data flow) |

| تأثیر بر ترافیک | 📉 بدون تأثیر بر ترافیک عادی | 🔺 افزایش اندک Latency به دلیل بازرسی عمیق |

| پاسخ به حمله | 🚨 ایجاد هشدار (Notification) | 🔒 اقدامات خودکار (Block, Drop, Reset) |

| ریسک False Positive | ⚠️ میتواند هشدارهای کاذب زیادی تولید کند (Alert Fatigue) | ❌ میتواند ترافیک مشروع را مسدود کند (Service Disruption) |

🤝 چرا IDS و IPS مکمل یکدیگرند؟ یک استراتژی امنیتی جامع

- دید گسترده (IDS): IDS در نقاط مختلف شبکه، دید وسیعتری از فعالیتها ارائه میدهد و میتواند برای جمعآوری اطلاعات و تحلیلهای بلندمدت مفید باشد.

- دفاع عمقی (IPS): IPS به عنوان نقطه دفاعی نهایی در مسیر ترافیک حساس، جلوی حملات شناختهشده و فوری را میگیرد.

- توصیه کارشناسی: بهترین استراتژی امنیتی، پیادهسازی هر دو سیستم به صورت مکمل است. IDS اطلاعات امنیتی را جمعآوری و هشدار میدهد، در حالی که IPS به عنوان یک مانع فعال، جلوی حملات را میگیرد. این رویکرد “دفاع در عمق” (Defense-in-Depth) را تقویت میکند.

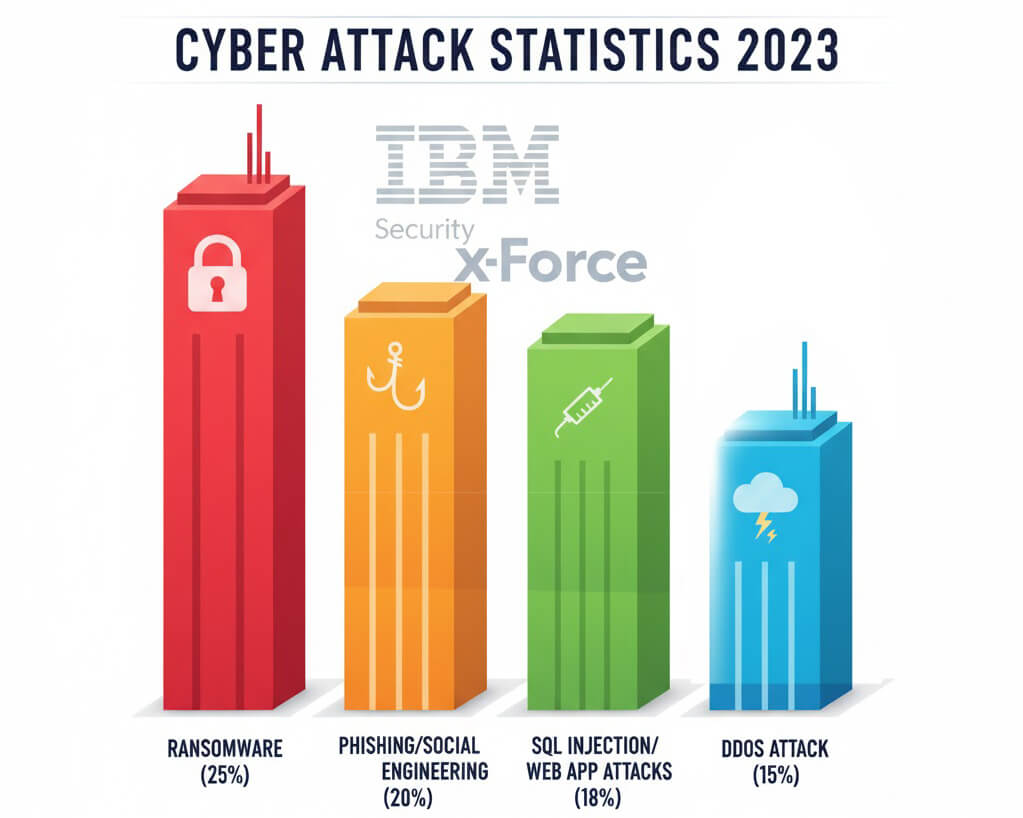

📊 آمار و روندهای حملات سایبری: اهمیت IDS و IPS در دنیای امروز

تهدیدات سایبری هرگز متوقف نمیشوند. دادههای زیر اهمیت سرمایهگذاری در IDS/IPS را روشن میسازند:

- افزایش حملات: ۹۳٪ سازمانها در سال ۲۰۲۳ حملات سایبری را تجربه کردهاند [۲]. (منبع: IBM Security X-Force)

- هزینه نقض داده: متوسط هزینه یک نقض داده (Data Breach) در سال ۲۰۲۳، حدود ۴.۴۵ میلیون دلار بوده است. [۳] (منبع: IBM Cost of a Data Breach Report)

- حملات Zero-Day: حملات ناشناخته (Zero-Day) در حال افزایش است. IDS/IPS با مکانیزم تشخیص ناهنجاری، بهترین خط دفاعی در برابر این نوع تهدیدات هستند. [۴] (منبع: Cybersecurity Ventures)

با استفاده از این دادهها، میتوان یک نمودار ستونی (Bar Chart) از سهم انواع حملات سایبری در سال ۲۰۲۳ ایجاد کرد که حملات قابل پیشگیری توسط IDS/IPS (مانند SQL Injection و DDoS) را هایلایت کند.

نمودار سهم حملات سایبری (DDoS, SQL Injection) در سال ۲۰۲۳ و اهمیت IDS/IPS

تشخیص حمله SQL Injection با Snort (IDS):

- جلوگیری از تزریق کد در فرمهای وب

- ثبت لاگ برای تحلیل امنیتی

- در IPS: با تغییر alert به drop → بسته مسدود میشه

- مثال: در کد زیر یک قانون ساده Snort برای شناسایی تلاشهای SQL Injection نوشته شده است.

alert tcp any any -> $HOME_NET 80 (msg:"SQL Injection"; content:"SELECT * FROM"; sid:10001;)توضیحات:

| بخش دستور | معنی |

|---|---|

| alert | فقط هشدار بده (IDS) — بسته رو رد نکن |

| tcp any any | از هر منبع (IP) با هر پورت |

| -> $HOME_NET 80 | به وبسرور شما (پورت 80) |

| content:”SELECT * FROM” | اگر این عبارت در بسته بود → حمله! |

| sid:10001 | شماره منحصربهفرد قانون (برای لاگ و مدیریت) |

🧪 تست و اجرا:

📘 توضیح:

-

دستور اول (-T) فقط قانونها رو بررسی میکنه تا مطمئن بشی خطای نحوی نداری.

-

دستور دوم (-A console) بهصورت زنده بستهها رو بررسی میکنه و اگر حملهای شناسایی بشه، پیام هشدار رو در ترمینال نشون میده.

- این قانون ساده پایهای برای درک نحوه شناسایی الگوهای حمله است. در محیطهای واقعی توصیه میشود از امضاهای پیچیدهتر و بهروزشده استفاده شود.

🛠️ عیبیابی (Troubleshooting) مشکلات رایج IDS و IPS

حتی بهترین سیستمهای IDS و IPS هم ممکن است نیاز به تنظیم و عیبیابی داشته باشند.

- هشدار کاذب زیاد (High False Positives):

⚠️ اگر IDS و IPS هشدارهای بیمورد زیادی میدهد، قوانین سختگیرانهاند یا پروفایل رفتاری کالیبره نشده.

راهحل: قوانین را Review کرده و استثنائات لازم را برای ترافیک مشروع اضافه کنید. برای IPS، با احتیاط تغییر دهید تا سرویس مختل نشود.

- عدم شناسایی حملات واقعی (False Negatives):

❌ اگر حملهای رخ داده اما IDS/IPS گزارش نکرده، امضاها قدیمیاند یا مکانیزم تشخیص ناهنجاری کار نمیکند.

راهحل: امضاهای سیستم را بهروزرسانی کنید و پروفایلهای رفتاری را بازبینی و آموزش مجدد دهید.

- کندی شبکه پس از نصب IPS:

🔻 اگر Latency شبکه پس از استقرار IPS افزایش یافته، ممکن است منابع کافی نداشته باشد یا تنظیمات DPI بیش از حد فعال باشد. راهحل: ظرفیت سختافزاری IPS را بررسی و تنظیمات DPI را بهینهسازی کنید.

- مشکل در تحلیل ترافیک رمزنگاریشده (Encrypted Traffic):

🧐 بسیاری از IDS/IPS ها ترافیک HTTPS را بدون decrypt کردن تحلیل نمیکنند.

راهحل: برای تحلیل این ترافیک، نیاز به استقرار راهکارهای SSL/TLS Inspection دارید.

❓ سؤال: با توجه به چالشهای روزافزون حملات Zero-Day، فکر میکنید کدام مکانیزم (Signature-based یا Anomaly-based) در IDS و IPS در آینده نزدیک اهمیت بیشتری پیدا خواهد کرد و چرا؟

🎉 نتیجهگیری:

در دنیای امروز که تهدیدات سایبری هر روز پیچیدهتر و گستردهتر میشوند، داشتن یک فایروال به تنهایی کافی نیست. IDS و IPS به عنوان یک جفت ابزار قدرتمند، لایههای دفاعی حیاتی را به زیرساخت شما اضافه میکنند، از تشخیص نفوذگران پنهان گرفته تا توقف فعالانه حملات پیش از رسیدن به هدف. این سرمایهگذاری، نه تنها از داراییهای دیجیتال شما محافظت میکند، بلکه به پایداری کسبوکار، حفظ اعتماد مشتریان و انطباق با مقررات امنیتی کمک شایانی میکند.

🎯 امنیت، سرمایهگذاری است، نه هزینه!

زویپ سرور با درک عمیق از اهمیت امنیت زیرساخت، سرورهای مجازی و اختصاصی خود را با فایروالهای سختافزاری قدرتمند و پلتفرمهای مانیتورینگ امنیتی پیشرفته (که شامل قابلیتهای IDS و IPS نیز میشوند) ارائه میدهد. با ما، شما از حفاظتی چندلایه در برابر جدیدترین تهدیدات سایبری برخوردار خواهید شد. امنیت شبکه خود را به ما بسپارید و با آرامش خاطر به توسعه کسبوکارتان بپردازید!

برای یک زیرساخت ابری قدرتمند و محافظتشده، همین امروز طرحهای زویپ سرور را بررسی کنید و با کلیک بر روی لینک زیر، گام اول را برای امنیت بیسابقه بردارید!

سرورهای مجازی ایران زویپ سرور:

مشاهده پلنهای سرورهای مجازی خارج زویپ سرور:

📚 ارجاعات و منابع:

[1] IBM Security, Cost of a Data Breach Report 2024, IBM Corporation, 2024. [Online].

Available: https://www.ibm.com/reports/data-breach

[2] Verizon, Data Breach Investigations Report 2024, Verizon Enterprise Solutions, 2024. [Online].

Available: https://www.verizon.com/business/resources/reports/dbir/

[3] K. Scarfone and P. Mell, Guide to Intrusion Detection and Prevention Systems (IDPS) (NIST SP 800-94r1), National Institute of Standards and Technology, 2025. [Online]. Available: https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-94r1.pdf

[4] SANS Institute, IPS/IDS Implementation Guide, SANS White Papers, 2024. [Online].

Available: https://www.sans.org/white-papers/34340/

[5] The 2024 Study on the State of AI in Cybersecurity — Ponemon Institute, 2024.

Available: https://www.ponemon.org/news-updates/news-press-releases/news

[6] MITRE Corporation, MITRE ATT&CK Framework, 2025. [Online].

Available: https://attack.mitre.org/