در دنیای امروز، با رشد روزافزون فناوری اطلاعات و نیاز به ارتباطات مؤثر، مدیریت شبکههای محلی به یک چالش بزرگ تبدیل شده است، یکی از راهکارهای مؤثر برای بهبود امنیت، کارایی و مقیاسپذیری شبکهها، استفاده از VLAN است. این تکنولوژی به مدیران شبکه امکان میدهد که با جداسازی ترافیک، هزینههای سختافزاری را کاهش دهند و از حملات غیرمجاز جلوگیری کنند.

تعریف VLAN

VLAN مخفف Virtual Local Area Network به معنای تقسیم یک شبکه محلی (LAN) به چندین شبکه محلی مجازی (VLAN) مستقل است، حتی اگر این دستگاهها در مکانهای فیزیکی متفاوتی قرار داشته باشند. این قابلیت به مدیران شبکه امکان میدهد که ترافیک را بهصورت منطقی سازماندهی کنند و در نتیجه، امنیت و عملکرد شبکه را افزایش دهند.

مزایای VLAN:

✅ افزایش امنیت و کاهش خطر دسترسی غیرمجاز به دادهها: با جداسازی ترافیک شبکه بین VLANهای مختلف، زیرا اگر مهاجمی وارد یکی از VLANها شود به ترافیک دیگر VLANها دسترسی نخواهد داشت.

✅ بهبود کارایی و کاهش بار ترافیکی: VLANها میتوانند ترافیک را به صورت محلی محدود کنند، چون با ایجاد هرVLAN یک Broadcast Domain جدید اضافه خواهد شد و VLAN ها اجازه عبور ترافیک Broadcast را نخواهند داد.

✅مدیریت و پیاده سازی سادهتر تنظیمات شبکه: مدیران شبکه با استفاده از VLAN میتوانند تجهیزات و کاربران را بدون نیاز به تغییرات فیزیکی، از طریق تنظیمات نرمافزاری گروهبندی کنند. این امر باعث افزایش انعطافپذیری و کاهش زمان پیکربندی مجدد شبکه میشود.

✅ کاهش هزینههای سختافزاری: چون میتوان چندین شبکه مجازی را بر روی یک زیرساخت فیزیکی مشترک ایجاد کرد، نیاز کمتری به تجهیزات فیزیکی اضافی هست.

چالشها و محدودیتهای VLAN:

❌ پیچیدگی مدیریت: با افزایش تعداد VLANها، مدیریت و پیکربندی آنها دشوارتر میشود و نیاز به دانش فنی و تجربه بیشتری دارد.

❌ مشکلات امنیتی بالقوه: اگر VLANها به درستی پیکربندی نشوند، ممکن است حملاتی مانند VLAN Hopping رخ دهد که به مهاجمان امکان دسترسی غیرمجاز به ترافیک سایر VLANها را میدهد.

❌ محدودیتهای عملکردی: در صورتی که ترافیک بین VLANها زیاد باشد، ممکن است شبکه دچار کندی شود، مخصوصاً اگر ارتباط بین VLANها به درستی مدیریت نشود.

❌ وابستگی به تجهیزات پیشرفته: برای بهرهگیری از VLAN، به سوئیچهای مدیریتی نیاز است که ممکن است هزینه بیشتری نسبت به سوئیچهای معمولی داشته باشند.

Native VLAN:

روی یکی از پورتهای سوئیچها، یکVLAN پیشفرض تعریف میشود تا اگر فریمی هیچ Tag یا برچسبی نداشت، سوئیچ مقصد فریم را به Native VLAN ارسال کند. بهطور پیشفرض، این VLAN، VLAN 1 است، اما میتوان آن را تغییر داد. در صورت عدم تطابق NativeVLAN بین سوئیچها، ممکن است مشکلات ارتباطی ایجاد شود.

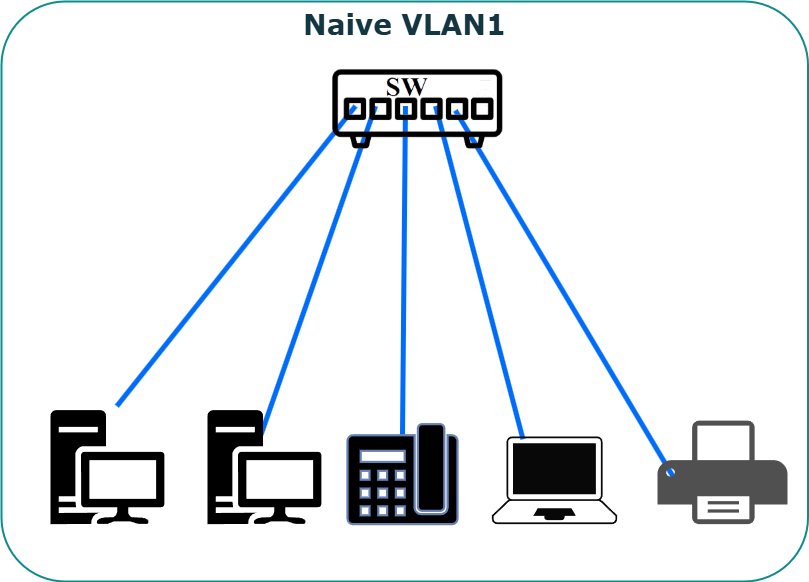

📌 سناریو 1: سوییچ لایه 2 ساده

در یک سوییچ لایه 2 ساده، تمام پورتها بهصورت پیشفرض عضو VLAN 1 هستند. در این حالت:

✅ همه کامپیوترهای متصل به سوییچ در یک دامنه پخشی (Broadcast Domain) قرار دارند.

✅ اگر یکی از کامپیوترها یک بسته برودکست (Broadcast) ارسال کند، سوییچ آن را به تمام پورتهای دیگر میفرستد.

✅ دستگاهها میتوانند بدون نیاز به روتر، بهطور مستقیم با هم ارتباط برقرار کنند چون همگی در یک VLAN قرار دارند.

📍 محدودیت: این ساختار امنیت و کارایی پایینتری دارد، زیرا هر بسته برودکستی روی تمام دستگاههای شبکه تأثیر میگذارد.

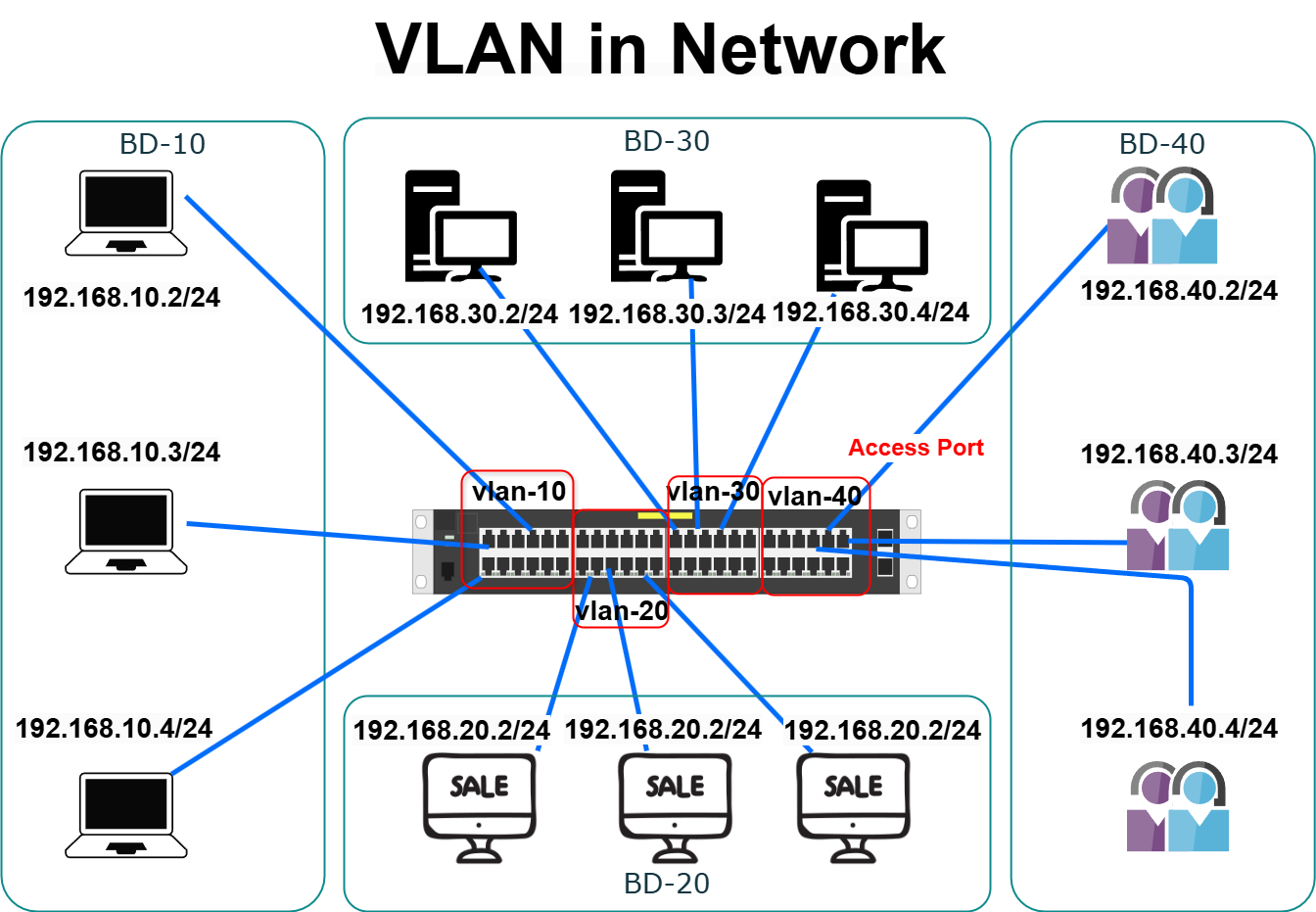

📌 سناریو 2: استفاده از VLAN در سوییچ مدیریتی

در این سناریو، VLANهای مختلفی روی سوییچ تعریف شدهاند و هر گروه از دستگاهها در VLAN مخصوص خود قرار گرفتهاند:

-

-

- VLAN 10 → شامل دستگاههای BD-10 با محدوده IP 192.168.10.0/24

- VLAN 20 → شامل دستگاههای BD-20 (بخش SALE) با محدوده IP 192.168.20.0/24

- VLAN 30 → شامل دستگاههای BD-30 با محدوده IP 192.168.30.0/24

- VLAN 40 → شامل دستگاههای BD-40 با محدوده IP 192.168.40.0/24

-

✅ در این حالت، هر VLAN یک Broadcast Domain جداگانه دارد و بستههای برودکستی بین VLANها ارسال نمیشوند.

✅ دستگاههای داخل یک VLAN میتوانند بهطور مستقیم با هم ارتباط داشته باشند، اما برای ارتباط بین VLANها نیاز به روتر یا سوییچ لایه 3 داریم.

📍 مزیت: کاهش ازدحام ترافیک و افزایش امنیت، زیرا ترافیک هر VLAN ایزوله است.

نحوه پیادهسازیVLAN:

- پیادهسازیVLAN روی سوئیچها و روترها:

VLAN معمولاً روی پورتهای سوئیچهای مدیریتی یا روتر پیادهسازی میشود. هرVLAN باید یک شناسه منحصربهفرد (VLAN ID) داشته باشد. پورتهای مربوطه بهصورت استاتیک یا دینامیک به VLANمورد نظر اختصاص داده میشوند. - پیکربندی پورتها:

پس از ایجادVLAN، باید پورتهای سوئیچ را به صورت استاتیک یا دینامیک به VLAN مورد نظر اختصاص دهید. - ارتباط بین VLANها:

VLANها حتی اگر داخل یک سوئیچ هم باشند، نمیتوانند باهم ارتباط برقرار کنند. این ارتباط تنها از طریق یک دستگاه لایه سهای مانند روتر یا سوئیچ لایه سه امکانپذیر است. - تعیین رنج آیپی و Subnet:

هر VLAN باید برای خود یک رنج آیپی یا Subnet جداگانه داشته باشد. - تنظیمات اضافی:

در صورت نیاز، تنظیمات اضافی مانند Quality of Service (QoS) یا Access Control Lists (ACLs) را برای بهبود عملکرد و امنیت VLANها پیادهسازی کنید.

چگونگی ارتباط VLAN ها:

هنگامی که روی یک سوئیچ، VLANبندی انجام میشود، هر VLAN از لحاظ منطقی مانند یک سوئیچ جداگانه عمل میکند و دستگاههای موجود در VLANهای مختلف نمیتوانند مستقیماً با یکدیگر ارتباط داشته باشند.

روشهای ارتباط VLANها:

- Router-on-a-Stick (روتر تکاتصالی):

در این روش، یک پورت از روتر به سوئیچ متصل شده و برای هر VLAN سوئیچ یک Sub-Interface و یک گیتوی روی پورت مورد نظر اضافه می کنیم. تا بسته ها بتوانند از طریق Trunk Port بین سوئیچ و روتر و بین VLAN ها عبور کند. - استفاده از سوئیچ لایه 3:

برخی سوئیچهای لایه ۳ (مانند Cisco Catalyst) قابلیت Inter-VLAN Routing دارند. در این حالت، نیازی به استفاده از روتر جداگانه نیست و خود سوئیچ میتواند ترافیک بین VLANها را مسیریابی کند. - استفاده از فایروال یا تجهیزات دیگر:

در برخی شبکهها، ارتباط بین VLANها از طریق فایروال مدیریت میشود تا امنیت بهتری فراهم شود.

Access Port:

در VLAN بندی به آن پورتی از سوئیچ که به دیوایس ها متصل می باشد و تنها عضو یک VLAN می باشد و تنها می تواند ترافیک آن را عبور دهد پورت Access می گویند.

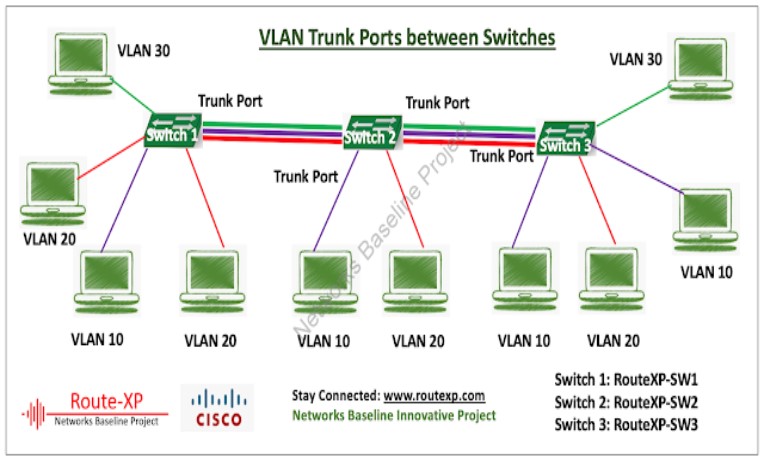

Trunk port:

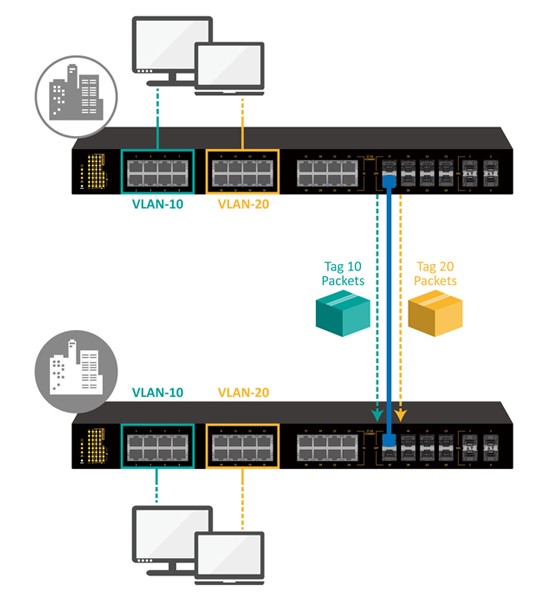

Trunk به پورتی از سئویچ گفته می شود که به یک روتر یا سوئیچ لایه 3 متصل شده و هم زمان می تواند ترافیک چندین VLAN را از طریق یک کابل بین سوئیچها منتقل نمایید.

برای تفکیک ترافیک LAN از هم به هر فریمی که از طریق این کابل ها و پورت ها منتقل میشود، یک شناسه VLAN ID اضافه میکنند تا سوئیچها بتوانند ترافیک را تفکیک و مدیریت کنند.

پروتکلهای VLAN Trunking

-

-

- 802.1Q: طبق این پروتکل وقتی یک فریم از یک VLANخاص ارسال میشود، Tag یا شناسه VLANبه فریم اضافه میشود تا سوئیچ بعدی طبق همین Tag بتواند فریم را به VLANمرتبط هدایت کند.

-

-

-

- (ISL (Inter-Switch Link: این پروتکل مختص سوئیچهای سیسکو است، تمام فریمهای ارسالی را بهطور کامل Encapsulate کرده و اطلاعات VLANرا در یک هدر جدید اضافه میکند. با این حال، امروزه ISL کمتر از 802.1Q استفاده میشود، زیرا یک استاندارد عمومی محسوب نمیشود.

-

مزایای VLAN Trunking

✅ کاهش نیاز به کابلکشی: با استفاده از VLAN Trunking، میتوان چندین VLANرا بر روی یک لینک فیزیکی منتقل کرد، که منجر به کاهش تعداد کابلها و پورتها میشود.

✅ مدیریت بهتر ترافیک: این تکنولوژی به مدیران شبکه این امکان را میدهد که ترافیک را به بهترین شکل ممکن مدیریت کنند و از تداخل بین VLANها جلوگیری کنند.

✅ افزایش مقیاسپذیری: VLAN Trunkingبه شبکهها کمک میکند تا به راحتی مقیاسپذیری داشته باشند و VLANهای جدید را بدون نیاز به تغییرات سختافزاری ایجاد کنند.

✅ بهبود امنیت: با جداسازی ترافیک بین VLANها، میتوان امنیت بیشتری را در شبکه فراهم کرد.

💡 نتیجهگیری:

VLANها ابزاری قدرتمند برای مدیریت بهینه شبکههای محلی، افزایش امنیت و بهبود عملکرد ارتباطات هستند. با استفاده صحیح از این تکنولوژی، میتوان ترافیک شبکه را بهصورت مؤثر تفکیک و کنترل کرد، هزینههای سختافزاری را کاهش داد و بهرهوری را افزایش داد. اگر به دنبال زیرساختی پایدار، پرسرعت و ایمن برای کسبوکار خود هستید، استفاده از سرور مجازی (VPS) و سرور اختصاصی از زویپ سرور میتواند بهترین انتخاب باشد. با خدمات حرفهای زویپ سرور، از🚀 امنیت، سرعت و کیفیتی بینظیر 🚀 در مدیریت شبکه و سرورهای خود بهرهمند شوید.