امنیت و حریم خصوصی در دنیای آنلاین

امروزه، امنیت و حریم خصوصی به یک جنبه حیاتی در تمام تعاملات، تراکنشها و انتقال دادههای آنلاین تبدیل شده است. در میان ابزارها و پروتکلهای متعددی که چنین امنیتی را تضمین میکنند، امنیت لایه انتقال یا TLS جایگاه ویژهای دارد.

این مقاله دنیای TLS را توضیح میدهد – اینکه چیست، چگونه کار میکند، اجزای آن، و همچنین تفاوتهای TLS و SSL. ما فرآیند دستدادن TLS و معنای گواهینامه TLS را بررسی خواهیم کرد.

بیایید شروع کنیم.

نکات کلیدی

پروتکل TLS برای ارتباطات امن در اینترنت ضروری است و به عنوان یک لایه حریم خصوصی و یکپارچگی بین دو برنامه ارتباطی عمل میکند.

آن از یک روش موسوم به دستدادن TLS برای برقراری اتصال امن، احراز هویت و تبادل کلید استفاده میکند، و اطمینان میدهد که هر دو طرف آن کسی هستند که ادعا میکنند و انتقال داده را با رمزگذاری متقارن امن میسازد.

قدرت TLS بسیار به الگوریتمهای رمزنگاری که استفاده میکند، از الگوریتمهای رمزگذاری متقارن برای حفاظت از دادهها تا الگوریتمهای نامتقارن برای تبادل کلید در طول فرآیند دستدادن، بستگی دارد.

اجزای کلیدی TLS شامل الگوریتمهای رمزنگاری مانند AES و RC4، و تابعهای هش مانند SHA-256 است که تعادلی بین امنیت و عملکرد را فراهم میکنند.

انتخاب یک ارائهدهنده گواهینامه TLS یک تصمیم حیاتی است که بر امنیت و اعتبار یک وبسایت تأثیر میگذارد. ارائهدهندگان معتبر شامل DigiCert، GeoTrust، Thawte، GlobalSign و Let’s Encrypt هستند.

مثال هایی از TLS ؟

TLS یا امنیت لایه انتقال، یک پروتکل رمزنگاری است که برای ایجاد یک کانال ارتباطی امن بر روی اینترنت طراحی شده است. این پروتکل یک لایه حریم خصوصی و یکپارچگی بین دو برنامه ارتباطی فراهم میکند، مانند یک مرورگر وب و یک سرور وب.

TLS از طریق رمزگذاری جریان دادهها بین طرفین ارتباطی عمل میکند تا از دسترسی غیرمجاز و تغییرات ناخواسته در دادهها جلوگیری کند. این امر با استفاده از الگوریتمهای رمزنگاری قوی مانند AES برای رمزگذاری متقارن و الگوریتمهای نامتقارن مانند RSA برای تبادل کلید انجام میشود.

علاوه بر رمزگذاری، TLS همچنین احراز هویت متقابل را از طریق گواهینامههای دیجیتال امکانپذیر میسازد. این گواهینامهها توسط یک مرجع صدور گواهینامه (CA) معتبر صادر میشوند و به سرورها و مشتریان اجازه میدهند تا هویت یکدیگر را تأیید کنند.

TLS جایگزین پروتکل امنیت لایه رابط (SSL) شده است، اگرچه این دو اصطلاح اغلب به طور متناوب استفاده میشوند. نسخههای جدیدتر TLS نسبت به SSL از امنیت و کارایی بهتری برخوردار هستند.

چگونگی عملکرد TLS :

امنیت لایه انتقال (TLS) با ایجاد یک کانال ارتباطی امن بین دو سیستم (یک مشتری و یک سرور) برای جلوگیری از شنود، دستکاری و جعل پیام عمل میکند.

فرآیند برقراری یک اتصال TLS امن شامل مراحل زیر است:

۱. تبادل TLS: این مرحله شامل یک رشته پیچیده از تبادل اطلاعات بین مشتری و سرور است که طی آن آنها توافق میکنند که از چه الگوریتمهای رمزنگاری و پارامترهای امنیتی استفاده کنند. این مرحله همچنین شامل احراز هویت متقابل از طریق تبادل گواهینامههای دیجیتال است.

۲. تبادل کلید: پس از دستدادن، مشتری و سرور کلیدهای رمزنگاری را برای رمزگذاری و رمزگشایی دادهها تبادل میکنند. این کلیدها با استفاده از الگوریتمهای رمزنگاری نامتقارن مانند RSA ایجاد میشوند.

۳. رمزگذاری داده: پس از تبادل کلیدها، تمام دادههای منتقل شده بین مشتری و سرور با استفاده از الگوریتمهای رمزنگاری متقارن مانند AES رمزگذاری میشوند. این امر حریم خصوصی و یکپارچگی دادهها را تضمین میکند.

۴. انتقال دادههای رمزگذاری شده: دادههای رمزگذاری شده از طریق کانال ارتباطی امن بین مشتری و سرور منتقل میشوند. هیچ شخص ناشناس نمیتواند این دادهها را بخواند یا دستکاری کند.

۵. رمزگشایی داده: در انتهای دریافت، دادههای رمزگذاری شده با استفاده از همان کلید رمزنگاری که در مرحله تبادل کلید تبادل شده است، رمزگشایی میشوند.

این فرآیند برای هر جلسه ارتباطی تکرار میشود تا یک کانال امن و قابل اعتماد برای انتقال دادهها فراهم شود. TLS همچنین از مکانیسمهای امنیتی دیگری مانند احراز اصالت پیام و حفاظت در برابر حملات تکرار استفاده میکند تا امنیت را به حداکثر برساند.

تبادل در TLS

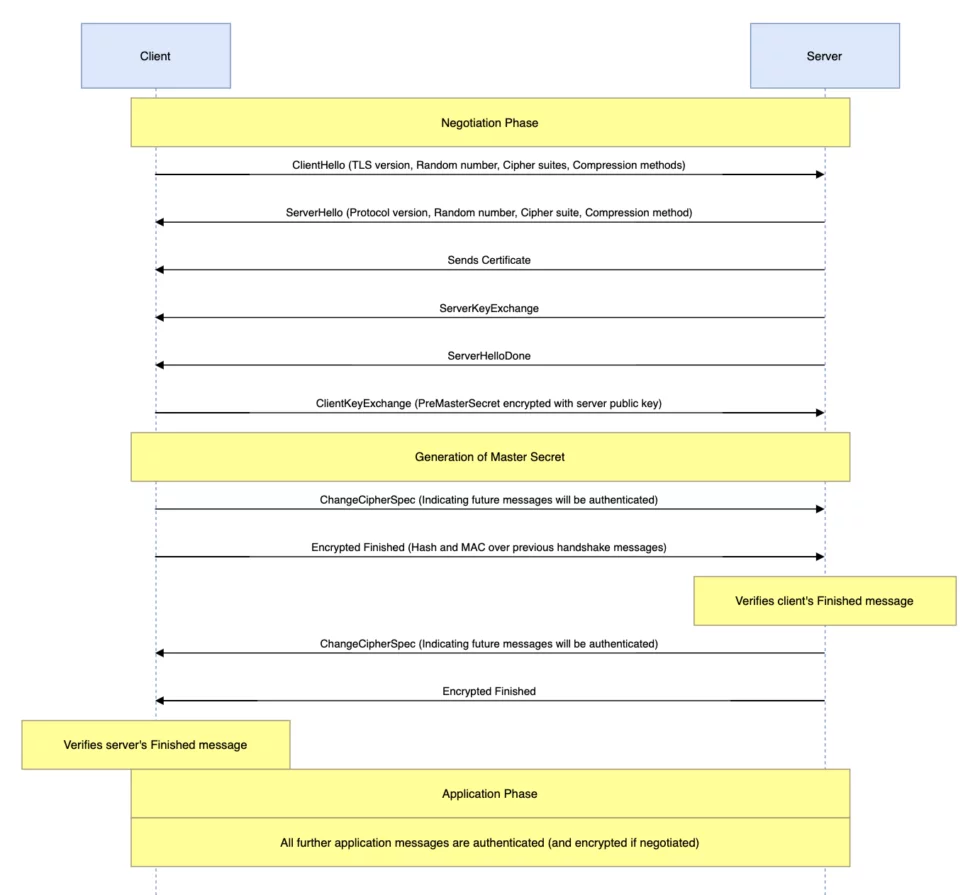

تبادل در TLS یک فرآیند اساسی است که پارامترهای یک جلسه ارتباطی امن را بین دو نهاد: یک مشتری و یک سرور، برقرار میکند. این دستدادن، پایه محافظت قدرتمند ارائه شده توسط TLS است، زیرا ویژگیهای رمزنگاری را برای حفاظت از یکپارچگی و محرمانگی دادهها در طول انتقال، برقرار میکند.

فرآیند تبادل TLS شامل مراحل زیر است:

۱ تبادل گواهینامهها: سرور گواهینامه دیجیتال خود را که توسط یک مرجع صدور گواهینامه (CA) معتبر صادر شده است، ارسال میکند. این گواهینامه برای احراز هویت سرور استفاده میشود.

۲. تبادل کلید: با استفاده از الگوریتمهای رمزنگاری نامتقارن مانند RSA، مشتری و سرور یک کلید رمزنگاری مشترک را برای رمزگذاری و رمزگشایی دادهها تبادل میکنند.

۳. تأیید دستدادن: مشتری و سرور با ارسال پیامهای تأییدیه، دستدادن را تکمیل میکنند و اطمینان حاصل میکنند که هر دو طرف پارامترهای امنیتی را به درستی دریافت کردهاند.

در طول این فرآیند، مشتری گواهینامه سرور را با استفاده از گواهینامههای ریشه موجود در مرورگر خود تأیید میکند. این امر به مشتری اطمینان میدهد که با یک سرور معتبر و قابل اعتماد در ارتباط است.

دستدادن TLS یک مرحله حیاتی است زیرا پارامترهای امنیتی مانند الگوریتمهای رمزنگاری، طول کلید و گواهینامههای دیجیتال را برای جلسه ارتباطی تعیین میکند. یک دستدادن موفق، پایهای برای یک کانال ارتباطی امن و محافظت شده در برابر تهدیدات مانند شنود، دستکاری و جعل پیام فراهم میکند.

در یک دستدادن TLS معمولی، مشتری و سرور نسخه پروتکل، انتخاب الگوریتمهای رمزنگاری از یک مجموعه گزینهها و تبادل کلیدهای رمزنگاری را مذاکره میکنند. عملکرد جزئی دستدادن TLS شامل توالی زیر است:

ClientHello: در مرحله اولیه دستدادن، مشتری یک پیام “ClientHello” ارسال میکند. این پیام شامل نسخه TLS، لیستی از سوئیتهای رمزنگاری پیشنهادی (هر سوئیت ترکیبی از الگوریتمها و کلیدهای رمزنگاری) و یک عدد تصادفی رمزنگاری شده امن است.

ServerHello: پس از پیام “ClientHello”، سرور با یک پیام “ServerHello” پاسخ میدهد. سرور سوئیت رمزنگاری را از لیست مشتری که با بالاترین سطح امنیتی پشتیبانی شده آن مطابقت دارد، انتخاب میکند، نسخه TLS انتخابی خود را مشخص میکند و یک عدد تصادفی رمزنگاری شده امن دیگر تولید میکند.

گواهینامه سرور و درخواست احراز هویت: در مرحله بعدی، سرور گواهینامه TLS خود را برای احراز هویت ارسال میکند. در برخی موارد، ممکن است گواهینامه مشتری را نیز برای احراز هویت مشتری درخواست کند. این احراز هویت متقابل، بخش کلیدی افزایش اعتماد بین مشتری و سرور است.

تأیید مشتری و رمز اولیه: پس از دریافت گواهینامه سرور، مشتری آن را در برابر یک مرجع صدور گواهینامه معتبر تأیید میکند و مشروعیت سرور را تأیید میکند. سپس مشتری با استفاده از الگوریتمهای رمزنگاری خاص، یک رمز اولیه تولید میکند. این رمز اولیه با کلید عمومی سرور (که از گواهینامه آن گرفته شده است) رمزگذاری میشود و به سرور بازگردانده میشود.

تولید کلید جلسه: پس از دریافت رمز اولیه رمزگذاری شده، هم سرور و هم مشتری به طور مستقل کلید جلسه (یا “رمز اصلی”) را محاسبه میکنند. این کلید از رمز اولیه و اعداد تصادفی تبادل شده حاصل میشود. کلید جلسه، سنگ بنای اطمینان از محرمانگی ارتباطات بعدی است.

تأیید دستدادن: پس از تولید موفق کلید جلسه، هم سرور و هم مشتری پیامهایی را برای تأیید اتمام دستدادن ارسال میکنند. تمام تبادلات داده بعدی با استفاده از کلید جلسه تولید شده رمزگذاری میشوند و از دسترسی احتمالی شنود کنندگان محافظت میکنند.

این مکانیسم دستدادن با امنیت به عنوان نگرانی اصلی طراحی شده است. به عنوان مثال، آن اطمینان میدهد که کلید جلسه فقط برای مشتری و سرور درگیر در تبادل شناخته شده است و محرمانگی دادهها را حفظ میکند. علاوه بر این، آن هویتهای درگیر در انتقال را نیز تأیید میکند و امنیت کلی را بیشتر افزایش میدهد.

فرآیند دستدادن TLS یک نمونه عالی از رمزگذاری نامتقارن در طول تبادل رمز اولیه و رمزگذاری متقارن (با استفاده از کلید جلسه) برای ارتباطات بعدی را ارائه میدهد. آن به طور یکپارچه نقاط قوت هر دو فرم رمزگذاری را ترکیب میکند. با این حال، اگر دستدادن به هر دلیلی شکست بخورد، جلسه امن لغو میشود و یکپارچگی امنیتی کل فرآیند حفظ میشود. علل رایج شکست دستدادن ممکن است شامل زمان اتمام یا مشکلات با گواهینامهها، مانند انقضا یا وضعیت غیرقابل اعتماد باشد.

رمزگذاری و احراز هویت TLS

بلافاصله پس از فرآیند دستدادن TLS، مرحله رمزگذاری و احراز هویت، قلب پروتکل امنیتی را برجسته میکند. در این مرحله، دادههای برنامه بین مشتری و سرور منتقل میشوند. برای حفظ محرمانگی دادهها، این اطلاعات با استفاده از کلید جلسه، یک مؤلفه رمزنگاری تولید شده در طول فرآیند دستدادن، رمزگذاری میشود.

رمزگذاری اعمال شده، دادهها را مبهم میکند و آنها را برای هرگونه رهگیر بالقوه غیرقابل خواندن میسازد. فقط گیرنده مورد نظر که کلید رمزگشایی مربوطه را دارد، میتواند اطلاعات منتقل شده را رمزگشایی کند. این انتقال تقویت شده دادهها، در برابر افشای غیرمجاز و تغییر دادهها در طول انتقال محافظت میکند و محرمانگی و یکپارچگی اطلاعات منتقل شده را تقویت میکند.

انتخاب الگوریتم رمزنگاری مورد استفاده توسط سوئیت رمزنگاری توافق شده در طول فرآیند دستدادن تعیین میشود. پروتکلهای TLS معاصر اغلب از استاندارد رمزنگاری پیشرفته (AES) یا ChaCha20 به دلیل پروفایلهای امنیتی قوی آنها استفاده میکنند. در مقابل، سوئیتهای رمزنگاری قدیمیتر ممکن است از استاندارد رمزنگاری سهگانه داده (۳DES)، یک روش رمزنگاری قدیمیتر استفاده کنند. قدرت بیتی رمزنگاری، مانند رمزنگاری ۲۵۶ بیتی قدرتمند TLS، نیز به سوئیت انتخاب شده بستگی دارد.

جنبه برجسته دیگر پروتکل TLS، فرآیند احراز هویت است که اطمینان میدهد شما با یک سرور مشروع و نه یک جعل کننده در ارتباط هستید. این اعتبارسنجی حیاتی از طریق گواهینامههای دیجیتال مطابق با استاندارد X.509 انجام میشود. مراجع معتبر صدور گواهینامه (CA) مانند DigiCert، Comodo و Let’s Encrypt این گواهینامهها را صادر میکنند و به هویت سرور اعتبار میبخشند. در برخی موارد، ممکن است گواهینامه سمت مشتری نیز مورد نیاز باشد که لایه امنیتی اضافی را ارائه میدهد.

کاوش در TLS پیشرفته: رمزنگاری ۲۵۶ بیتی و XTLS

رمزنگاری ۲۵۶ بیتی TLS

رمزنگاری ۲۵۶ بیتی TLS یکی از قویترین سطوح رمزنگاری در دسترس برای حفاظت از دادههای منتقل شده از طریق اینترنت است. این سطح رمزنگاری با استفاده از کلیدهای ۲۵۶ بیتی، فضای کلید بسیار بزرگی را ایجاد میکند که شکستن آن برای حتی قدرتمندترین سیستمهای کامپیوتری امروزی بسیار دشوار است.

رمزنگاری ۲۵۶ بیتی معمولاً با الگوریتم رمزنگاری AES-256 پیادهسازی میشود. AES یک استاندارد رمزنگاری متقارن است که توسط دولت ایالات متحده برای حفاظت از اطلاعات حساس تأیید شده است. AES-256 از کلیدهای ۲۵۶ بیتی برای رمزگذاری و رمزگشایی دادهها استفاده میکند و در حال حاضر به عنوان یکی از امنترین الگوریتمهای رمزنگاری در دسترس شناخته میشود.

استفاده از رمزنگاری ۲۵۶ بیتی TLS میتواند سطح امنیت بالایی را برای انتقال دادههای حساس مانند اطلاعات مالی، پزشکی یا اطلاعات شخصی فراهم کند. با این حال، باید توجه داشت که رمزنگاری قوی تنها یک جنبه از امنیت TLS است و عوامل دیگری مانند احراز هویت قوی و پروتکلهای امن نیز نقش مهمی در حفظ امنیت کلی دارند.

XTLS: بهبود امنیت و عملکرد TLS

XTLS یا امنیت لایه انتقال گسترده یافته، یک پروتکل امنیتی جدید است که برای بهبود امنیت و عملکرد TLS طراحی شده است. این پروتکل توسط شرکت Cloudflare معرفی شده و هدف آن کاهش پیچیدگی و افزایش سرعت و امنیت ارتباطات رمزگذاری شده است.

XTLS از الگوریتمهای رمزنگاری جدیدتر و کارآمدتری مانند ChaCha20 و Poly1305 استفاده میکند که نسبت به الگوریتمهای قدیمیتر مانند AES و SHA-256 سریعتر و امنتر هستند. علاوه بر این، XTLS از یک مکانیسم دستدادن سادهتر و کارآمدتر استفاده میکند که میتواند زمان لازم برای برقراری یک اتصال امن را کاهش دهد.

یکی دیگر از ویژگیهای مهم XTLS، پشتیبانی از احراز هویت مشتری قویتر است. در حالی که TLS استاندارد فقط احراز هویت سرور را الزامی میکند، XTLS احراز هویت مشتری را نیز پشتیبانی میکند که میتواند امنیت را در برابر حملات مانند جعل هویت افزایش دهد.

با این حال، XTLS هنوز در مراحل اولیه توسعه قرار دارد و پذیرش گسترده آن در سراسر اینترنت ممکن است زمان ببرد. با این وجود، این پروتکل پتانسیل بالایی برای بهبود امنیت و عملکرد ارتباطات رمزگذاری شده در آینده دارد.

تفاوتها و شباهتهای بین پروتکلهای SSL و TLS

امنیت لایه رابط (SSL) و امنیت لایه انتقال (TLS) هر دو پروتکلهای رمزنگاری هستند که برای ایجاد یک کانال ارتباطی امن در اینترنت طراحی شدهاند. با این حال، آنها تفاوتها و شباهتهایی دارند که در ادامه به آنها میپردازیم:

تفاوتها

۱. نسخهها: SSL نسخههای ۱.۰، ۲.۰ و ۳.۰ را دارد، در حالی که TLS نسخههای ۱.۰، ۱.۱، ۱.۲ و ۱.۳ را شامل میشود. نسخههای جدیدتر TLS امنتر و کارآمدتر از نسخههای قدیمیتر SSL هستند.

۲. توسعهدهنده: SSL توسط Netscape Communications توسعه داده شد، در حالی که TLS توسط گروه کاری مهندسی اینترنت (IETF) توسعه یافت.

۳. الگوریتمهای رمزنگاری: TLS از الگوریتمهای رمزنگاری قویتر و جدیدتری مانند AES استفاده میکند، در حالی که SSL از الگوریتمهای قدیمیتر مانند DES استفاده میکند.

۴. انعطافپذیری: TLS انعطافپذیری بیشتری در انتخاب الگوریتمهای رمزنگاری و طول کلید دارد، در حالی که SSL محدودیتهای بیشتری دارد.

۵. پشتیبانی از احراز هویت متقابل: TLS به طور کامل از احراز هویت متقابل (هم سرور و هم مشتری) پشتیبانی میکند، در حالی که SSL فقط احراز هویت سرور را پشتیبانی میکند.

شباهتها

۱. هدف: هر دو پروتکل برای ایجاد یک کانال ارتباطی امن در اینترنت طراحی شدهاند و از رمزنگاری برای حفاظت از دادهها در برابر دسترسی غیرمجاز استفاده میکنند.

۲. فرآیند دستدادن: هر دو پروتکل از یک فرآیند دستدادن برای تبادل پارامترهای امنیتی و برقراری یک اتصال امن استفاده میکنند.

۳. استفاده از گواهینامههای دیجیتال: هر دو پروتکل از گواهینامههای دیجیتال برای احراز هویت سرور استفاده میکنند.

۴. رمزگذاری متقارن و نامتقارن: هر دو پروتکل از ترکیبی از رمزگذاری متقارن (برای انتقال دادهها) و رمزگذاری نامتقارن (برای تبادل کلید) استفاده میکنند.

۵. کاربردها: هر دو پروتکل در وبسایتها، ایمیلها، فایلهای منتقل شده از طریق FTP و دیگر خدمات اینترنتی که نیاز به امنیت دارند، استفاده میشوند.

در حالی که SSL و TLS شباهتهای زیادی دارند، TLS به عنوان پروتکل جدیدتر و امنتر، جایگزین SSL شده است. اکثر مرورگرها و سرویسهای آنلاین امروزه از TLS پشتیبانی میکنند و استفاده از نسخههای قدیمی SSL توصیه نمیشود.

اهمیت بررسی و بهروزرسانی تنظیمات TLS

در دنیای امروز که تهدیدات امنیتی در حال افزایش است، اهمیت داشتن یک پروتکل امنیتی قوی مانند TLS برای حفاظت از دادههای حساس غیرقابل انکار است. با این حال، صرف استفاده از TLS کافی نیست. بررسی و بهروزرسانی مداوم تنظیمات TLS برای اطمینان از امنیت بالا و پیروی از بهترین شیوهها امری ضروری است.

چرا بررسی و بهروزرسانی تنظیمات TLS مهم است؟

۱. آسیبپذیریهای جدید: حفرههای امنیتی جدید و آسیبپذیریها در پروتکلهای رمزنگاری به طور مداوم کشف میشوند. استفاده از آخرین نسخه TLS و الگوریتمهای رمزنگاری قوی میتواند از سیستم شما در برابر این تهدیدات محافظت کند.

۲. افزایش قدرت محاسباتی: با افزایش قدرت محاسباتی کامپیوترها، الگوریتمهای رمزنگاری قدیمیتر ممکن است دیگر امن نباشند. بهروزرسانی به الگوریتمهای جدیدتر و طول کلیدهای بلندتر میتواند امنیت را افزایش دهد.

۳. پیروی از استانداردها و بهترین شیوهها: سازمانهای استاندارد مانند NIST و IETF به طور مداوم توصیههای جدیدی در مورد بهترین شیوههای رمزنگاری و تنظیمات TLS ارائه میدهند. پیروی از این توصیهها میتواند امنیت را بهبود بخشد.

۴. الزامات قانونی و تنظیمگری: برخی از صنایع و کشورها الزامات قانونی و تنظیمگری خاصی در مورد استفاده از پروتکلهای رمزنگاری و تنظیمات امنیتی دارند. عدم پیروی از این الزامات میتواند منجر به جریمهها و مشکلات قانونی شود.

۵. حفظ اعتبار و اعتماد مشتریان: استفاده از تنظیمات TLS قدیمی یا ناامن میتواند باعث از دست رفتن اعتماد مشتریان شود. بهروزرسانی مداوم تنظیمات TLS نشان میدهد که شما به امنیت اهمیت میدهید و از دادههای مشتریان خود محافظت میکنید.

چگونه تنظیمات TLS را بررسی و بهروزرسانی کنیم؟

۱. استفاده از ابزارهای آنلاین: ابزارهای آنلاین مانند SSL Labs و Qualys SSL Server Test میتوانند تنظیمات TLS سرور شما را بررسی کنند و توصیههایی برای بهبود ارائه دهند.

۲. بهروزرسانی نرمافزارها: اطمینان حاصل کنید که نرمافزارهای مرتبط با TLS مانند وب سرور، سیستمعامل و کتابخانههای رمزنگاری به آخرین نسخه بهروز هستند.

۳. پیکربندی مجدد تنظیمات TLS: با استفاده از توصیههای ارائه شده توسط ابزارهای بررسی و راهنماهای بهترین شیوهها، تنظیمات TLS خود را پیکربندی مجدد کنید تا از امنترین پروتکلها، الگوریتمهای رمزنگاری و طول کلیدها استفاده شود.

۴. تست و پایش مداوم: پس از بهروزرسانی تنظیمات TLS، آنها را به طور مداوم تست و پایش کنید تا از عملکرد صحیح و امنیت مطلوب اطمینان حاصل شود.

۵. آموزش و آگاهی کارکنان: اطمینان حاصل کنید که کارکنان شما در مورد اهمیت امنیت TLS و نحوه پیکربندی صحیح آن آموزش دیدهاند.

بررسی و بهروزرسانی مداوم تنظیمات TLS یک بخش ضروری از استراتژی امنیت سایبری هر سازمان است. با انجام این کار، شما میتوانید از دادههای حساس خود در برابر تهدیدات امنیتی در حال ظهور محافظت کنید و اعتماد مشتریان را حفظ کنید.

انواع گواهینامههای SSL

گواهینامههای SSL (امنیت لایه رابط) یا TLS (امنیت لایه انتقال) نقش کلیدی در ایجاد یک اتصال امن و رمزگذاری شده بین مرورگر وب کاربر و سرور وبسایت ایفا میکنند. این گواهینامهها توسط مراجع صدور گواهینامه (CA) معتبر صادر میشوند و انواع مختلفی دارند که برای کاربردهای متفاوت مناسب هستند.

انواع گواهینامههای SSL/TLS

۱. گواهینامه دامنه (Domain Validated – DV): این نوع گواهینامه ارزانترین و سادهترین نوع است. فقط دامنه وبسایت را تأیید میکند و هیچ اطلاعات شخصی یا سازمانی دیگری را شامل نمیشود. برای وبسایتهای کوچک و غیرتجاری مناسب است.

۲. گواهینامه سازمانی (Organization Validated – OV): این گواهینامهها علاوه بر تأیید دامنه، اطلاعات سازمانی مانند نام شرکت، آدرس و شهر را نیز تأیید میکنند. برای کسبوکارهای آنلاین و وبسایتهای تجاری توصیه میشود.

۳. گواهینامه امضای گسترده (Extended Validation – EV): این گواهینامهها دارای بالاترین سطح احراز هویت هستند و شامل بررسی کامل سازمان از جمله وضعیت تجاری، آدرس فیزیکی و اطلاعات تماس میشوند. برای سازمانهای بزرگ، موسسات مالی و هر جایی که امنیت و اعتماد بسیار مهم است، توصیه میشود.

۴. گواهینامه چندگانه (Wildcard): این گواهینامهها برای پوشش دادن چندین زیردامنه تحت یک دامنه اصلی طراحی شدهاند. به عنوان مثال، یک گواهینامه چندگانه برای example.com میتواند برای blog.example.com، shop.example.com و دیگر زیردامنهها نیز استفاده شود.

۵. گواهینامههای UCC (Unified Communications Certificate): این گواهینامهها برای امنسازی ارتباطات یکپارچه مانند ایمیل، تلفن VoIP، پیامرسانی فوری و کنفرانسهای ویدیویی طراحی شدهاند.

۶. گواهینامههای رایگان (مانند Let’s Encrypt): این گواهینامهها توسط سازمانهای غیرانتفاعی مانند Let’s Encrypt صادر میشوند و برای استفاده در وبسایتهای غیرتجاری رایگان هستند. معمولاً گواهینامههای DV هستند و باید به طور مداوم تمدید شوند.

انتخاب نوع مناسب گواهینامه SSL/TLS بستگی به نیازهای امنیتی، بودجه و کاربرد مورد نظر شما دارد. گواهینامههای OV و EV به دلیل سطح بالاتر احراز هویت، برای کسبوکارهای آنلاین و وبسایتهای حساس توصیه میشوند.

انواع گواهینامههای SSL/TLS

گواهینامههای تأیید دامنه (DV)

گواهینامههای تأیید دامنه یا DV SSL، پایینترین سطح احراز هویت را ارائه میدهند. مرجع صدور گواهینامه (CA) تأیید میکند که نام دامنه درج شده در گواهینامه متعلق به یا تحت کنترل نهادی است که گواهینامه را درخواست کرده است. این فرآیند معمولاً از طریق تأیید ایمیل انجام میشود. اگرچه DV SSL یک سطح پایه از اعتماد و امنیت را فراهم میکند، اما بیشتر برای وبلاگها، رسانههای اجتماعی یا هر وبسایت عمومی دیگری که با اطلاعات حساس سروکار ندارد، به دلیل فرآیند احراز هویت محدود آن استفاده میشود.

گواهینامههای تأیید سازمانی (OV)

گواهینامههای تأیید سازمانی یا OV SSL، سطح متوسطی از امنیت را ارائه میدهند و توسط سازمانها و کسبوکارها استفاده میشوند. علاوه بر تأیید مالکیت دامنه، CA جزئیاتی از سازمان مانند نام تجاری، محل فیزیکی و وجود قانونی را نیز تأیید میکند. این سطح اضافی از احراز هویت، گواهینامههای OV SSL را به گزینهای امنتر از گواهینامههای DV تبدیل میکند. این گواهینامهها اغلب توسط وبسایتهای عمومی که با دادههای تراکنشی کمتر حساس سروکار دارند، استفاده میشوند.

گواهینامههای تأیید گسترده (EV)

گواهینامههای تأیید گسترده یا EV SSL، بالاترین سطح امنیت و اعتماد را ارائه میدهند. CA یک فرآیند احراز هویت جامع را انجام میدهد که شامل تمام بررسیهای انجام شده در گواهینامههای DV و OV SSL است. همچنین وجود عملیاتی و فیزیکی کسبوکار را تأیید میکند و بررسی میکند که آیا کسبوکار از درخواست گواهینامه SSL به نمایندگی از آن آگاه است یا خیر. یک گواهینامه EV SSL با یک نشانگر قابل مشاهده – نام شرکت نمایش داده شده در نوار آدرس سبز در مرورگر وب – متمایز میشود. این ویژگی به ویژه برای سایتهایی که با دادههای بسیار حساس مانند اطلاعات بانکی یا تراکنشهای کارت اعتباری سروکار دارند، بسیار مهم است.

گواهینامههای چندگانه SSL

گواهینامههای چندگانه SSL به یک گواهینامه اجازه میدهد تا دامنه اصلی و تعداد نامحدودی از زیردامنههای آن را امن کند. به عنوان مثال، اگر ‘example.com’ را امن کنید، ‘blog.example.com’، ‘shop.example.com’ و غیره را نیز امن خواهد کرد. مزیت آن این است که مدیریت گواهینامه SSL را سادهتر میکند و هزینه مدیریت چندین گواهینامه برای یک دامنه واحد را کاهش میدهد.

گواهینامههای چندگانه SSL (SAN/UC SSL)

گواهینامههای نام موضوع جایگزین (SAN) یا ارتباطات یکپارچه (UC) SSL، چندین نام دامنه را با یک گواهینامه واحد امن میکنند. اینها برای کسبوکارهایی که چندین وبسایت یا سرویس را مدیریت میکنند، ایدهآل است، زیرا از نظر هزینه مقرون به صرفهتر و از نظر مدیریت آسانتر از داشتن گواهینامههای جداگانه برای هر دامنه است.

هر یک از این گواهینامههای SSL هدف خاصی را دنبال میکنند، بنابراین درک SSL/TLS و انتخاب گزینه مناسب برای کسبوکار شما امری ضروری است. چه یک وبلاگ، یک فروشگاه الکترونیکی یا یک پلتفرم چندسرویسه را امن کنید، گواهینامه SSL متناسبی برای شما وجود دارد. به خاطر داشته باشید که استفاده از گواهینامههای SSL یک گام کلیدی در امنیت IT برای تضمین یکپارچگی دادهها و کسب اعتماد کاربران است.

نتیجهگیری

برای جمعبندی، ما دنیای پیچیده SSL و جانشین آن TLS را کاوش کردیم. این سفر ما را از نقش حیاتی که این پروتکلها در امنیت دنیای دیجیتال ما ایفا میکنند، از طریق ارائه رمزنگاری، احراز هویت و یکپارچگی برای دادههای منتقل شده از طریق شبکهها، گذراند. ما همچنین به چگونگی عملکرد TLS پرداختیم که یک دستدادن امن بین سرورها و مشتریان را فراهم میکند و چگونه مکانیسمهای احراز هویت مبتنی بر گواهینامه آن با تهدیدات سایبری مبارزه میکنند.

تکامل مداوم این پروتکلها، که با پیشرفت از TLS 1.0 به TLS 1.3 نشان داده شده است، تعهد به بهبود مستمر حفاظت از دادههای آنلاین را برجسته میکند. این تعهد به تهدیدات در حال ظهور در فضای دیجیتال ما میپردازد و لزوم هوشیاری و آگاهی از پیشرفتهای پروتکل امنیتی را نشان میدهد.

درک اهمیت TLS برای هر کسی که با دنیای دیجیتال در ارتباط است، امری حیاتی است. تأثیر آن گسترده است و پایهای برای کاربردهای مختلف، امنسازی تعاملات دیجیتال روزانه ما و در نتیجه، کمک به ایجاد یک محیط دیجیتال جهانی امنتر است.

نظرات و تجربیات شما در زیر خوش آمد است.