IPTables یکی از ابزارهای قدرتمند و رایگان در سیستم عامل لینوکس است که بهعنوان فایروال عمل کرده و امکان مدیریت و کنترل ترافیک شبکه را فراهم میکند. این ابزار به مدیران سیستم اجازه میدهد تا قوانین مختلفی را برای بستههای ورودی و خروجی تعریف کنند و از این طریق امنیت سیستم را بهبود بخشند.

مفاهیم پایه در IPTables

برای درک بهتر عملکرد IPTables، آشنایی با چند مفهوم اساسی ضروری است:

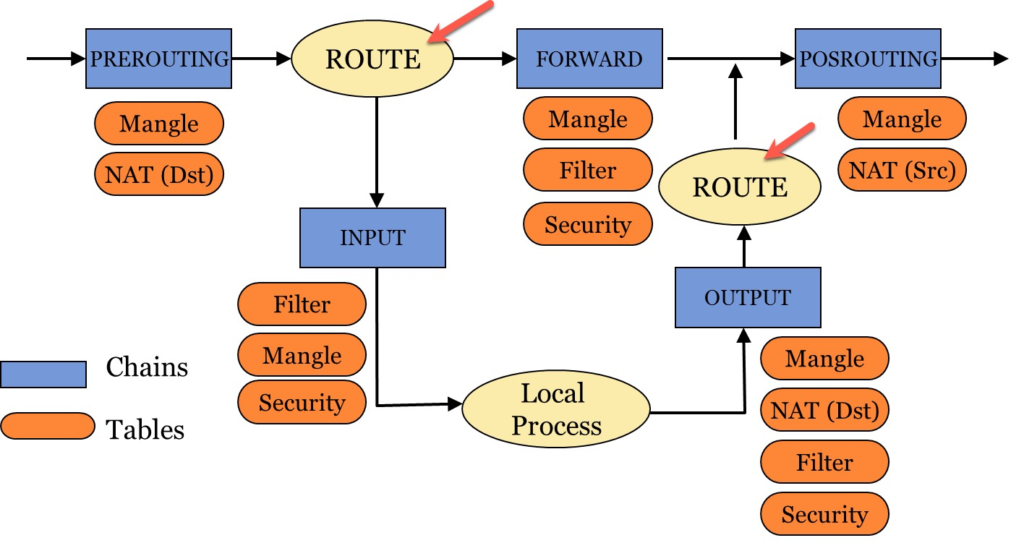

جداول (Tables)

در IPTables، جداول مختلفی وجود دارد که هر کدام برای مقاصد خاصی طراحی شدهاند:

- Filter Table: جدول پیشفرض که برای فیلتر کردن بستهها استفاده میشود. این جدول تصمیم میگیرد که آیا بستهای باید پذیرفته شود یا رد شود.

- NAT (Network Address Translation) Table: برای تغییر آدرسهای مبدأ یا مقصد بستهها بهکار میرود.

- Mangle Table: برای تغییر در هدرهای بستهها و انجام تغییرات پیشرفتهتر استفاده میشود.

- Raw Table: برای تنظیمات مرتبط با ردیابی اتصالات بهکار میرود.

- Security Table: برای اعمال برچسبهای امنیتی SELinux بر روی بستهها استفاده میشود.

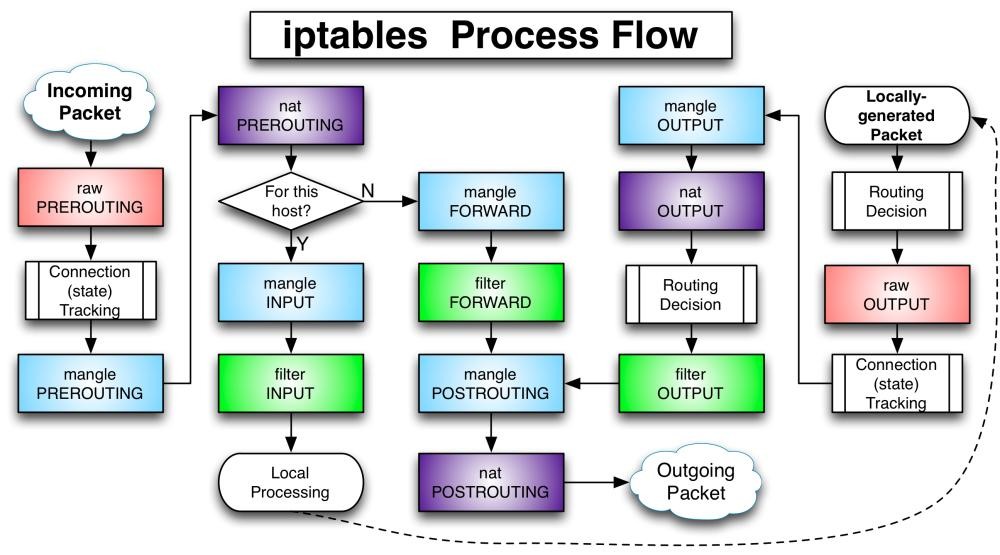

زنجیرهها (Chains)

زنجیرهها مجموعهای از قوانین هستند که بر روی بستهها اعمال میشوند. هر جدول شامل زنجیرههای پیشفرض و کاربر تعریف است:

- INPUT: برای بستههایی که به سیستم وارد میشوند.

- OUTPUT: برای بستههایی که از سیستم خارج میشوند.

- FORWARD: برای بستههایی که از سیستم عبور میکنند ولی مقصد نهایی آنها سیستم نیست.

- PREROUTING: اعمال قوانین قبل از مسیریابی بستهها.

- POSTROUTING: اعمال قوانین بعد از مسیریابی بستهها.

قوانین (Rules)

هر زنجیره شامل قوانینی است که تعیین میکنند با بستههای ورودی یا خروجی چه رفتاری شود. این قوانین میتوانند بر اساس آدرس IP، پورت، پروتکل و سایر ویژگیهای بستهها تعریف شوند.

نصب IPTables در لینوکس

در بسیاری از توزیعهای لینوکس، IPTables بهصورت پیشفرض نصب شده است. با این حال، در برخی توزیعها ممکن است نیاز به نصب آن باشد. برای نصب IPTables در توزیعهای مبتنی بر Debian مانند Ubuntu، میتوانید از دستور زیر استفاده کنید:

sudo apt-get install iptablesدر توزیعهای مبتنی بر Red Hat مانند CentOS، از دستور زیر استفاده میشود:

sudo yum install iptablesپیکربندی فایروال با IPTables

پس از نصب، میتوانید با استفاده از دستورات IPTables، قوانین مورد نظر خود را تعریف کنید. در ادامه، چند مثال از دستورات رایج آورده شده است:

مشاهده قوانین فعلی

برای مشاهده قوانین فعلی فایروال، از دستور زیر استفاده میشود:

sudo iptables -L -v -n

-L: لیست کردن قوانین

-v: نمایش جزئیات بیشتر

-n: عدم تبدیل آدرسها و پورتها به نامهای قابل خواندن

افزودن قانون جدید

برای افزودن یک قانون جدید، بهعنوان مثال اجازه دادن به ترافیک ورودی بر روی پورت 80 (HTTP):

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

-A INPUT: افزودن به زنجیره INPUT

-p tcp: پروتکل TCP

–dport 80: پورت مقصد 80

-j ACCEPT: پذیرفتن بستهها

حذف یک قانون

برای حذف یک قانون، ابتدا باید شماره خط آن را بدانید. با استفاده از دستور زیر میتوانید قوانین را با شماره خطوط مشاهده کنید:

sudo iptables -L INPUT --line-numbersسپس، برای حذف قانون مورد نظر، بهعنوان مثال قانون شماره 3:

sudo iptables -D INPUT 3ذخیره قوانین

برای اطمینان از اعمال دائمی قوانین پس از راهاندازی مجدد سیستم، باید آنها را ذخیره کنید. در توزیعهای مبتنی بر Debian:

sudo sh -c "iptables-save > /etc/iptables/rules.v4"در توزیعهای مبتنی بر Red Hat:

sudo service iptables saveنکات امنیتی در استفاده از IPTables

- پیش از اعمال تغییرات، از قوانین فعلی نسخه پشتیبان تهیه کنید: این کار به شما امکان میدهد در صورت بروز مشکل، به تنظیمات قبلی بازگردید.

- با دقت قوانین را تعریف کنید: تعریف نادرست قوانین میتواند منجر به قطع دسترسیها یا ایجاد حفرههای امنیتی شود.

- پس از اعمال تغییرات، آنها را تست کنید

پس از اعمال تغییرات، آنها را تست کنید: همیشه پس از اعمال تغییرات در IPTables، قوانین را بررسی کنید تا مطمئن شوید که دسترسیهای ضروری مسدود نشده و سیستم همچنان به درستی کار میکند. میتوانید از دستورات زیر برای بررسی لاگها و وضعیت شبکه استفاده کنید:

sudo iptables -L -v -n sudo journalctl -xe | grep iptablesاستفاده از IPTables در سرورهای لینوکسی

یکی از مهمترین کاربردهای IPTables در سرورها، مدیریت دسترسیها و جلوگیری از حملات امنیتی است. در ادامه، نحوه تنظیم IPTables در سرورهای لینوکس و روشهای جلوگیری از حملات متداول را بررسی میکنیم.

۱. مسدود کردن IPهای مخرب

برخی از IPها ممکن است اقدام به حملات Brute Force یا ارسال درخواستهای مخرب کنند. میتوانیم آنها را مسدود کنیم:

sudo iptables -A INPUT -s 192.168.1.100 -j DROPدر این مثال، آدرس 192.168.1.100 مسدود شده و هیچ بستهای از آن دریافت نخواهد شد.

مسدود کردن کل یک رنج IP

sudo iptables -A INPUT -s 192.168.1.0/24 -j DROPاین قانون تمام IPهای متعلق به این شبکه را مسدود میکند.

۲. محدود کردن تعداد درخواستها به یک سرویس

برای جلوگیری از حملات DoS، میتوان تعداد درخواستهای مجاز از یک IP را محدود کرد:

sudo iptables -A INPUT -p tcp --dport 22 -m limit --limit 3/min --limit-burst 5 -j ACCEPTدر این قانون:

–limit 3/min: حداکثر ۳ درخواست در دقیقه مجاز است.

–limit-burst 5: در ابتدا تا ۵ درخواست مجاز است، سپس محدودیت اعمال میشود.

۳. اجازه دادن به ترافیک مورد اعتماد

اگر بخواهید تنها به IPهای خاصی اجازه دسترسی به سرور را بدهید (مثلاً فقط به IP دفتر کار خود)، میتوانید از قانون زیر استفاده کنید:

sudo iptables -A INPUT -p tcp --dport 22 -s 203.0.113.5 -j ACCEPTبهینهسازی عملکرد IPTables

در سرورهای شلوغ، تعداد زیاد قوانین در IPTables میتواند روی عملکرد تأثیر منفی بگذارد. راهکارهایی برای بهینهسازی وجود دارد:

۱. استفاده از قوانین کلی به جای قوانین جداگانه

به جای افزودن چندین قانون برای آدرسهای مختلف، میتوان گروههای شبکهای را استفاده کرد:

sudo ipset create blacklist hash:ip sudo ipset add blacklist 192.168.1.100 sudo iptables -A INPUT -m set --match-set blacklist src -j DROPipset عملکرد بهتری نسبت به قوانین متعدد IPTables دارد.

۲. مرتبسازی قوانین

ترتیب قوانین در IPTables اهمیت زیادی دارد. قوانینی که بیشترین استفاده را دارند، باید بالاتر باشند تا سریعتر پردازش شوند.

ادغام IPTables با سرویسهای امنیتی دیگر

۱. Fail2Ban

Fail2Ban ابزاری است که بهطور خودکار حملات Brute Force را شناسایی کرده و IPهای مخرب را در IPTables مسدود میکند:

sudo apt install fail2ban sudo systemctl enable fail2ban sudo systemctl start fail2ban۲. استفاده از زویپ سرور برای امنیت بیشتر

یکی از بهترین راهکارها برای افزایش امنیت سرورهای لینوکس، استفاده از زویپ سرور است. زویپ سرور امکان مدیریت پیشرفته شبکه و فایروال را فراهم کرده و به شما کمک میکند تا:

- حملات DDoS را شناسایی و مسدود کنید.

- ارتباطات ایمنتری بین سرورها ایجاد کنید.

- پیکربندی پیشرفتهای برای IPTables داشته باشید.

☑ پیشنهاد ویژه: اگر میخواهید امنیت سرورهای خود را در بالاترین سطح حفظ کنید، همین حالا از زویپ سرور استفاده کنید و با بهترین پشتیبانی و تنظیمات حرفهای، خیالتان از بابت امنیت شبکه راحت باشد.

🔗 برای اطلاعات بیشتر و دریافت خدمات، به وبسایت زویپ سرور مراجعه کنید.

مدیریت و نگهداری IPTables در لینوکس

پیکربندی IPTables تنها بخشی از فرایند تأمین امنیت سرور است. پس از تعریف قوانین، نیاز به مدیریت، نگهداری و نظارت مداوم داریم تا از صحت عملکرد و امنیت سرور اطمینان حاصل شود.

۱. بررسی و نظارت بر لاگهای IPTables

برای مشاهده لاگهای تولیدشده توسط IPTables، میتوان از journalctl یا dmesg استفاده کرد:

sudo journalctl -xe | grep iptables dmesg | grep iptablesهمچنین میتوان لاگگیری دقیقتر را فعال کرد تا تمام درخواستهای غیرمجاز ثبت شوند:

sudo iptables -A INPUT -j LOG --log-prefix "IPTables-Dropped: " --log-level 4لاگها معمولاً در مسیر /var/log/syslog یا /var/log/kern.log ذخیره میشوند.

۲. پشتیبانگیری و بازیابی قوانین IPTables

اگر پس از تنظیم قوانین IPTables، سیستم را ریستارت کنید، تمامی تنظیمات به حالت اولیه بازمیگردد. برای جلوگیری از این مشکل، میتوانیم از قوانین ذخیرهشده استفاده کنیم.

ذخیره قوانین فعلی

sudo iptables-save > /etc/iptables/rules.v4بازیابی قوانین پس از راهاندازی مجدد

sudo iptables-restore < /etc/iptables/rules.v4💡 نکته: در Debian/Ubuntu میتوان از iptables-persistent استفاده کرد:

sudo apt install iptables-persistentو سپس قوانین را ذخیره کرد:

sudo netfilter-persistent saveدر CentOS/RHEL، میتوان از iptables-service استفاده کرد:

sudo yum install iptables-services sudo service iptables save۳. خودکارسازی مدیریت فایروال با اسکریپتهای Bash

میتوان با استفاده از یک اسکریپت Bash، قوانین فایروال را خودکارسازی کرد. نمونهای از یک اسکریپت که قوانین IPTables را بارگذاری میکند:

#!/bin/bash echo "تنظیم فایروال لینوکس..." sudo iptables -F # پاک کردن قوانین فعلی sudo iptables -A INPUT -i lo -j ACCEPT # اجازه به Loopback sudo iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT # اجازه به ترافیک مجاز sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT # اجازه به SSH sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT # اجازه به HTTP sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT # اجازه به HTTPS sudo iptables -P INPUT DROP # مسدود کردن تمام ورودیهای دیگر sudo iptables -P FORWARD DROP sudo iptables -P OUTPUT ACCEPT echo "تنظیمات فایروال اعمال شد."برای اجرای اسکریپت:

chmod +x firewall.sh sudo ./firewall.shحملات رایج و روشهای مقابله با آنها در IPTables

۱. جلوگیری از حملات DDoS

حملات DDoS میتوانند باعث اختلال در سرویسهای سرور شوند. یکی از راههای مقابله با این حملات، محدود کردن تعداد اتصالات از هر IP است:

sudo iptables -A INPUT -p tcp --dport 80 -m connlimit --connlimit-above 10 -j DROPتوضیح: هر IP نمیتواند بیشتر از ۱۰ اتصال همزمان به سرور برقرار کند.

۲. جلوگیری از حملات SYN Flood

حملات SYN Flood میتوانند باعث مصرف بیش از حد منابع سرور شوند. با این قانون، از حمله جلوگیری کنید:

sudo iptables -A INPUT -p tcp --syn -m limit --limit 1/s --limit-burst 3 -j ACCEPTاین قانون به هر IP فقط اجازه ارسال ۱ بسته SYN در هر ثانیه را میدهد.

۳. مسدود کردن ICMP Ping

اگر نمیخواهید سرور شما به درخواستهای پینگ پاسخ دهد، میتوانید آن را غیرفعال کنید:

sudo iptables -A INPUT -p icmp --icmp-type echo-request -j DROPمزایای استفاده از زویپ سرور برای مدیریت فایروال

اگر مدیریت دستی IPTables برای شما پیچیده است، زویپ سرور یک گزینه حرفهای و کارآمد برای خودکارسازی مدیریت فایروال و جلوگیری از حملات سایبری است. مزایای استفاده از زویپ سرور:

✅ مدیریت پیشرفته قوانین IPTables بدون نیاز به تنظیمات دستی

✅ شناسایی خودکار حملات DDoS و Brute Force و اعمال قوانین دفاعی

✅ افزایش امنیت و پایداری سرور با تنظیمات بهینهشده

✅ امکان ادغام با فایروالهای سختافزاری و نرمافزاری

📢 همین حالا زویپ سرور را انتخاب کنید و امنیت سرور خود را تضمین کنید!

🔗 مشاهده پلنهای زویپ سرور

نتیجهگیری

IPTables یکی از مهمترین ابزارهای امنیتی در لینوکس است که به مدیران سرور کمک میکند تا کنترل کاملی بر ترافیک ورودی و خروجی داشته باشند. با یادگیری نحوه پیکربندی این فایروال، میتوان امنیت سیستم را در برابر تهدیدات مختلف افزایش داد.

با این حال، مدیریت دستی فایروال همیشه آسان نیست. سرویس زویپ سرور به شما کمک میکند که قوانین امنیتی را بهصورت خودکار و بهینه اجرا کنید تا سرور شما همیشه امن بماند.

🚀 اگر به دنبال یک فایروال قدرتمند و هوشمند برای سرور خود هستید، زویپ سرور بهترین انتخاب شما خواهد بود.