VMware NSX چیست ؟

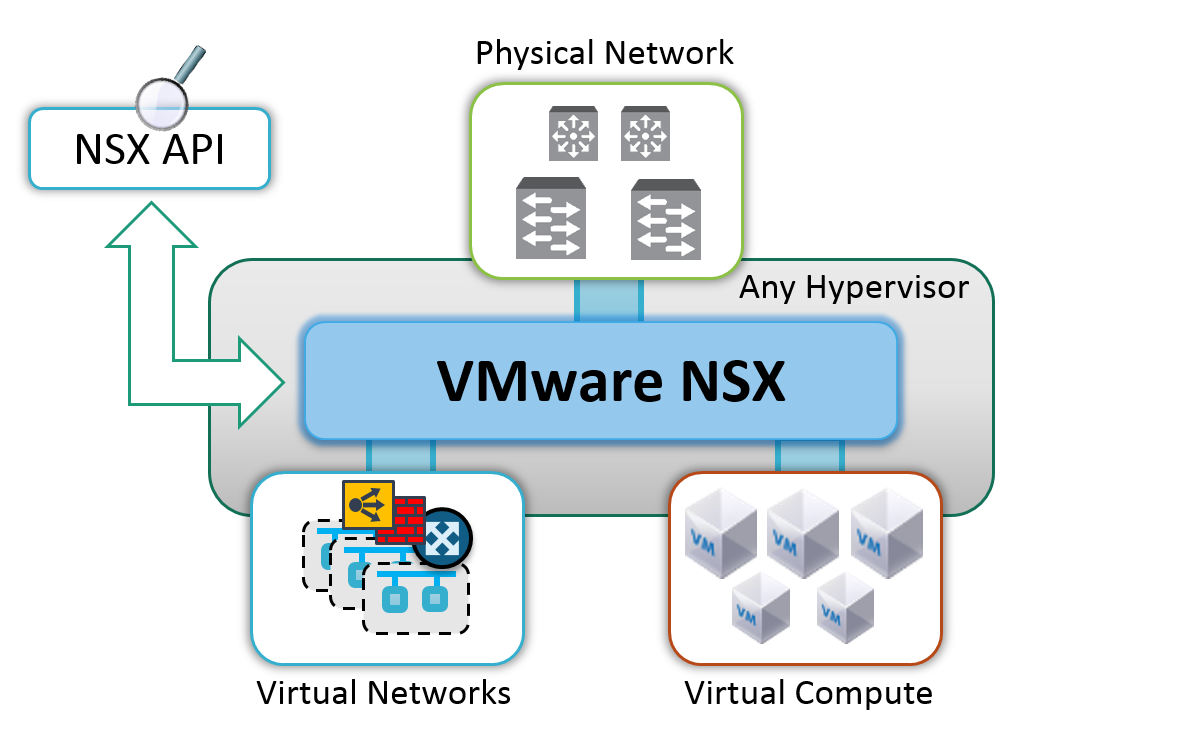

VMware NSX یک پلتفرم نرمافزاری پیشرفته برای مجازیسازی شبکه و امنیت است .VMware NSX یک شبکه مبتنی بر نرم افزار (SDN) است که به مدیران IT اجازه میدهد اجزای شبکه را بهجای سختافزار، روی نرمافزار پیاده کنند تا راهاندازی شبکه بهطرز چشمگیری ارزانتر و سریعتر انجام شود.

هدف اصلی VMware از توسعه NSX، ایجاد محیطهای شبکهای مجازی بدون نیاز به استفاده از خط فرمان یا دخالت مستقیم مدیران شبکه است.با NSX، شبکه دیگر یک لایه سختافزاری ثابت نیست، بلکه به عنوان یک لایه نرمافزاری انعطافپذیر و قابل برنامهریزی در نظر گرفته میشود.

مجازی سازی شبکه، عملیات شبکه را از سختافزار های فیزیکی جدا کرده و به یک لایه مجازی توزیعشده منتقل میکند، مشابه با مجازیسازی سرور که پردازش و سیستم عاملها را از سختافزار جدا میکند. VMware vCNS مسئول مجازیسازی لایههای 4 تا 7 مدل OSI است، در حالی که Nicira’s NVP بر روی مجازیسازی لایههای 2 و 3 شبکه تمرکز دارد. NSX با ارائه عناصر شبکهای مجازی مانند فایروالها، سوئیچها، روترها و پورتها، امکان ایجاد شبکههای مجازی را بین هایپروایزرهای مختلف (مانند VMware vSphere، KVM، Xen و …) ، سیستمهای مدیریت ابری و تجهیزات شبکه فراهم میکند. همچنین، این پلتفرم از سرویس های شبکه و امنیت خارجی پشتیبانی میکند.

- Nicira: شرکتی که توسط VMware خریداری شد و فناوری اصلی NSX بر اساس محصولات این شرکت توسعه یافته است.

- SDN: مخفف Software-Defined Networking است و به روشی برای مدیریت شبکه اشاره دارد که در آن شبکه به جای سختافزار، به صورت نرمافزاری تعریف و کنترل میشود.

- SDDC: مخفف Software-Defined Data Center است و به مرکز دادهای اشاره دارد که تمام اجزای آن به صورت نرمافزاری تعریف و مدیریت میشوند.

- OSI: مخفف Open Systems Interconnection است و به مدلی برای ارتباطات شبکه اشاره دارد.

نگاهی جامع به مکانیزم کار NSX

NSX با ایجاد یک لایه انتزاعی نرمافزاری بر روی زیرساخت فیزیکی شبکه، انقلابی در دنیای شبکهسازی مجازی ایجاد کرده است. این لایه نرمافزاری، که به آن لایه کنترل نیز گفته میشود، مسئولیت مدیریت و پیکربندی شبکههای مجازی را بر عهده دارد.اگر NSX را به یک شهر تشبیه کنیم، لایه کنترل مانند شهرداری است که قوانین و مقررات شهر را تعیین میکند و لایه داده مانند خیابانها، پلها و تونلهایی است که مردم از آنها برای رفت و آمد استفاده میکنند.اکنون وظایف و عملکرد هر دو لایه را بررسی میکنیم :

1- لایه کنترل :

-

- کنترل ترافیک: لایه کنترل NSX با استفاده از پروتکلهای خاص مانند VXLAN، ترافیک شبکه را بین ماشینهای مجازی مختلف هدایت و مدیریت میکند. این لایه، اطلاعات مربوط به مسیریابی، فایروال و سایر سیاستهای شبکه را نگهداری کرده و بر اساس آنها تصمیمگیری میکند.

- پیکربندی: مدیران شبکه میتوانند از طریق یک رابط کاربری گرافیکی یا API، سیاستهای شبکه، قوانین فایروال و سایر تنظیمات را برای شبکههای مجازی تعریف کنند. لایه کنترل این پیکربندیها را دریافت کرده و آنها را به اجزای مختلف شبکه اعمال میکند.

- توزیع: تغییرات پیکربندی به صورت توزیعشده در سراسر زیرساخت NSX اعمال میشوند. این بدان معناست که هر گره شبکه (مانند هایپروایزرها (مانند VMware vSphere، KVM، Xen و …) ) از یک کپی از پیکربندی بهروز شده برخوردار است.

2- لایه داده :

لایه داده در NSX به مجموعهای از اجزا و فرآیندهایی اشاره دارد که مسئولیت انتقال واقعی دادهها بین ماشینهای مجازی را بر عهده دارند. این لایه، بخش عملیاتی شبکه مجازی است و مکمل لایه کنترل است که وظیفه مدیریت و پیکربندی شبکه را بر عهده دارد.

اجزای اصلی لایه داده در NSX کدام اند ؟

- سوئیچهای مجازی: این سوئیچها، معادل سوئیچهای فیزیکی در شبکههای سنتی هستند. آنها وظیفه اتصال ماشینهای مجازی به یکدیگر و ایجاد شبکههای محلی مجازی (VLAN) را بر عهده دارند.

- روترهای مجازی: روترهای مجازی وظیفه مسیریابی ترافیک بین شبکههای مجازی مختلف را بر عهده دارند. آنها با استفاده از پروتکلهای مسیریابی، بهترین مسیر را برای رسیدن ترافیک به مقصد پیدا میکنند.

- فایروالهای توزیعشده: این فایروالها در سطح ماشینهای مجازی قرار دارند و وظیفه محافظت از ترافیک ورودی و خروجی هر ماشین مجازی را بر عهده دارند.

- TUNNEL: تونلهای مجازی مانند VXLAN، برای ایجاد ارتباط بین شبکههای مجازی که در فیزیکی جدا از هم هستند، استفاده میشوند.

نحوه کار لایه داده

- ایجاد شبکه مجازی: هنگامی که شما یک شبکه مجازی جدید ایجاد میکنید، NSX سوئیچهای مجازی، روترهای مجازی و سایر اجزای مورد نیاز را برای آن شبکه ایجاد میکند.

- اتصال ماشینهای مجازی: ماشینهای مجازی به سوئیچهای مجازی متصل میشوند و ترافیک بین آنها از طریق این سوئیچها جریان مییابد.

- مسیریابی ترافیک: روترهای مجازی، ترافیک را بین شبکههای مجازی مختلف مسیریابی میکنند.

- اعمال سیاستهای امنیتی: فایروالهای توزیعشده، سیاستهای امنیتی را بر روی ترافیک اعمال میکنند تا از ورود ترافیک مخرب به شبکه جلوگیری کنند.

- مجازیسازی لایه 2 و 3: NSX با استفاده از تکنیکهای مجازیسازی، شبکههای مجازی متعددی را بر روی یک زیرساخت فیزیکی ایجاد میکند. این شبکههای مجازی میتوانند دارای VLANها، زیرشبکهها و سایر ویژگیهای شبکههای فیزیکی باشند.

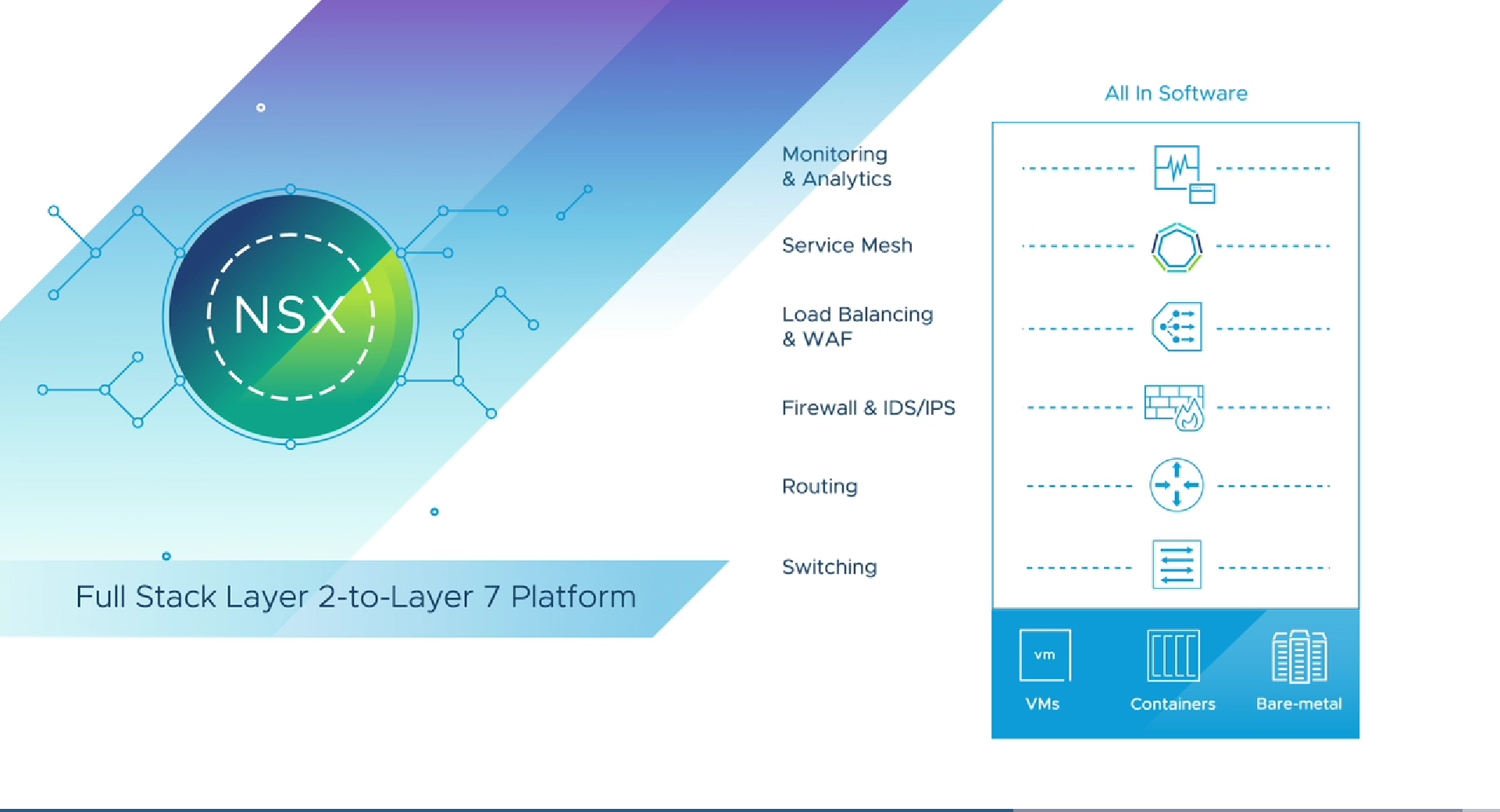

NSX شامل طیف گستردهای از ویژگیها است :

1- سوئیچینگ

سوئیچهای مجازی NSX از شناسههای شبکه منحصر به فرد VXLAN (Virtual Extensible LAN) برای ایجاد یک توزیع منطقی لایه 2 برای شبکه استفاده میکنند. برنامهها و ماشینهای مجازی (VM) میتوانند به صورت منطقی به این توزیع متصل شوند. این دامنههای پخش منطقی، انعطافپذیری و استقرار سریعتر را فراهم میکنند، در حالی که ویژگیهای یک شبکه محلی مجازی (VLAN) را بدون خطر گسترش بیش از حد ارائه میدهند.

2- مسیریابی (Routing)

NSX مسیریابی را هم با روترهای توزیعشده منطقی که مسیرها را بین شبکههای مجازی در هسته هایپروایزر ایجاد میکنند و هم با روترهای فیزیکی برای مسیریابی مقیاسپذیر با failover فعال-فعال انجام میدهد.

3- فایروال توزیعشده

فایروال توزیعشده NSX یک فایروال تعبیهشده در هسته هایپروایزر است که در سراسر VMware ESXi گسترش مییابد. یک مدیر شبکه میتواند سیاستهای فایروال سفارشی ایجاد کند که در سطح کارت شبکه مجازی اعمال میشوند. این رویکرد، خدمات فایروال وضعیتمند برای ماشینهای مجازی را تضمین کرده و دید و کنترل را برای شبکهها و بارهای کاری مجازی افزایش میدهد.

4- تعادل بار

تعادل بار L4-L7 NSX، ترافیک شبکه را رهگیری، ترجمه و دستکاری میکند تا در دسترس بودن و مقیاسپذیری برنامههای سازمانی را بهبود بخشد. تعادل بار NSX شامل پشتیبانی از تخلیه Secure Sockets Layer برای بررسی سلامت سرور و گذرگاه است. تعادل بار L4 تعادل بار مبتنی بر بسته را ارائه میدهد که بسته را پس از دستکاری به یک سرور خاص ارسال میکند. تعادل بار L7 تعادل بار مبتنی بر سوکت را ارائه میدهد که اتصالات رو به مشتری و سرور را برای یک درخواست واحد ایجاد میکند.

5- شبکه خصوصی مجازی (VPN)

NSX شامل قابلیتهای VPN سایت به سایت و دسترسی از راه دور و VPN غیرمدیریتی برای خدمات دروازه ابری است.

6- دروازه NSX Edge

دروازه NSX Edge یک ماشین مجازی است که مانند یک دستگاه عمل میکند تا مسیریابی L3، فایروال، VPN سایت به سایت، تعادل بار و قابلیتهای دیگر را ارائه دهد. این ویژگی همچنین از پلزنیVirtual Extensible LAN) VXLAN) به Virtual LAN) VLAN) برای اتصال بدون درز به بارهای کاری فیزیکی پشتیبانی میکند.

- VLAN یک تکنولوژی شبکه است که به شما اجازه میدهد تا یک شبکه فیزیکی را به چندین شبکه منطقی تقسیم کنید. این کار بدون نیاز به تغییر فیزیکی در شبکه انجام میشود. به عبارت دیگر، VLANها به شما امکان میدهند تا بخشهای مختلف یک شبکه را از نظر منطقی جدا کنید، حتی اگر آنها به صورت فیزیکی به یک سوئیچ متصل هستند.

- شبکه محلی مجازی گسترشیافته VXLAN مخفف Virtual Extensible LAN فناوری است که برای ایجاد شبکههای مجازی بزرگ و مقیاسپذیر استفاده میشود. VXLAN به عنوان یک پروتکل تونلزنی شبکه (network tunneling protocol) عمل میکند و برای مجازیسازی شبکهها در محیط دیتاسنتر ها استفاده میشود.

7- API (رابط برنامهنویسی کاربردی)

NSX از یک API مبتنی بر انتقال وضعیت نمایش استفاده میکند تا ادغام محصول و خدمات شخص ثالث را ساده کند و NSX را با مدیریت ابری برای قابلیتهای اتوماسیون اضافی ادغام کند.

عملیات: قابلیتهای عملیاتی بومی شامل CLI مرکزی، آنالیزور پورت سوئیچ، صادرات اطلاعات جریان IP، مدیر قوانین کاربردی، نظارت بر end point و ادغام با VMware vRealize Suite برای نظارت، تحلیل و عیبیابی پیشگیرانه است.

8- سیاست امنیتی پویا

سیاست امنیتی پویا در بستر NSX Service Composer به این معناست که شما میتوانید به جای تعریف قوانین امنیتی ثابت و از پیش تعیین شده، قوانینی پویا ایجاد کنید که به طور خودکار بر اساس تغییرات محیط شما سازگار شوند. این قابلیت انعطافپذیری بالایی را برای مدیریت امنیت شبکههای مجازی فراهم میکند.

9- مدیریت ابری

NSX، به عنوان یک پلتفرم مجازیسازی شبکه، قابلیتهای قدرتمندی برای مدیریت و کنترل شبکههای مجازی فراهم میکند. اما این پلتفرم برای رسیدن به یکپارچگی کامل با محیطهای ابری، با ابزارهای مدیریت ابری مانند vRealize Automation و OpenStack نیز ادغام شده است. این ادغام به سازمانها اجازه میدهد تا شبکههای مجازی خود را به صورت خودکار و یکپارچه با سایر زیرساختهای ابری مدیریت کنند.

10- Cross-VC NSX: سادهسازی مدیریت شبکه در محیطهای چندگانه vCenter

تصور کنید یک شرکت بزرگ با چندین دیتاسنتر است. هر دیتاسنتر ممکن است یک vCenter جداگانه داشته باشد که وظیفه مدیریت ماشینهای مجازی در آن دیتاسنتر را بر عهده دارد. در چنین محیطهایی، مدیریت شبکه میتواند بسیار پیچیده و چالشبرانگیز باشد.( vCenter نرم افزاری برای مدیریت, پیکربندی و نظارت چندین هاست ESXi و ماشین مجازی (VMs) در یک پنل است. )

Cross-VC NSX راه حلی برای این چالش ارائه میدهد. این قابلیت به شما اجازه میدهد تا شبکههای مجازی را در سراسر چندین vCenter مدیریت کنید، انگار که یک vCenter واحد است. این یعنی شما میتوانید:

- یک شبکه واحد برای همه vCenterها: به جای مدیریت جداگانه شبکه هر vCenter، میتوانید یک شبکه واحد برای همه آنها تعریف کنید. این کار باعث سادهسازی مدیریت شبکه و کاهش پیچیدگی میشود.

- مهاجرت آسان ماشینهای مجازی: میتوانید ماشینهای مجازی را به راحتی بین vCenterهای مختلف جابهجا کنید بدون اینکه نیاز به پیکربندی مجدد شبکه باشد. این ویژگی برای مهاجرت به یک دیتاسنتر جدید یا انجام عملیات بازیابی پس از فاجعه بسیار مفید است.

- استخر ظرفیت شبکه: میتوانید از منابع شبکه در همه vCenterها به صورت یکپارچه استفاده کنید. این به شما اجازه میدهد تا از منابع شبکه به بهترین شکل ممکن استفاده کرده و هزینهها را کاهش دهید.

11- مدیریت لاگ ها

vRealize Log Insight یک ابزار قدرتمند برای جمعآوری، تجزیه و تحلیل و نمایش لاگهای مختلف در محیطهای مجازیسازی است. با ادغام NSX با vRealize Log Insight، میتوان به راحتی لاگهای مربوط به میزبانهای ESXi و اجزای NSX را جمعآوری و تحلیل کرد. این ادغام به شما امکان میدهد تا مشکلات و مسائل مربوط به استقرار NSX را به سرعت شناسایی و برطرف کنید.

کاربرد های اساسی NSX

NSX در حوزههای مختلفی قابل استفاده است، اما سه مورد اصلی شامل میکروسگمنتاسیون، اتوماسیون IT و بازیابی پس از فاجعه (DR) هستند. این کاربردها به حل چالشهای مربوط به مجازیسازی شبکه مانند عملکرد ضعیف ترافیک و شکافهای امنیتی کمک میکنند.

میکروسگمنتیشن (Microsegmentation)

میکروسگمنتاسیون، مفهوم تقسیمبندی شبکه را به سطح بسیار دقیقتری میبرد. این تکنیک به مدیر شبکه اجازه میدهد تا یک محیط امنیتی با اعتماد صفر (zero-trust) را برای مجموعهای از منابع مانند بارهای کاری و بخشهای شبکه ایجاد کند. همچنین، امکان افزودن فایروالهای شرق-غرب به مرکز داده را فراهم میکند. NSX به مدیران شبکه اجازه میدهد تا سیاستهای امنیتی را برای بارهای کاری خاص، صرف نظر از موقعیت آنها در توپولوژی شبکه، ایجاد کنند.

- مدل امنیتی اعتماد صفر بر این اصل استوار است که به هیچ کسی به طور پیش فرض اعتماد نکنیم. حتی کاربران و دستگاههای داخلی شبکه نیز باید به طور مداوم احراز هویت شوند و مجوز دسترسی به منابع را داشته باشند.

- فایروالهای شرق-غرب برخلاف فایروال های شمال به جنوب به منظور کنترل و محافظت از ترافیک بین دستگاههای درون یک شبکه طراحی شدهاند. این فایروالها به طور معمول در هر بخش از شبکه (مانند دیتاسنتر، ابر خصوصی یا عمومی) مستقر میشوند و ترافیک بین سرورها، ماشینهای مجازی و سایر دستگاههای شبکه را کنترل میکنند.

اتوماسیون دیتاسنتر

اتوماسیون دیتاسنتر، امکان ایجاد سریع و انعطافپذیر شبکهها را فراهم میکند. مدیر شبکه میتواند به سرعت یک شبکه یا بخش جدید شبکه را با بارهای کاری، منابع و سیاستهای امنیتی از پیش تعیین شده ایجاد کند. این امر باعث کاهش گلوگاهها ( گلوگاه یا Bottleneck در یک سیستم، به بخشی گفته میشود که کندتر از سایر بخشها عمل میکند و در نتیجه باعث کاهش عملکرد کلی سیستم میشود. این بخش مانند یک تنگنا عمل کرده و مانع از جریان روان داده یا اطلاعات میشود.) و مناسب بودن NSX برای تست برنامهها و کار با بارهای کاری ناپایدار میشود. NSX میتواند این بارهای کاری را به صورت منطقی در یک شبکه فیزیکی جدا نگه دارد.

بازیابی پس از فاجعه (Disaster Recovery)

بازیابی پس از فاجعه نیز به اتوماسیون وابسته است. NSX با ابزارهای هماهنگی مانند vSphere Site Recovery Manager (SRM) ادغام میشود تا فرآیند بازیابی و failover را خودکار کند. در کنار NSX، SRM برای تکثیر ذخیرهسازی و مدیریت و تست برنامههای بازیابی استفاده میشود. SRM همچنین با Cross-VC NSX ادغام میشود که امکان شبکهسازی و امنیت منطقی در چندین vCenter را فراهم میکند. این امر اعمال سیاستهای امنیتی یکسان را بدون دخالت دستی آسانتر میکند.

سایر کاربردهای NSX

- شبکهسازی چند کلاودی: مدیریت سیاستهای امنیتی و شبکهای در ابرهای عمومی و خصوصی از طریق یک کنسول واحد برای برنامههای در حال اجرا روی ماشینهای مجازی، کانتینرها و سیستمهای فیزیکی.

- اتوماسیون شبکه: خودکارسازی عملیات شبکه و امنیتی که قبلا توسط دستگاههای سختافزاری انجام میشد.

- شبکهسازی و مدیریت کانتینر: NSX دید کلی در مورد کانتینرها ارائه میدهد که به رفع مشکلات ترافیکی و وابستگیهای امنیتی کمک میکند.

- تسریع تحویل برنامهها: خودکارسازی ارائه خدمات شبکه و امنیتی، تحویل برنامهها و زیرساخت به عنوان کد را سرعت میبخشد.

- تعادل بار پیشرفته: VMware امکان تبدیل پیادهسازیهای تعادل بار ترکیبی و سختافزاری به پیادهسازیهای نرمافزاری را برجسته میکند.

در مجموع، NSX یک ابزار قدرتمند برای مجازیسازی شبکه است که به سازمانها کمک میکند تا شبکههای خود را به صورت منعطف، امن و مقیاسپذیر مدیریت کنند. با استفاده از NSX، سازمانها میتوانند از مزایای زیرساختهای ابری به طور کامل بهرهمند شوند.