Mikrotik RouterOS یکی از محبوبترین سیستمعاملها برای مدیریت شبکه است که قابلیت نصب بر روی سرورهای مجازی را دارد. در این مقاله، به بررسی مراحل نصب و ملاحظات امنیتی این سیستمعامل خواهیم پرداخت. هدف این است که کاربران بتوانند با رعایت بهترین شیوهها از امنیت و کارایی بالاتری برخوردار شوند.

بخش اول: مقدمهای بر Mikrotik RouterOS و کاربردهای آن

تاریخچه و معرفی

Mikrotik RouterOS توسط شرکت میکروتیک توسعه یافته و به عنوان یکی از قویترین ابزارهای مدیریت شبکه شناخته میشود. این سیستمعامل به کاربران اجازه میدهد تا شبکههای خود را به راحتی مدیریت کرده و امنیت آنها را تضمین کنند.

کاربردهای اصلی

- مدیریت شبکههای بزرگ و کوچک

- ایجاد ارتباطات امن با استفاده از VPN

- توزیع پهنای باند

- نظارت و تحلیل ترافیک شبکه

بخش دوم: چرا Mikrotik RouterOS بر روی سرور مجازی؟

مزایا

- کاهش هزینههای سختافزاری

- انعطافپذیری بیشتر در مقیاسپذیری

- قابلیت استفاده در محیطهای مختلف

معایب

- نیاز به دانش فنی بالا برای پیکربندی

- محدودیت منابع در سرورهای اشتراکی

بخش سوم: انتخاب سرور مجازی مناسب برای نصب Mikrotik

نکات کلیدی در انتخاب سرور

- منابع سختافزاری: حداقل ۲۵۶ مگابایت RAM و ۵۱۲ مگابایت فضای دیسک مورد نیاز است.

- پشتیبانی از مجازیسازی: سرور باید از تکنولوژیهایی مانند KVM یا VMware پشتیبانی کند.

- امنیت: ارائهدهندهای را انتخاب کنید که امکانات امنیتی قوی ارائه دهد.

پیشنهاداتی برای انتخاب ارائهدهنده سرور

- DigitalOcean

- Vultr

- Linode

بخش چهارم: پیشنیازهای نصب Mikrotik RouterOS

ابزارها و نرمافزارهای مورد نیاز

- فایل ISO سیستمعامل RouterOS

- نرمافزار مجازیسازی مانند VMware یا VirtualBox

اقدامات اولیه

- بهروزرسانی سیستمعامل سرور

- تنظیم فایروال اولیه

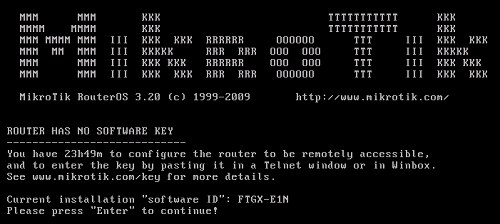

بخش پنجم: مراحل نصب Mikrotik RouterOS

دانلود و آمادهسازی

- دانلود فایل ISO از وبسایت رسمی Mikrotik

- تنظیم ماشین مجازی برای بوت از فایل ISO

نصب سیستمعامل

- پارتیشنبندی و فرمت دیسک

- نصب فایلهای سیستمعامل

- تنظیمات اولیه

بخش ششم: پیکربندی اولیه پس از نصب

تغییر رمز عبور پیشفرض

رمز عبور پیشفرض را با یک رمز قوی شامل حروف بزرگ و کوچک، اعداد و نمادها جایگزین کنید.

تنظیم آدرس IP و Gateway

- وارد محیط CLI شوید.

- از دستور

ip address addبرای تنظیم IP استفاده کنید. - Gateway را با دستور

ip route addتعریف کنید.

فعالسازی سرویسهای ضروری

- SSH برای دسترسی امن از راه دور

- HTTPS برای مدیریت وب امن

بخش هفتم: تنظیمات امنیتی اولیه

غیرفعالسازی سرویسهای غیرضروری

- Telnet

- FTP

ایجاد قوانین فایروال

- محدود کردن دسترسی به پورتهای مدیریتی

- مسدود کردن ترافیک غیرمجاز

ایجاد کاربران با دسترسی محدود

کاربران را با سطوح دسترسی مختلف ایجاد کنید تا خطرات کاهش یابد.

بخش هشتم: پیکربندی پیشرفته فایروال

اصول طراحی قوانین فایروال

- تعریف سیاستهای پیشفرض (Drop/Accept)

- استفاده از Chainهای Input، Forward و Output

نمونه قوانین

- مسدود کردن IPهای مشکوک:

/ip firewall filter add chain=input src-address=192.168.1.100 action=drop - محدود کردن تعداد درخواستها:

/ip firewall filter add chain=input protocol=tcp dst-port=22 connection-limit=10,32 action=drop

بخش نهم: تنظیم و استفاده از VPN در Mikrotik

مزایای استفاده از VPN

- ایجاد ارتباطات امن

- پنهان کردن ترافیک شبکه

- دسترسی به منابع از راه دور

تنظیمات اولیه برای L2TP

- فعالسازی L2TP Server:

/interface l2tp-server server set enabled=yes- ایجاد کاربر VPN:

/ppp secret add name=user1 password=strongpassword service=l2tpبخش دهم: نظارت و مدیریت شبکه با ابزارهای Mikrotik

استفاده از ابزار Torch

این ابزار به شما اجازه میدهد تا ترافیک شبکه را به صورت زنده تحلیل کنید.

تنظیم SNMP

- فعالسازی SNMP:

/snmp set enabled=yes- تعریف جامعه SNMP:

/snmp community add name=public read-access=yesبخش یازدهم: مدیریت پهنای باند

تعریف Queue ساده

- ایجاد Queue جدید:

/queue simple add name=limit-download max-limit=2M/2M target=192.168.1.0/24استفاده از Queue Tree برای مدیریت پیشرفته

این روش امکان کنترل پهنای باند برای دستههای مختلف کاربران را فراهم میکند.

بخش دوازدهم: محافظت در برابر حملات DDoS

تشخیص ترافیک غیرعادی

- استفاده از ابزار Torch برای شناسایی ترافیک مخرب

تنظیمات فایروال برای محدود کردن DDoS

- ایجاد قانون Drop برای ICMP:

/ip firewall filter add chain=input protocol=icmp action=dropاستفاده از سرویسهای خارجی

- Cloudflare

- Akamai

بخش سیزدهم: پشتیبانگیری و بازیابی تنظیمات

ایجاد فایل پشتیبان

- ایجاد فایل پشتیبان:

/* Your code... *//system backup save name=mybackup- دانلود فایل به سیستم محلی:

/export file=myconfigبازیابی تنظیمات

- آپلود فایل به سرور

- استفاده از دستور زیر برای بازیابی:

/system backup load name=mybackupبخش چهاردهم: مانیتورینگ و گزارشگیری

ابزارهای داخلی Mikrotik

- Log

- Netwatch

ادغام با سیستمهای مانیتورینگ خارجی

- Zabbix

- PRTG Network Monitor

بخش پانزدهم: نکات تکمیلی برای افزایش امنیت

بهروزرسانی منظم سیستمعامل

همواره از آخرین نسخه RouterOS استفاده کنید تا از آسیبپذیریهای شناختهشده جلوگیری شود.

استفاده از گواهینامههای SSL

برای ارتباطات مدیریتی از گواهینامههای SSL استفاده کنید.

محدود کردن دسترسی به API

دسترسی به API را تنها به آدرسهای IP مشخص محدود کنید:

/ip service set api disabled=yesبخش شانزدهم: ادغام Mikrotik با سایر ابزارها

اتصال به Radius Server

- تنظیمات اولیه:

/radius add service=login address=192.168.1.1 secret=radiussecret

استفاده از Syslog Server

- تنظیم Mikrotik برای ارسال لاگ:

/system logging action add name=remote target=remote address=192.168.1.100بخش هفدهم: مدیریت کاربران و دسترسیها

ایجاد گروههای کاربری

- تعریف گروه جدید:

/user group add name=readonly policy=read

اختصاص کاربران به گروهها

/user add name=guest group=readonly password=guestpasswordبخش هجدهم: بهینهسازی عملکرد سرور

مدیریت منابع سختافزاری

- کاهش استفاده از CPU با غیرفعال کردن سرویسهای غیرضروری

بهینهسازی قوانین فایروال

- ترکیب قوانین مشابه برای افزایش سرعت پردازش

بخش نوزدهم: مشکلات رایج و راهحلها

مشکلات در اتصال VPN

- بررسی پورتهای فایروال

- اطمینان از تنظیمات صحیح احراز هویت

افت عملکرد شبکه

- نظارت بر مصرف پهنای باند

- بررسی لاگها برای شناسایی مشکلات

بخش بیستم: نتیجهگیری و منابع بیشتر

Mikrotik RouterOS یک ابزار قدرتمند برای مدیریت شبکه است که با رعایت ملاحظات امنیتی و تنظیمات صحیح، میتواند عملکرد بهینه و امنیت بالایی را برای کاربران فراهم کند. پیشنهاد میشود که همواره مستندات رسمی Mikrotik و انجمنهای مرتبط را برای دریافت اطلاعات جدید مطالعه کنید.