چیست Microsoft Azure؟

Microsoft Azure یک پلتفرم رایانش ابری عمومی است که توسط مایکروسافت ارائه میشود. Azure طیف گستردهای از خدمات ابری را ارائه میدهد، از جمله محاسبات، تجزیه و تحلیل، ذخیرهسازی، شبکه و بسیاری موارد دیگر. کاربران میتوانند از این خدمات برای ساخت، مدیریت و استقرار برنامهها و برنامههای کاربردی خود در یک شبکه جهانی از مراکز داده استفاده کنند.

Azure یک ارائهدهنده ابر عمومی با راهحلهای مختلف از جمله نرمافزار به عنوان سرویس (SaaS)، زیرساخت به عنوان سرویس (IaaS) و پلتفرم به عنوان سرویس (PaaS) است. Azure یک پلتفرم رایانش ابری انعطافپذیر، سریع، مقرون به صرفه و قابل اطمینان است. قابلیتها و قیمتگذاری این پلتفرم آن را به یکی از بهترین ارائهدهندگان ابر عمومی در بازار امروز تبدیل کرده است.

چگونه کار میکند Azure؟

کاربران میتوانند با ایجاد یک فیلتر شبکه بر روی رابط شبکه ماشین مجازی (VM) یا یک زیرشبکه، یک درگاه را باز کرده یا یک نقطه پایانی برای یک ماشین مجازی در Microsoft Azure ایجاد کنند. کاربران میتوانند این فیلترها را که ترافیک ورودی و خروجی را کنترل میکنند، بر روی یک گروه امنیتی شبکه متصل به منبعی که ترافیک دریافت میکند، قرار دهند.

این آموزش مراحل ایجاد یک فیلتر شبکه که از درگاه استاندارد TCP 80 استفاده میکند را نشان میدهد. ما فرض میکنیم که کاربر قبلاً خدمات مناسب را شروع کرده و هر قانون دیوار آتش سیستم عامل را بر روی ماشین مجازی (VM) باز کرده است. پس از اینکه کاربر یک ماشین مجازی را که برای پاسخگویی به درخواستهای وب در درگاه استاندارد TCP 80 پیکربندی شده است، راهاندازی کرد، میتواند موارد زیر را انجام دهد:

– ایجاد یک گروه امنیتی شبکه

– ایجاد یک قاعده امنیتی ورودی که ترافیک را مجاز میکند و مقادیر تنظیمات را اختصاص دهید:

– محدوده درگاه مقصد: 80

– محدوده درگاه منبع: * (هر درگاه منبعی را مجاز میکند)

– مقدار اولویت: یک مقدار کمتر از 65,500 و بالاتر از اولویت قاعده پیشفرض رد ورودی وارد کنید.

– گروه امنیتی شبکه را با زیرشبکه یا رابط شبکه ماشین مجازی مرتبط کنید.

استفاده از پورتال Azure

برای باز کردن یک درگاه به یک ماشین مجازی (VM) با پورتال Azure، مراحل زیر را دنبال کنید:

1. به پورتال Azure وارد شوید

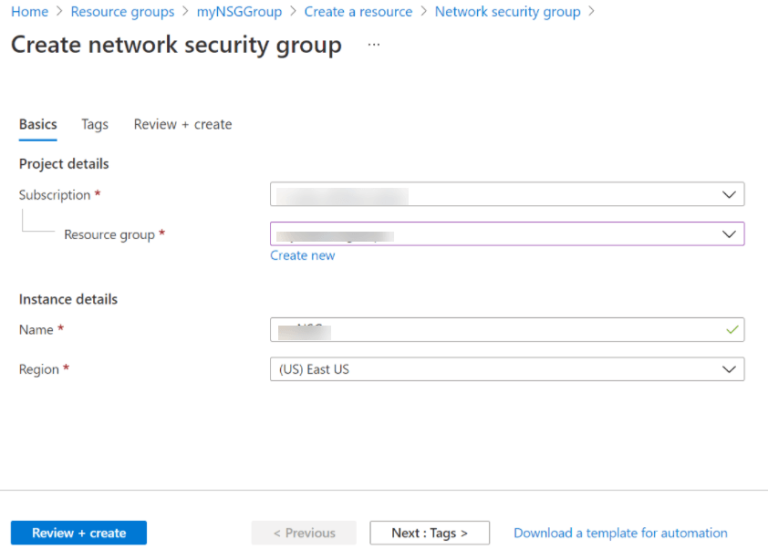

2. یک گروه امنیتی شبکه ایجاد کنید

– گروه منابع برای ماشین مجازی (VM) را جستجو و انتخاب کنید، Add را انتخاب کنید، سپس گزینه Network security group را جستجو و انتخاب کنید.

– سپس دکمه Create را کلیک کنید.

– پس از آن، پنجره Create network security group باز میشود.

3. قاعده امنیتی ورودی ایجاد کنید

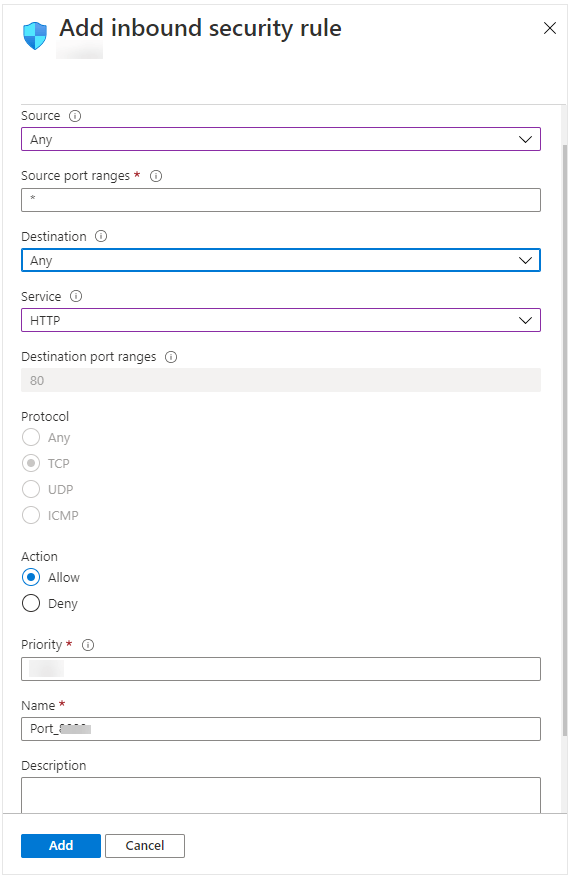

– در پنجره Network security group، بخش Inbound security rules را انتخاب کنید.

– سپس دکمه Add را کلیک کنید تا پنجره Add inbound security rule باز شود.

– در این پنجره، مقادیر مناسب را برای محدوده درگاه مقصد (80)، محدوده درگاه منبع (*) و اولویت (مقداری کمتر از 65,500) وارد کنید.

4. گروه امنیتی شبکه را به زیرشبکه یا رابط شبکه ماشین مجازی متصل کنید

– به ماشین مجازی (VM) بروید و در بخش Networking، گزینه Attach network security group را انتخاب کنید.

– گروه امنیتی شبکه را انتخاب کنید و دکمه Save را کلیک کنید.

با انجام این مراحل، درگاه 80 به ماشین مجازی شما باز خواهد شد و ترافیک ورودی به آن مجاز خواهد بود.

ادامه مراحل باز کردن درگاه در Azure

3. ایجاد یک قاعده امنیتی ورودی

– در گروه امنیتی شبکه ایجاد شده، گزینه Inbound security rules را از منوی سمت چپ انتخاب کنید و دکمه Add را کلیک کنید.

– کاربران میتوانند محدوده درگاه منبع و محدوده درگاه منبع را بر اساس نیاز محدود کنند یا تنظیمات پیشفرض (Any) را انتخاب کنند.

– همچنین کاربران میتوانند جزئیات مقصد را بر اساس نیاز محدود کرده یا تنظیمات پیشفرض (Any) را باقی بگذارند.

– سپس یک سرویس استاندارد مانند HTTP را از منوی کشویی انتخاب کنید. کاربران همچنین میتوانند تنظیمات سفارشی را انتخاب کنند اگر میخواهند یک درگاه خاص را مشخص کنند.

– (اختیاری) سپس نام یا اولویت را تغییر دهید. اولویت بر ترتیبی که قواعد اعمال میشوند تأثیر خواهد گذاشت: هر چه مقدار عددی کمتر باشد، قاعده زودتر اعمال میشود.

4. نام گروه امنیتی شبکه کاربر را وارد کرده و گروه منابع را انتخاب یا ایجاد کنید، سپس محل را انتخاب کنید.

– در نهایت دکمه Review + create را انتخاب کنید تا گروه امنیتی شبکه ایجاد شود.

با انجام این مراحل، درگاه 80 به ماشین مجازی شما باز خواهد شد و ترافیک ورودی به آن مجاز خواهد بود.

ادامه مراحل ایجاد قاعده امنیتی و ارتباط گروه امنیتی شبکه

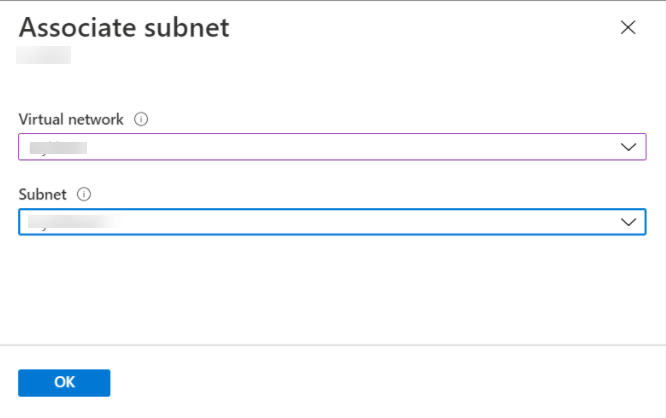

مرحله 4: ارتباط گروه امنیتی شبکه با یک زیرشبکه

آخرین مرحله، ارتباط گروه امنیتی شبکه کاربر با یک رابط شبکه خاص یا یک زیرشبکه است. در این آموزش، ما گروه امنیتی شبکه را با یک زیرشبکه مرتبط خواهیم کرد. برای این کار، مراحل زیر را دنبال کنید:

1. انتخاب گزینه Subnets

– ابتدا گزینه Subnets را از منوی سمت چپ انتخاب کنید و سپس گزینه Associate را کلیک کنید.

2. انتخاب شبکه مجازی

– شبکه مجازی کاربر را انتخاب کنید و زیرشبکه مناسب را از منوی کشویی انتخاب کنید.

3. کلیک بر روی دکمه Add

– در نهایت، بر روی دکمه Add کلیک کنید تا قاعده امنیتی ایجاد شده به زیرشبکه مربوطه اضافه شود.

با انجام این مراحل، گروه امنیتی شبکه به زیرشبکه مربوطه متصل خواهد شد و تنظیمات امنیتی شما به درستی اعمال خواهد شد. این کار اطمینان میدهد که ترافیک ورودی و خروجی به درستی مدیریت میشود.

در نهایت، بر روی دکمه OK کلیک کنید.

استفاده از PowerShell

برای ایجاد یک گروه امنیتی شبکه و قوانین ACL، کاربران نیاز به نصب آخرین نسخه Azure PowerShell دارند. مراحل زیر را برای باز کردن درگاهها و نقاط پایانی به یک ماشین مجازی با استفاده از PowerShell دنبال کنید.

1. ورود به حساب Azure

– ابتدا با اجرای دستور زیر به حساب Azure خود وارد شوید:

powershell

Connect-AzAccount2. ایجاد یک قاعده

– در مثالهای زیر، نام پارامترها را با مقادیر خود جایگزین کنید. نامهای پارامتر شامل گروه منابع، گروه امنیتی شبکه و جزئیات شبکه مجازی است.

– سپس با استفاده از `New-AzNetworkSecurityRuleConfig` یک قاعده ایجاد کنید. در این آموزش، ما قاعدهای به نام `myNetworkSecurityGroupRule` برای مجاز کردن ترافیک TCP در درگاه 80 ایجاد خواهیم کرد:

powershell

$httprule = New-AzNetworkSecurityRuleConfig `

-Name "myNetworkSecurityGroupRule" `

-Description "Allow HTTP" `

-Access "Allow" `

-Protocol "Tcp" `

-Direction "Inbound" `

-Priority "100" `

-SourceAddressPrefix "Internet" `

-SourcePortRange * `

-DestinationAddressPrefix * `

-DestinationPortRange 803. ایجاد گروه امنیتی شبکه

– سپس گروه امنیتی شبکه را با `New-AzNetworkSecurityGroup` ایجاد کنید و قاعده HTTP که کاربر تازه ایجاد کرده است را به آن اختصاص دهید:

powershell

$nsg = New-AzNetworkSecurityGroup `

-ResourceGroupName "myResourceGroup" `

-Location "EastUS" `

-Name "myNetworkSecurityGroup" `

-SecurityRules $httprule4. **اختصاص گروه امنیتی شبکه به یک زیرشبکه**

– حالا گروه امنیتی شبکه ایجاد شده را به یک زیرشبکه اختصاص دهید. مثال زیر یک شبکه مجازی موجود به نام `myVnet` را به متغیر `$vnet` با استفاده از `Get-AzVirtualNetwork` اختصاص میدهد:

powershell

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName "myResourceGroup" `

-Name "myVnet"

5. **ارتباط گروه امنیتی شبکه با زیرشبکه**

– پس از آن، گروه امنیتی شبکه ایجاد شده را با زیرشبکه با استفاده از `Set-AzVirtualNetworkSubnetConfig` مرتبط کنید. مثال زیر زیرشبکهای به نام `mySubnet` را با گروه امنیتی شبکه مرتبط میکند:

powershell

$subnetPrefix = $vnet.Subnets|?{$_.Name -eq 'mySubnet'}

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $vnet `

-Name "mySubnet" `

-AddressPrefix $subnetPrefix.AddressPrefix `

-NetworkSecurityGroup $nsg

6. بهروزرسانی شبکه مجازی

– در نهایت، شبکه مجازی را با `Set-AzVirtualNetwork بهروزرسانی کنید. برای اینکه تغییرات اعمال شوند، دستور زیر را اجرا کنید:

powershell

Set-AzVirtualNetwork -VirtualNetwork $vnet

با انجام این مراحل، درگاه 80 به ماشین مجازی شما باز خواهد شد و تنظیمات امنیتی به درستی اعمال خواهد شد.

نتیجه گیری

این آموزش مراحل باز کردن درگاهها به یک ماشین مجازی (VM) با استفاده از پورتال Azure و PowerShell را ارائه میدهد. امیدواریم این آموزش مفید بوده باشد و اگر هرگونه سوالی دارید، با ما در اتباط باشید .