در دنیای فناوری اطلاعات و امنیت شبکه، امنیت سرورهای مجازی و اختصاصی یکی از مهمترین دغدغههای مدیران شبکه و مالکان وبسایتها است. دریافت تیکت با عنوان «Netscan Abuse» میتواند نشاندهندهی یک مشکل امنیتی جدی باشد که نیازمند توجه و اقدام فوری است. این اخطار به این معناست که فعالیتهای مشکوکی از سرور شما گزارش شده که میتواند شامل اسکنهای غیرمجاز شبکه برای یافتن آسیبپذیریها، پورتهای باز، و سایر اطلاعات حساس باشد. این نوع فعالیتها نه تنها امنیت دادههای شما را به خطر میاندازد بلکه میتواند منجر به مسدود شدن سرور توسط ارائهدهندهی خدمات هاستینگ شود.

اولین گام برای مقابله با این چالش، شناسایی منبع این فعالیتهای مخرب است. این امر معمولاً نیازمند بررسی لاگهای سرور و تجزیه و تحلیل ترافیک شبکه است تا فرآیند یا کاربر خاصی که مسئول این فعالیتها است، شناسایی شود. پس از آن، اقدامات لازم برای جلوگیری از این فعالیتها، مانند تنظیم مجدد پسوردها، بهروزرسانی نرمافزارها و سیستمعاملها، و اعمال سیاستهای امنیتی سختگیرانهتر باید به سرعت انجام شود.

علاوه بر این، تنظیم دقیق فایروالها و سامانههای تشخیص نفوذ (IDS) برای جلوگیری از دسترسیهای غیرمجاز و نظارت مداوم بر عملکرد شبکه از اهمیت بالایی برخوردار است. استفاده از راهکارهای نرمافزاری برای اسکن و پاکسازی بدافزارها و تروجانها نیز میتواند در حفاظت از سرورها در برابر این نوع حملات بسیار مؤثر باشد.

Netscan چیست؟

Netscan، که اختصاری است برای اصطلاح Network Scanning یا اسکن شبکه، به روند بررسی سیستماتیک شبکههای کامپیوتری برای شناسایی دستگاهها، پورتها، و سرویسهای فعال اشاره دارد. این فرایند توسط مهاجمین به منظور دستیابی به اطلاعات حساس و شناسایی نقاط آسیبپذیری استفاده میشود که میتوانند به عنوان نقطه شروعی برای حملات تعریف شوند. صرفنظر از اندازه یا نوع کسبوکار، امنیت باید به طور مداوم در اولویت باشد؛ بنابراین، دریافت هشدارهای مربوط به Netscan Abuse باید به سرعت و با جدیت مورد پاسخ قرار گیرد.

ارائهدهندگان خدمات مختلف، به ویژه دیتاسنترها مانند Hetzner، به شدت به فعالیتهای ناشی از Netscan حساس هستند. عدم رسیدگی به این مشکلات ممکن است منجر به مسدودسازی سرورها شود. دیتاسنترها به طور مداوم ترافیک شبکه را برای شناسایی سریع فعالیتهای مشکوک مانیتور میکنند و در صورت لزوم اقدام به مسدودسازی مینمایند.

برای مقابله با این چالش، ضروری است که تنظیمات امنیتی مناسبی بر روی سیستمهای عامل مختلف از جمله ویندوز، لینوکس، و میکروتیک اعمال شود. در ادامه اقدامات لازم برای رفع مشکل Netscan، پیشنهاد میشود:

سیستمعامل ویندوز ۱۰

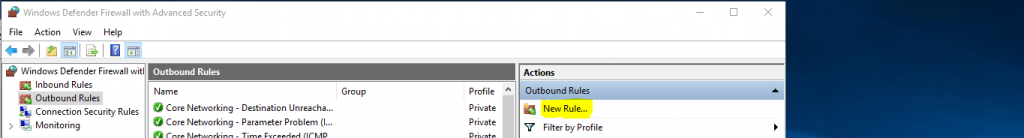

۱. دسترسی به Windows Firewall را از طریق Control Panel ویندوز ۱۰ بیابید.

۲. بر Advanced Settings کلیک نمایید.

۳. از منوی سمت چپ، Inbound Rules را انتخاب کرده و در پنل سمت راست، برای ایجاد قانون جدید، بر New Rule کلیک کنید.

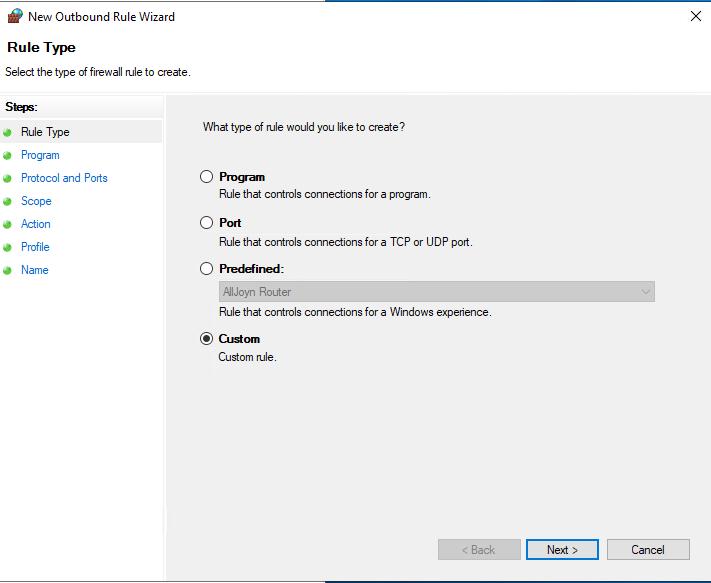

۴. بر روی گزینه Custom (برای ایجاد قانون سفارشی) کلیک و سپس Next را فشار دهید.

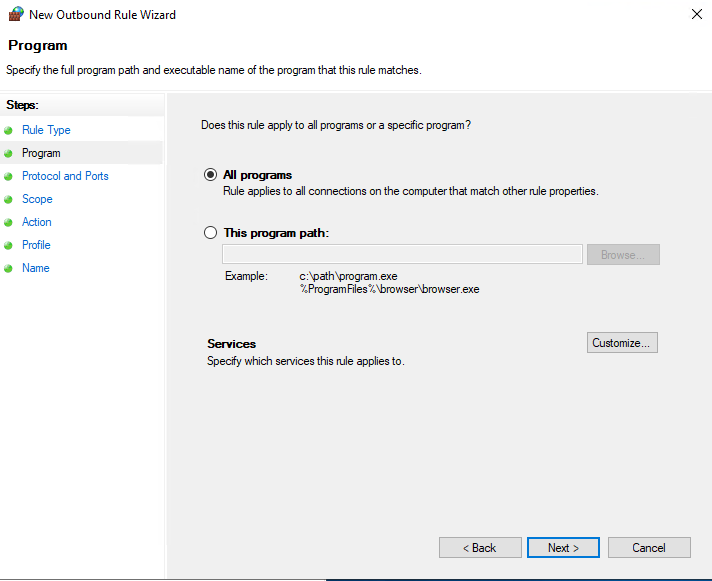

۵. گزینه All Programs را انتخاب و دکمه Next را بزنید.

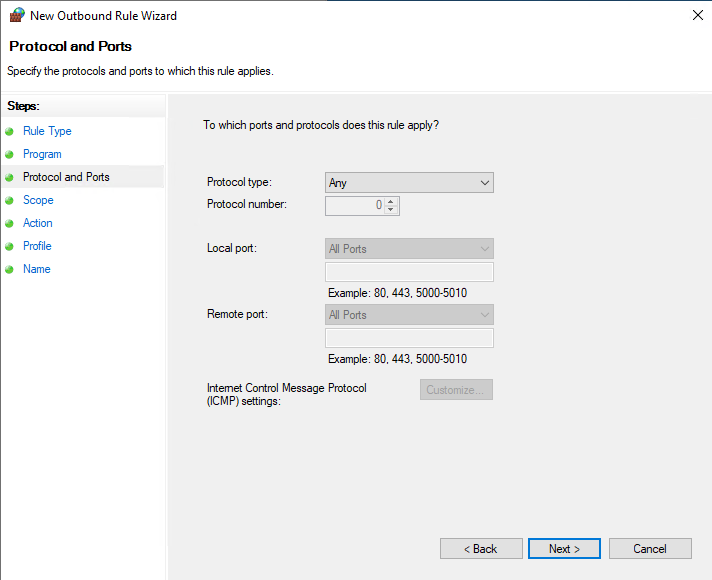

۶. در صفحه Protocols and Ports، بدون تغییری، Next را انتخاب کنید.

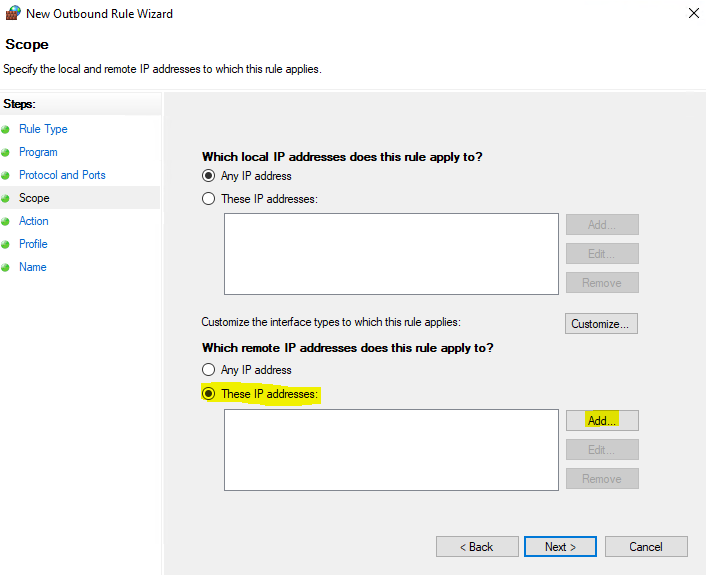

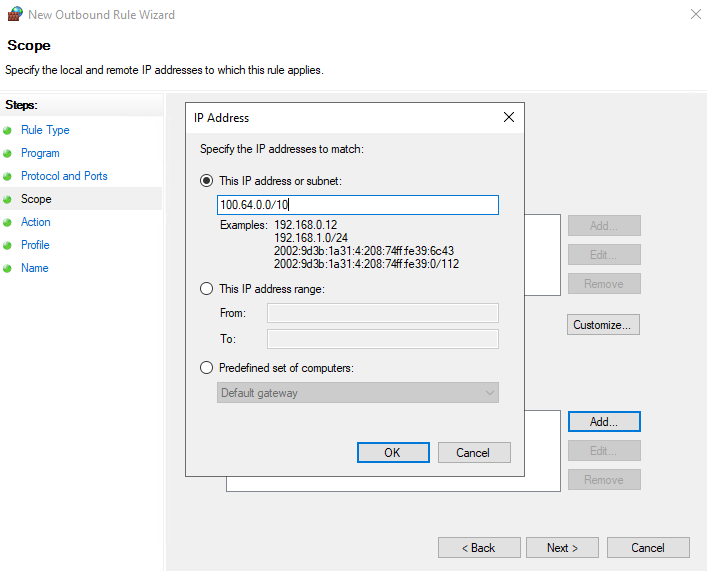

۷. در این مرحله، برای بلاک کردن رنجهای IP خصوصی، در بخش Which remote IP addresses does this rule apply to، گزینه These IP addresses را انتخاب کرده، روی Add کلیک و رنجهای IP مدنظر را وارد کنید. پس از آن، Next را فشار دهید.

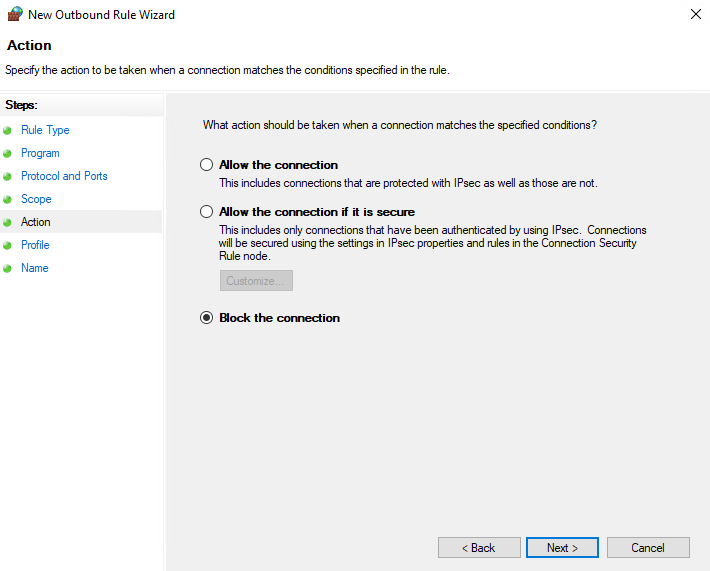

۸. برای مسدودسازی اتصال، گزینه Block the connection را انتخاب کنید.

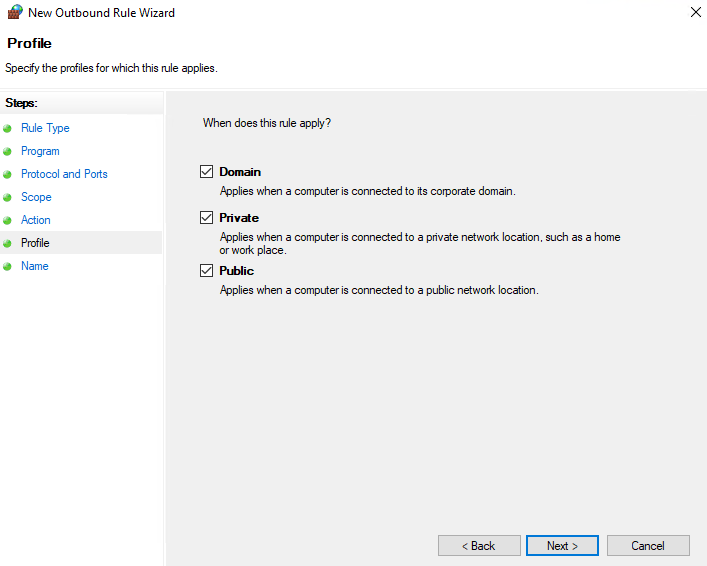

۹. مطمئن شوید که تمام گزینهها تیک خورده و سپس Next را کلیک کنید.

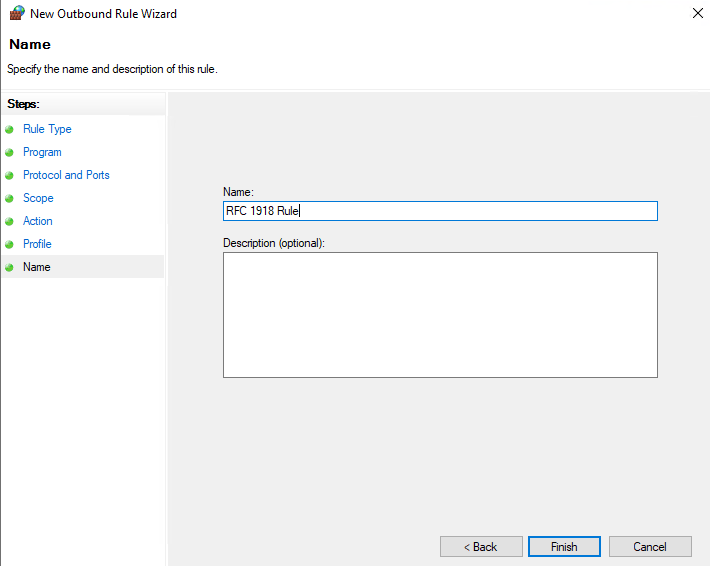

۱۰. نامی برای این قانون تعیین و روی دکمه Finish کلیک نمایید.

سرورهای لینوکسی

در سرورهای لینوکسی، بسته به فایروال مورد استفاده (مانند ufw یا iptables)، دستورات مختلفی برای مسدودسازی دسترسی IPهای خصوصی وجود دارد.

مسدودسازی با فایروال ufw

ufw enable

ufw deny out from any to 10.0.0.0/8

ufw deny out from any to 172.16.0.0/12

ufw deny out from any to 192.168.0.0/16

ufw deny out from any to 100.64.0.0/10

مسدودسازی با فایروال iptables

iptables -A OUTPUT -p tcp -s 0/0 -d 10.0.0.0/8 -j DROP

iptables -A OUTPUT -p tcp -s 0/0 -d 172.16.0.0/12 -j DROP

iptables -A OUTPUT -p tcp -s 0/0 -d 192.168.0.0/16 -j DROP

iptables -A OUTPUT -p tcp -s 0/0 -d 100.64.0.0/10 -j DROP

iptables -A OUTPUT -p udp -s 0/0 -d 10.0.0.0/8 -j DROP

iptables -A OUTPUT -p udp -s 0/0 -d 172.16.0.0/12 -j DROP

iptables -A OUTPUT -p udp -s 0/0 -d 192.168.0.0/16 -j DROP

iptables -A OUTPUT -p udp -s 0/0 -d 100.64.0.0/10 -j DROP

iptables-save

فایروال میکروتیک

در فایروالهای میکروتیک، میتوانید با اضافه کردن آدرسهای IP به لیستهای آدرس و ایجاد قوانین فیلترینگ متناسب، اقدام به مسدودسازی کنید.

/ip firewall address-list add list=RFC1918 address=10.0.0.0/8

/ip firewall address-list add list=RFC1918 address=172.16.0.0/12

/ip firewall address-list add list=RFC1918 address=192.168.0.0/16

/ip firewall address-list add list=RFC1918 address=100.64.0.0/10

/ip firewall filter add chain=output dst-address-list=RFC1918 action=drop

Netscan در شبکه خارجی

زمانی که ترافیک خروجی سرور شما مقاصدی خارج از رنج آدرسهای IP RFC 1918 را هدف قرار میدهد، ممکن است دلیلی برای نگرانی نسبت به استفاده مخرب از منابع سرورتان به منظور اجرای عملیات نفوذی و استخراج اطلاعات حساس وجود داشته باشد. چنین شرایطی میتواند نشاندهنده وجود یک Payload مخرب بر روی سرور باشد که در حال انجام عملیات اسکن شبکه (Netscan) است.

در این حالت، ضروری است که فرآیندهای در حال اجرا بر روی سرور به دقت مورد بررسی قرار گیرند و هر فرآیند مشکوک به سرعت شناسایی، تجزیه و تحلیل و در صورت لزوم متوقف شود. علاوه بر این، باید به دنبال شناسایی و بررسی فایلهای مشکوک در سیستم فایل سرور باشید.

برای تقویت امنیت سرور، استفاده از ابزارهای امنیتی پیشرفته مانند CXS و Maldet برای جلوگیری از آپلود و اجرای فایلهای مخرب توصیه میشود. اجرای سختگیری (Hardening) سرور، از جمله محدودسازی دسترسی به پورتها و خدمات غیرضروری، نقش حیاتی در افزایش امنیت سرور دارد. بهروزرسانی منظم و پیکربندی صحیح سرور و نرمافزارهای نصبشده، از اساسیترین اقدامات برای حفاظت از سرور در برابر تهدیدات امنیتی است.

نتیجه گیری

امنیت سرورهای مجازی و اختصاصی به عنوان یکی از مهمترین مؤلفههای تضمین عملکرد بینقص و حفظ دادههای حیاتی کسبوکارها شناخته میشود. در این راستا، شناسایی و مدیریت به موقع هشدارهایی نظیر «Netscan Abuse» از اهمیت بالایی برخوردار است، زیرا این گونه اخطارها ممکن است نشاندهنده فعالیتهای مشکوک و تلاشهای نفوذی باشند که قصد دستیابی به اطلاعات حساس و کشف آسیبپذیریها را دارند.

اقدام فوری و مؤثر در برابر این چالشها، از جمله شناسایی منبع تهدید، بررسی دقیق لاگها، بهروزرسانی امنیتی و اعمال سیاستهای فایروال و امنیتی محکمتر، اساس حفاظت از سرورها و شبکهها را تشکیل میدهد. استفاده از ابزارهای پیشرفته امنیتی مانند CXS و Maldet به منظور شناسایی و از بین بردن بدافزارها، بهعلاوه اجرای سیاستهای Hardening برای محدود کردن دسترسیهای غیر ضروری، میتواند در افزایش امنیت سرورها بسیار کارآمد باشد.