در دنیای دیجیتال پرمخاطره امروز، امنیت شبکه و حفاظت از اطلاعات، از هر زمان دیگری اهمیت بیشتری پیدا کرده است. برای مدیران شبکه و کاربران سیستمعامل قدرتمند MikroTik RouterOS، ایجاد اتصالات امن و رمزگذاری شده یک اولویت مطلق است. اینجا، نقش گواهیهای SSL/TLS (Secure Sockets Layer / Transport Layer Security) پررنگ میشود.

گواهی SSL/TLS تنها یک نماد قفل سبز رنگ در نوار آدرس مرورگر نیست؛ این گواهی یک پروتکل رمزنگاری است که دو هدف اصلی را دنبال میکند:

- رمزگذاری (Encryption): اطمینان حاصل میکند که تمام دادههای ارسالی بین سرور (MikroTik) و کلاینت (مرورگر، Winbox، VPN Client و…) رمزگذاری شده و برای مهاجمان غیرقابل خواندن هستند.

- تأیید هویت (Authentication): هویت سرور را تأیید میکند تا کاربران مطمئن شوند که با سرور اصلی و مورد اعتماد ارتباط برقرار کردهاند، نه با یک کپی جعلی که توسط هکرها ساخته شده است.

بدون SSL/TLS، ارتباطات شما در اینترنت به صورت “متن ساده” (Plain Text) منتقل میشوند که میتواند به راحتی توسط مهاجمان رهگیری و مشاهده یا حتی دستکاری شود. وبسایتها با آدرس HTTPS از SSL/TLS برای محافظت از اطلاعات حساس کاربران، تأیید مالکیت سایت، جلوگیری از حملات مرد میانی (Man-in-the-Middle) و جلب اعتماد کاربران استفاده میکنند. به همین دلیل، وارد کردن و پیکربندی صحیح گواهی SSL/TLS در MikroTik، بهویژه برای VPSهای MikroTik (CHR) که مستقیماً در معرض اینترنت قرار دارند، امری ضروری است.

📄 SSL/TLS چیست؟ درک عمیقتر پروتکلهای امنیتی

گواهی SSL/TLS (که TLS، نسل جدیدتر SSL است و امروزه بیشتر مورد استفاده قرار میگیرد، اما عموماً با همان نام SSL شناخته میشود) یک پرونده دیجیتالی است که روی یک سرور نصب میشود. این گواهی، یک جفت کلید رمزنگاری (یک کلید عمومی و یک کلید خصوصی) را به هویت یک سازمان (یا دامنه وبسایت) مرتبط میکند.

اطلاعات کلیدی موجود در یک گواهی SSL/TLS عبارتند از:

- کلید عمومی (Public Key): برای رمزگذاری دادهها استفاده میشود و به صورت عمومی در دسترس است.

- کلید خصوصی (Private Key): برای رمزگشایی دادهها استفاده میشود و باید به صورت کاملاً محرمانه در سرور نگهداری شود.

- اطلاعات هویتی: نام دامنه (Common Name)، نام سازمان، شهر، کشور و…

- صادرکننده گواهی (Certificate Authority – CA): سازمانی که اعتبار گواهی را تأیید و امضا کرده است.

- تاریخ اعتبار: تاریخ شروع و پایان اعتبار گواهی.

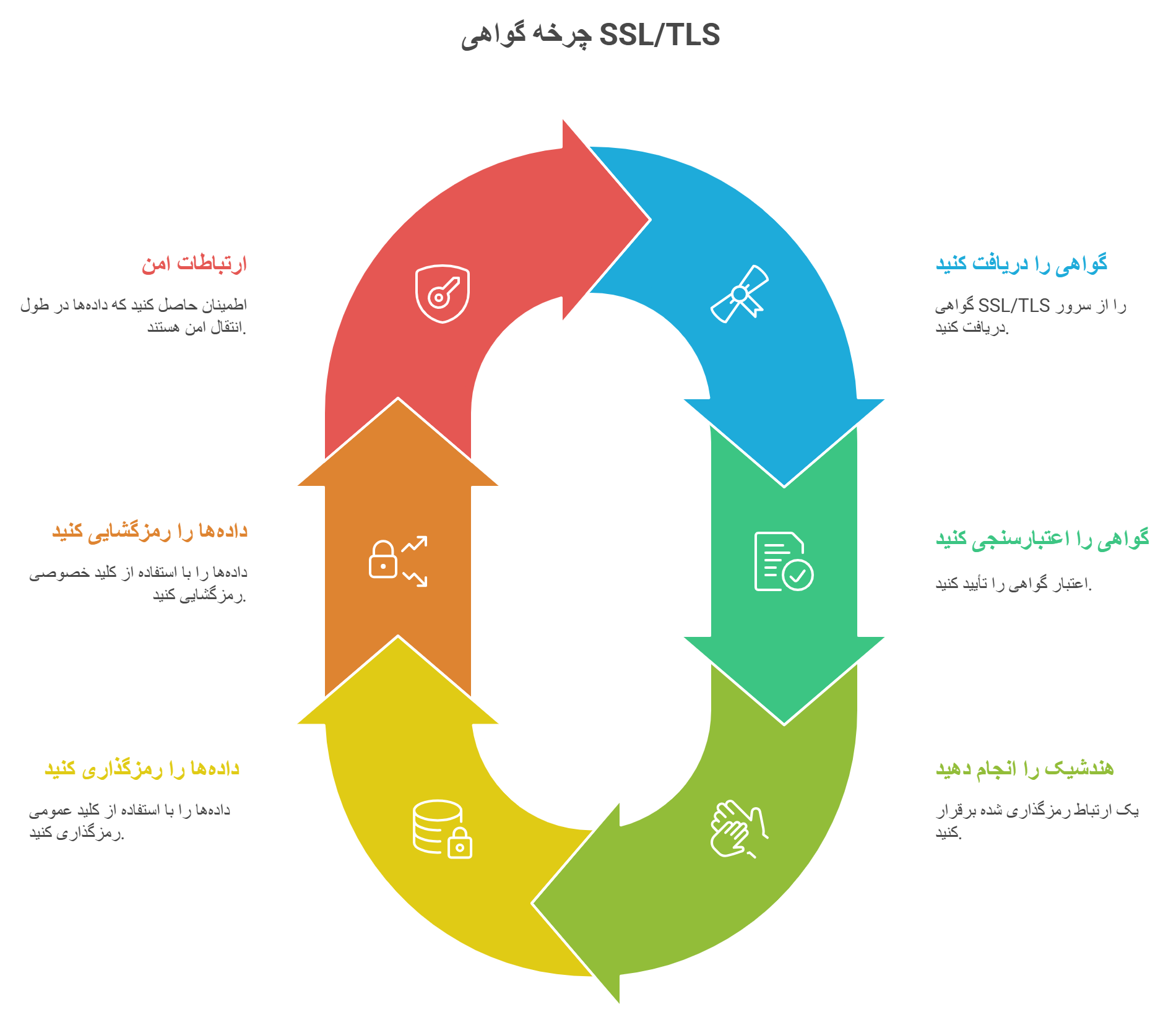

هنگامی که یک مرورگر (یا هر کلاینت دیگری) سعی میکند به یک سرور HTTPS متصل شود، ابتدا گواهی SSL/TLS سرور را دریافت و اعتبارسنجی میکند. اگر گواهی معتبر باشد، مرورگر و سرور از طریق یک “هندشیک” (Handshake) یک ارتباط رمزگذاری شده برقرار میکنند. این رمزگذاری تضمین میکند که حتی اگر مهاجمی دادهها را رهگیری کند، قادر به خواندن یا تغییر آنها نخواهد بود.

چرا HTTPS ضروری است؟ وبسایتهایی که از HTTPS استفاده میکنند، توسط مرورگرها به عنوان “امن” شناخته میشوند و با یک نماد قفل در نوار آدرس نمایش داده میشوند. در مقابل، وبسایتهای HTTP که گواهی SSL/TLS ندارند، اغلب به عنوان “غیرایمن” علامتگذاری میشوند، که اعتماد کاربران را به شدت کاهش میدهد. این مسئله، کسبوکارها را تشویق میکند تا به سمت HTTPS حرکت کنند و امنیت ارتباطات خود را ارتقا دهند.

🚀 راهنمای گام به گام: وارد کردن گواهی SSL/TLS در MikroTik با Winbox

یکی از رایجترین روشها برای وارد کردن گواهیهای SSL/TLS در MikroTik، استفاده از رابط کاربری گرافیکی Winbox است. این روش برای اکثر کاربران راحتتر و بصریتر است.

پیشنیازها:

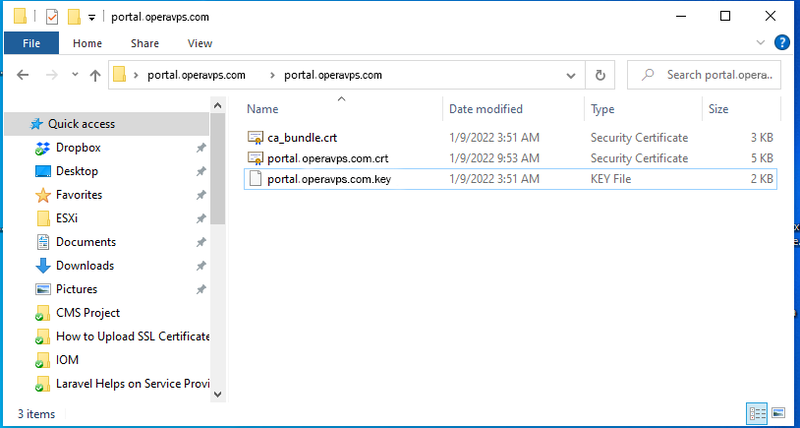

- فایلهای گواهی: شما به سه فایل اصلی نیاز دارید که معمولاً پس از خرید گواهی SSL/TLS دریافت میکنید:

- گواهی اصلی (Domain Certificate): فایلی با پسوند .crt یا .pem که برای دامنه شما صادر شده است. (مثلاً yourdomain.crt)

- کلید خصوصی (Private Key): فایلی با پسوند .key یا .pem که شما هنگام ایجاد درخواست امضای گواهی (CSR) تولید کردهاید. این فایل را باید محرمانه نگه دارید. (مثلاً yourdomain.key)

- گواهی CA Bundle/Intermediate: فایلی شامل گواهیهای میانی صادرکننده (CA) که به مرورگرها کمک میکند تا گواهی اصلی شما را تا ریشه معتبر CA ردیابی و تأیید کنند. (مثلاً ca_bundle.crt یا chain.pem)

- نرمافزار Winbox: آخرین نسخه Winbox را دانلود و به روتر MikroTik خود متصل شوید.

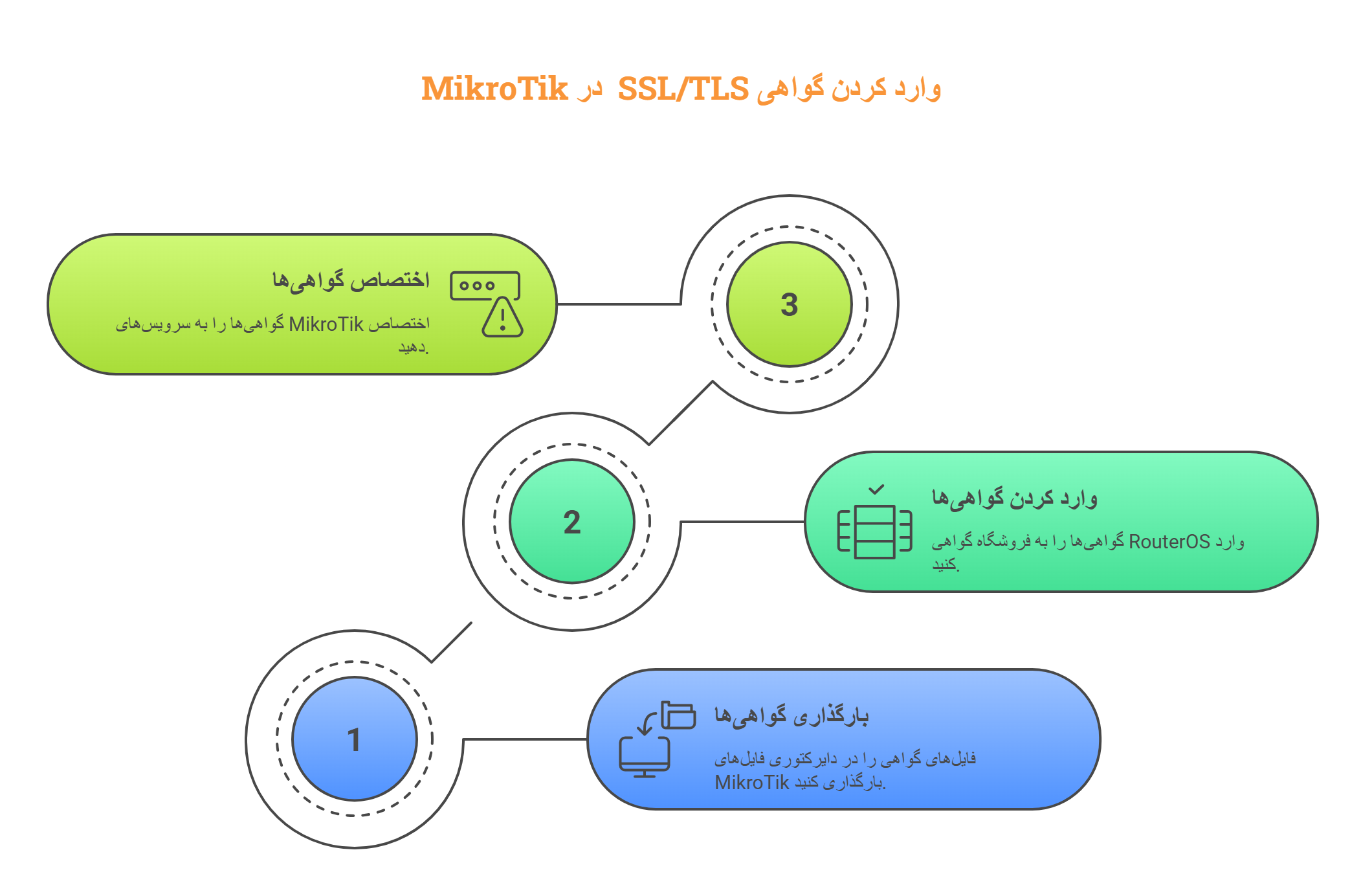

مرحله 1: بارگذاری گواهی SSL/TLS در دایرکتوری فایلهای MikroTik

RouterOS تمام فایلها را در دایرکتوری Files خود نگهداری میکند. ابتدا باید فایلهای گواهی را به این دایرکتوری منتقل کنید.

- باز کردن Winbox: Winbox را باز کرده و با دسترسی کامل به MikroTik RouterOS خود وارد شوید.

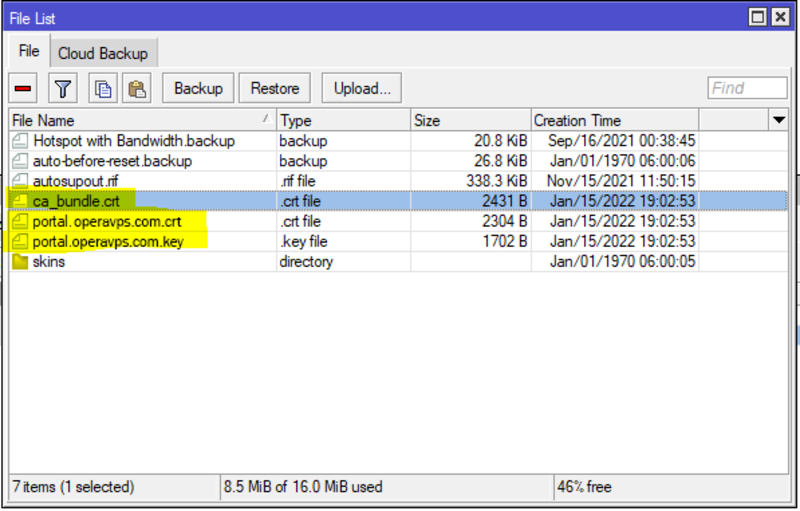

- دسترسی به File List: از منوی Winbox (سمت چپ)، گزینه Files را انتخاب کنید. یک پنجره جدید به نام File List باز خواهد شد.

- بارگذاری فایلها:

- فایلهای گواهی (.crt / .pem مربوط به دامنه)، کلید خصوصی (.key / .pem) و CA Bundle (ca_bundle.crt / chain.pem) را از کامپیوتر خود به داخل پنجره File List در Winbox بکشید و رها کنید (Drag & Drop).

- همچنین میتوانید از دکمه Upload در همین پنجره استفاده کنید.

- تأیید بارگذاری: مطمئن شوید که هر سه فایل به درستی در لیست فایلها ظاهر شدهاند.

مرحله 2: وارد کردن گواهیها در فروشگاه گواهی RouterOS

پس از بارگذاری فایلها، باید آنها را به فروشگاه گواهی RouterOS وارد کنید تا سرویسهای MikroTik بتوانند از آنها استفاده کنند.

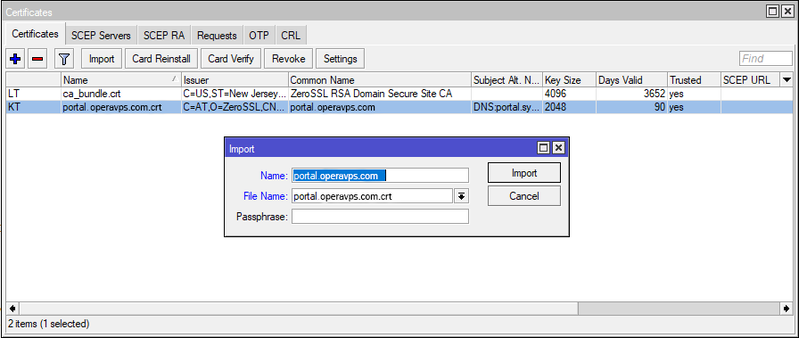

- دسترسی به Certificates: از منوی Winbox، به مسیر System > Certificates بروید. یک پنجره جدید به نام Certificate List باز خواهد شد.

- وارد کردن گواهی CA Bundle:

- روی دکمه Import کلیک کنید. پنجره Import Certificate باز میشود.

- در فیلد File Name، از منوی کشویی، فایل ca_bundle.crt (یا chain.pem) را انتخاب کنید.

- روی دکمه Import کلیک کنید.

- وارد کردن گواهی اصلی (Domain Certificate) و کلید خصوصی:

- مجدداً روی دکمه Import کلیک کنید.

- در فیلد File Name، این بار فایل گواهی اصلی خود (مثلاً yourdomain.crt) را انتخاب کنید.

- اگر کلید خصوصی شما به همراه گواهی اصلی در یک فایل نباشد یا دارای رمز عبور باشد، ممکن است نیاز به وارد کردن فایل کلید خصوصی (مثلاً yourdomain.key) و رمز عبور آن در مراحل بعدی باشد.

- MikroTik معمولاً گواهی و کلید خصوصی را به صورت جفت (Pair) وارد میکند. اگر فایل کلید خصوصی جداگانه است، آن را نیز به همین ترتیب Import کنید.

- روی دکمه Import کلیک کنید.

پس از اتمام این مرحله، در پنجره Certificate List، گواهی CA Bundle، گواهی اصلی شما و کلید خصوصی مربوطه را مشاهده خواهید کرد. گواهی اصلی شما معمولاً دارای پرچم T (Trusted) و L (Local) خواهد بود.

مرحله 3: استفاده از گواهی SSL/TLS وارد شده برای خدمات MikroTik

حالا که گواهیها وارد شدهاند، میتوانید آنها را به سرویسهای مختلف RouterOS اختصاص دهید. رایجترین کاربرد، برای دسترسی امن به Winbox و WebFig یا برای سرور HTTPS است.

- دسترسی به IP Services: از منوی Winbox، به مسیر IP > Services بروید. یک پنجره به نام IP Service List باز میشود.

- تنظیم سرویس www-ssl (برای WebFig/HTTPS):

- سرویس www-ssl را پیدا کنید و روی آن دوبار کلیک کنید. پنجره IP Service (www-ssl) باز خواهد شد.

- در فیلد Certificate، از منوی کشویی، گواهی اصلی خود (که در مرحله ۲ وارد کردهاید) را انتخاب کنید. (این نام معمولاً همان نام دامنه شماست).

- روی دکمههای Apply و سپس OK کلیک کنید.

- تنظیم سایر سرویسها (اختیاری): برای سایر سرویسهایی که نیاز به SSL/TLS دارند (مانند: API-SSL، OpenVPN، L2TP/IPsec)، میتوانید به همین ترتیب گواهی وارد شده را اختصاص دهید.

- برای دسترسی امن به Winbox از طریق SSL، سرویس winbox را ویرایش کرده و گواهی را به آن اختصاص دهید. (توجه: این قابلیت در نسخههای جدیدتر RouterOS برای Winbox مستقیم پشتیبانی میشود.)

پس از انجام این مراحل، اکنون میتوانید به صورت امن و از طریق HTTPS (مثلاً https://yourdomain.com در مرورگر) یا از طریق Winbox با استفاده از اتصال SSL، به روتر MikroTik خود دسترسی پیدا کنید.

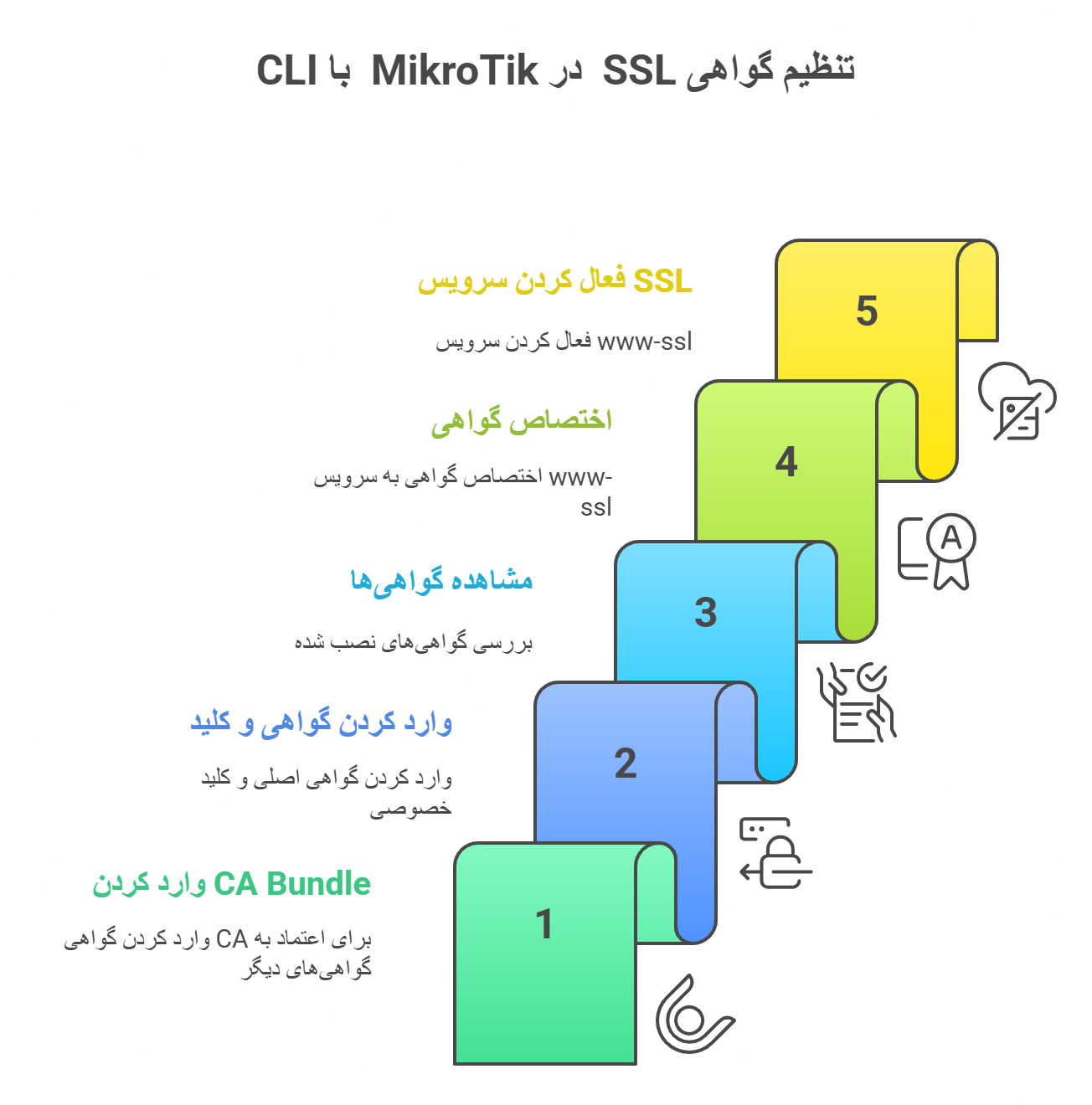

💻 راهنمای وارد کردن گواهیها با استفاده از خط فرمان (CLI)

برای مدیران شبکه که ترجیح میدهند از خط فرمان استفاده کنند، این بخش میتواند فرآیند وارد کردن گواهیها را سرعت بخشد.

پیشنیاز:

- فایلها در دایرکتوری Files: ابتدا باید فایلهای گواهی (.crt, .key, ca_bundle.crt) را به دایرکتوری /flash/ یا Files روتر خود منتقل کرده باشید. این کار را میتوانید با FTP Client یا از طریق Winbox (طبق مرحله ۱ بالا) انجام دهید.

دستورات CLI:

- وارد کردن گواهی CA Bundle:

/certificate import file-name=ca_bundle.crt - وارد کردن گواهی اصلی و کلید خصوصی: اگر گواهی و کلید خصوصی شما در دو فایل جداگانه هستند:

/certificate import file-name=yourdomain.crt / certificate import file-name=yourdomain.keyاگر کلید خصوصی شما با رمز عبور محافظت شده است، پس از اجرای دستور، از شما خواسته میشود رمز عبور را وارد کنید.

نکته: MikroTik به اندازه کافی هوشمند است که اگر گواهی و کلید خصوصی شما نام مشابهی داشته باشند (مثلاً server.crt و server.key) و هر دو در دایرکتوری /files باشند، آنها را به عنوان یک جفت وارد میکند.

- مشاهده گواهیهای وارد شده:

/certificate printاین دستور لیستی از تمامی گواهیهای نصب شده را نمایش میدهد، از جمله گواهیهایی که شما وارد کردهاید. مطمئن شوید که گواهی شما دارای پرچم T (Trusted) است.

- اختصاص گواهی به سرویس www-ssl (مثلاً برای WebFig):

/ip service set www-ssl certificate=yourdomain_certificate_name(به جای yourdomain_certificate_name، نام واقعی گواهی وارد شده خود را که در خروجی /certificate print مشاهده میکنید، وارد کنید.)

- فعال کردن سرویس www-ssl (در صورت غیرفعال بودن):

/ip service set www-ssl disabled=no

✅ نتیجهگیری: شبکهای امن و قابل اعتماد با MikroTik

در این مقاله، ما به طور جامع به بررسی اهمیت، مکانیزم و روشهای وارد کردن گواهیهای SSL/TLS در MikroTik RouterOS پرداختیم. با پیادهسازی این گامها، شما قادر خواهید بود اتصالات شبکه خود را رمزگذاری کرده و هویت سرور خود را تأیید کنید. این کار نه تنها از اطلاعات حساس در برابر نفوذهای امنیتی محافظت میکند، بلکه اعتماد کاربران را نیز جلب کرده و به شما امکان میدهد تا شبکهای با امنیت و پایداری بالا را مدیریت کنید.

ایجاد یک زیرساخت امن، یک فرآیند پیوسته است و نصب گواهی SSL/TLS یک گام اساسی در این مسیر است. با این دانش، MikroTik شما اکنون مجهز به یک لایه امنیتی قدرتمندتر برای ارتباطات آنلاین خود خواهد بود.

آیا به دنبال یک VPS میکروتیک با بالاترین استانداردهای امنیتی و قابلیت تنظیم کامل هستید؟

زویپ سرور با ارائه سرور مجازی (VPS) و اختصاصی میکروتیک در بهترین دیتاسنترهای جهان، زیرساختی مطمئن و امن برای شما فراهم میکند. با زیرساخت قوی و پینگ پایین زویپ سرور، میتوانید با خیال راحت و با اطمینان از امنیت ارتباطات خود، روتر MikroTik خود را مدیریت کنید. همین حالا به خانواده بزرگ مشتریان زویپ سرور بپیوندید و امنیت، سرعت و پایداری را تجربه کنید! (برای مشاهده پلنها و خرید لایسنس میکروتیک اصلی، به وبسایت ما مراجعه کنید:

سرورهای مجازی میکروتیک لایسنس شده و نامحدود:

سرورهای مجازی ایران زویپ سرور:

مشاهده پلنهای سرورهای مجازی خارج زویپ سرور:

[1] MikroTik Documentation. Certificates Guide.

[2] https://community.letsencrypt.org/t/ssl-certificates-on-mikrotik-routers/41717

[3] https://operavps.com/docs/import-ssl-in-mikrotik/

[4] https://forum.mikrotik.com/t/renewing-lets-encrypt-ssl-certificate/160888

[5] https://www.fydelia.net/knowledge-base/applying-an-ssl-certiificate-to-your-mikrotik-hotspot/