مقدمه

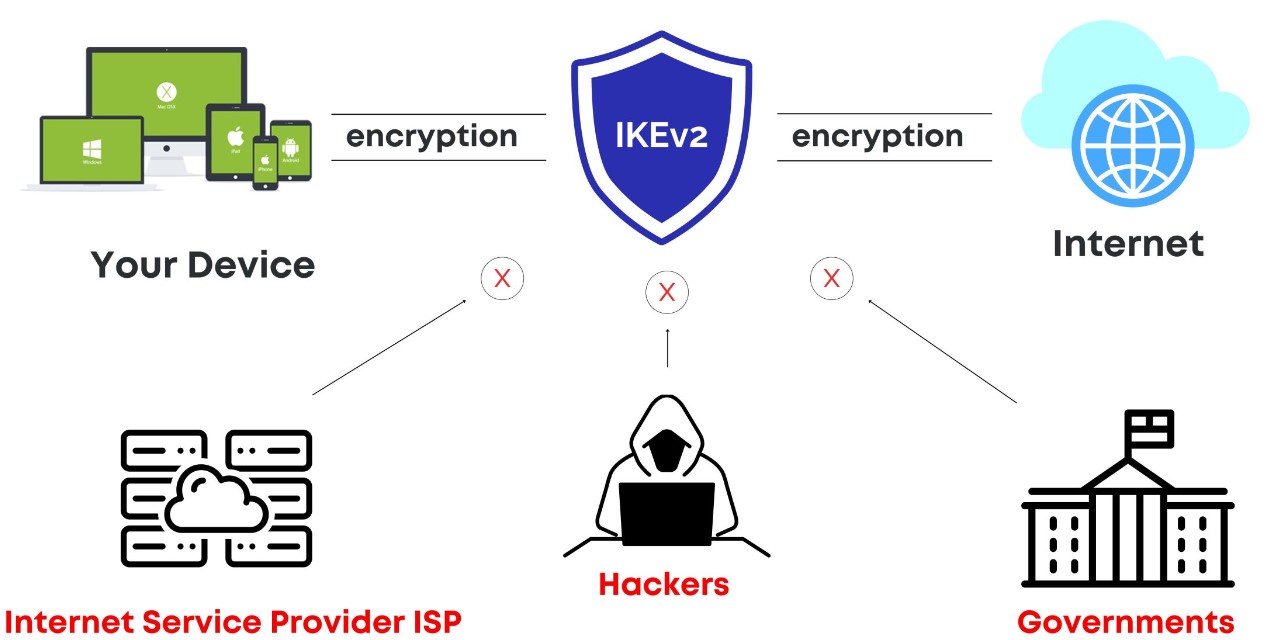

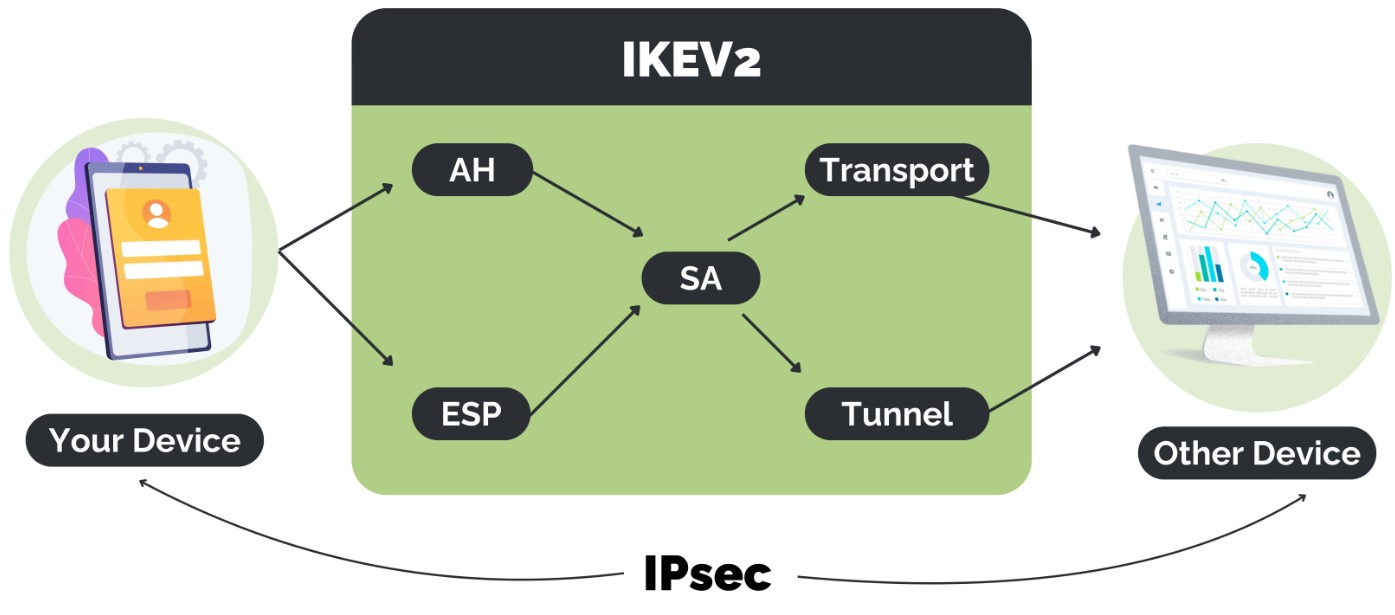

پروتکل IKEv2 (Internet Key Exchange version 2) یک پروتکل استاندارد برای مدیریت کلید و ایجاد یک ارتباط امن در شبکههای IP میباشد. این پروتکل بهطور خاص برای تاسیس و نگهداری VPN (Virtual Private Network) ها طراحی شده است و بهعنوان بخشی از مجموعه پروتکلهای IPsec (Internet Protocol Security) عمل میکند.

تاریخچه

پروتکل IKEv2 در سال 2005 توسط گروه کاری IETF (Internet Engineering Task Force) معرفی شد و بهعنوان RFC 5996 منتشر گردید. این پروتکل بهبودهایی نسبت به نسخه قبلی خود، IKEv1، ارائه میدهد و در نتیجه، کارایی و امنیت بیشتری را برای ارتباطات فراهم میآورد.

ویژگیها و مزایا IKEv2

1. امنیت بالا

- به خاطر استفاده از روشهای تأیید هویت قوی مانند گواهینامهها و پیشنیازهای مشترک (PSK).

- پشتیبانی از الگوریتمهای رمزنگاری مدرن: شامل AES و SHA-2 برای حفاظت از دادهها.

2. انعطافپذیری

- حالتهای مختلف کار: IKEv2 میتواند در حالتهای مختلفی مانند tunnel mode و transport mode عمل کند.

- پشتیبانی IKEv2 از NAT traversal (UDP encapsulation) که به کاربران این امکان را میدهد که از VPN حتی در شبکههای NAT استفاده کنند.

3. عملکرد بهتر

- کاهش تعداد پیامها: IKEv2 با کاهش تعداد پیامهای لازم برای ایجاد یک ارتباط، سرعت بیشتری دارد.

- اتصال مجدد خودکار: IKEv2/IPsec عملکرد اتصال مجدد کارآمدی را ارائه می دهد برای زمانی که اتصال VPN شما قطع شود.

ساختار پروتکل IKEv2

1. مرحله اول: تأسیس ارتباط

دو طرف (کلاینت و سرور) یک ارتباط امن را از طریق چندین پیام برقرار میکنند. این پیامها شامل تبادل اطلاعات لازم برای تأیید هویت و ایجاد کلیدهای مشترک میباشد.

2. مرحله دوم: تبادل کلید

کلیدهای رمزنگاری برای محافظت از دادهها ایجاد و تبادل میشوند. این کلیدها برای رمزنگاری و رمزگشایی اطلاعات در طول ارتباط استفاده میشوند.

3. مرحله سوم: مدیریت ارتباط

پس از تأسیس ارتباط، IKEv2 به مدیریت و حفظ آن ادامه میدهد. این شامل بازیابی ارتباطات قطع شده و بهروز رسانی کلیدها است.

کاربردهایIKEv2

- شبکههای خصوصی مجازی (VPN): IKEv2 بهطور گستردهای در پیادهسازی VPNها برای تأمین امنیت ارتباطات اینترنتی استفاده میشود.

- ارتباطات موبایل: این پروتکل بهویژه در دنیای موبایل رایج است، جایی که کاربران نیاز دارند بهطور مداوم و بیوقفه به اینترنت متصل شوند.

چالشها و محدودیتها IKEv2

- پیادهسازی پیچیده: پیادهسازی IKEv2 ممکن است برای برخی سازمانها چالشبرانگیز باشد.

- پشتیبانی محدود: در برخی از سیستمها و دستگاهها، پشتیبانی از IKEv2 ممکن است محدود باشد.

مراحل پیکربندی پروتکل IKEv2 در میکروتیک:

1. ورود به روتر میکروتیک

ابتدا باید به رابط کاربری میکروتیک (Winbox یا WebFig) وارد شوید.

2. تنظیمات IPsec

الف. ایجاد گواهینامه (Certificate)

اگر از تأیید هویت با گواهینامه استفاده میکنید:

- به مسیر System > Certificates بروید.

- بر روی Add کلیک کنید و یک گواهینامه جدید ایجاد کنید.

- پس از ایجاد، گواهینامه را امضا کنید.

ب. تنظیمات IPsec

- به مسیر IP > IPsec بروید.

در تب Proposals، یک Proposal جدید اضافه کنید:

Name: ikev2-proposal

Auth Algorithms: sha256

Encyption Algorithms: aes-256

- به تب Peers بروید و یک Peer جدید اضافه کنید:

Address: آدرس IP سرور

Port: 500

IKE Version: 2

Auth Method: pre-shared key یا certificate (بسته به روش تأیید هویت)

Secret: اگر از PSK استفاده میکنید، کلید مشترک را وارد کنید. - به تب Identities بروید و یک Identity جدید اضافه کنید:

Peer: Peer که ایجاد کردهاید را انتخاب کنید.

Auth Method: pre-shared key یا certificate

Secret: اگر از PSK استفاده میکنید، کلید مشترک را وارد کنید.

3. تنظیمات Firewall

- به مسیر IP > Firewall بروید.

- در تب Filter Rules، اطمینان حاصل کنید که ترافیک IPsec (پورتهای 500 و 4500 UDP) مجاز است.

4. تنظیمات VPN Client

اگر میخواهید میکروتیک بهعنوان کلاینت VPN عمل کند:

- به مسیر PPP > Interface بروید.

- بر روی + > IKEv2 کلیک کنید و تنظیمات زیر را وارد کنید:

-

- Name: نام دلخواه

- Connect To: آدرس IP سرور

- User: نام کاربری

- Password: رمز عبور

5. بررسی وضعیت

-

- به مسیر IP > IPsec > Active Peers بروید تا وضعیت ارتباطات را بررسی کنید.

- همچنین میتوانید در Logs بررسی کنید که آیا ارتباط بهدرستی برقرار شده است یا خیر.

نتیجهگیری

پروتکل IKEv2 با ارائه امنیت و عملکرد بالا، یک انتخاب مناسب برای ایجاد ارتباطات امن در شبکههای مختلف به شمار میرود. با توجه به ویژگیهای منحصر به فرد آن، این پروتکل بهویژه در زمینه VPNها و ارتباطات موبایل کاربرد گستردهای دارد. با این حال، نیاز به توجه به چالشها و محدودیتهای آن نیز وجود دارد.