در دنیای امروز، امنیت اطلاعات مهمترین اصل در پایداری هر کسبوکار آنلاین به شمار میرود. سازمانها، شرکتها، فروشگاههای اینترنتی و حتی کاربران خانگی که از تجهیزات شبکه استفاده میکنند، با تهدیدات پیچیدهای از سوی مهاجمان سایبری مواجهاند. یکی از محبوبترین تجهیزات شبکه در میان کاربران حرفهای و مدیران شبکه، روترهای میکروتیک (MikroTik) هستند؛ ابزاری قدرتمند، منعطف و مقرونبهصرفه، اما همانطور که قدرت بیشتری ارائه میدهد، هدف بزرگتری نیز برای نفوذگران به حساب میآید.

در این مقاله، قصد داریم یک راهنمای جامع و ۱۰۰٪ کاربردی برای افزایش امنیت سرورهای میکروتیک ارائه کنیم؛ راهنمایی که حاصل سالها تجربه در زمینه خدمات شبکه، امنیت اطلاعات و فعالیت در پروژههای بزرگ است. همچنین، در طول مقاله از منابع معتبر فارسی و اطلاعات تخصصی ارائه شده توسط وبسایت زویپ (Zoip.ir) نیز استفاده خواهیم کرد. زویپ، بهعنوان مرجعی حرفهای برای فروش سرور میکروتیک و ارائه خدمات تخصصی شبکه، همواره در مسیر ایمنسازی زیرساختهای IT در کنار شماست.

در ادامه، شما با انواع تهدیدات سایبری، راهکارهای پیشگیرانه، پیکربندی اصولی فایروال، تکنیکهای مدیریت دسترسی، تنظیمات VPN و بسیاری موارد دیگر برای تقویت امنیت سرور میکروتیک آشنا خواهید شد. اگر امنیت شبکه برایتان اهمیت دارد، این مقاله نهتنها یک مطلب آموزشی بلکه یک راهنمای نجاتبخش خواهد بود.

🔐 یادآور مهم: شما میتوانید برای تهیه سرور میکروتیک با امنیت بالا و تنظیمات پیشفرض محافظتشده، همین حالا از زویپ دیدن کنید و از خدمات مشاوره رایگان ما بهرهمند شوید.

فصل اول: شناخت تهدیدات امنیتی برای سرورهای میکروتیک

اولین گام برای تقویت امنیت هر سیستم، شناخت تهدیداتی است که ممکن است آن را هدف قرار دهند. میکروتیک به دلیل قابلیتهای گستردهاش در کنترل ترافیک، مدیریت کاربران، راهاندازی VPN، مسیریابی حرفهای و… در میان ادمینهای حرفهای بسیار محبوب است. اما این امکانات، اگر بهدرستی پیکربندی نشوند، میتوانند به دروازهای باز برای حمله هکرها تبدیل شوند.

1.1 حملات Brute Force

یکی از شایعترین حملات علیه سرورهای میکروتیک، حملات Brute Force یا رمزگشایی از طریق امتحان پسوردهای متوالی است. مهاجم، با استفاده از اسکریپتها یا ابزارهایی خاص، سعی میکند با حدس زدن مداوم نام کاربری و رمز عبور، به روتر شما دسترسی پیدا کند.

راهکار اولیه:

- استفاده از رمز عبور پیچیده (ترکیب حروف بزرگ، کوچک، اعداد و نمادها)

- فعالسازی محدودیت در تعداد تلاش برای لاگین

1.2 سوءاستفاده از پورتهای باز

یکی دیگر از راههای نفوذ، بررسی پورتهای باز میکروتیک مانند:

- Winbox (پیشفرض 8291)

- WebFig (80 یا 443)

- SSH (پیشفرض 22)

- Telnet (پیشفرض 23)

- API (8728 و 8729)

مهاجم با استفاده از ابزارهایی مانند nmap یا shodan، این پورتها را اسکن کرده و در صورت باز بودن، اقدام به نفوذ میکند.

راهکار اولیه:

- بستن تمام پورتهای غیرضروری

- محدودسازی دسترسی به پورتها تنها از طریق IPهای مجاز

- تغییر پورتهای پیشفرض به پورتهای دلخواه و غیرمتعارف

1.3 حملات Man-in-the-Middle (MITM)

در این نوع حمله، مهاجم میتواند در میانه مسیر ارتباطی میان مدیر شبکه و سرور قرار گیرد و اطلاعات تبادلشده را شنود یا تغییر دهد. این حمله زمانی موفق است که ارتباط بدون رمزنگاری برقرار شده باشد.

راهکار اولیه:

- استفاده از پروتکلهای رمزنگاریشده مانند HTTPS و SSH

- عدم استفاده از WebFig روی شبکه عمومی

- فعالسازی VPN برای اتصال ایمن به سرور میکروتیک

1.4 استفاده از نسخههای آسیبپذیر RouterOS

در بسیاری از موارد، کاربران بدون بروزرسانی نسخه سیستمعامل RouterOS، سرور را رها میکنند؛ غافل از اینکه نسخههای قدیمی دارای آسیبپذیریهایی هستند که بهصورت عمومی منتشر شدهاند.

راهکار اولیه:

- بررسی مرتب سایت رسمی میکروتیک و منابع خبری امنیتی

- آپدیت منظم RouterOS

- استفاده از سرویسهای مدیریت و بروزرسانی امن زویپ

فصل دوم: اقدامات حیاتی برای افزایش امنیت سرور میکروتیک

اکنون که با تهدیدات اصلی آشنا شدیم، زمان آن رسیده تا به سراغ گامهای عملی و مهم برای تقویت امنیت سرور میکروتیک برویم. این اقدامات، ترکیبی از اصول پایهای، تنظیمات پیشرفته و توصیههای تجربی هستند که در کنار هم، دیواری نفوذناپذیر برای زیرساخت شما ایجاد میکنند.

2.1 تغییر پورتهای پیشفرض سرویسها

مهاجمان معمولاً از اسکریپتهایی استفاده میکنند که پورتهای رایج مانند 22، 23، 80، 8291 و… را بررسی میکنند. یکی از ابتداییترین و درعینحال مؤثرترین راهکارها، تغییر پورتهای پیشفرض است:

- Winbox → از 8291 به عددی بین 20000 تا 65000

- SSH → از 22 به عددی خاص

- API → از 8728 به پورت اختصاصی

- WebFig → از 80/443 به پورت رمزگذاریشده

مسیر تغییر پورت در Winbox:

IP > Services > [سرویس موردنظر] > Port2.2 غیرفعالسازی سرویسهای غیرضروری

هر سرویسی که فعال است، یک سطح از حمله برای مهاجم محسوب میشود. اگر از سرویسهایی مانند FTP، Telnet یا API استفاده نمیکنید، بهتر است فوراً آنها را غیرفعال کنید.

پیشنهاد:

- Telnet، FTP، Web Proxy، API → غیرفعال شوند

- WebFig → تنها با HTTPS فعال باشد

- Winbox → فقط برای IP مدیر سیستم باز بماند

2.3 ایجاد کاربران با سطح دسترسی محدود

بههیچعنوان نباید همه کاربران دارای دسترسی full باشند. برای امنیت بیشتر، از سیاستهای زیر پیروی کنید:

- کاربر اصلی (admin) را حذف و کاربری با نام دلخواه بسازید

- به کاربر جدید فقط دسترسیهای موردنیاز را اختصاص دهید

- هر کاربر باید نام کاربری و رمز مخصوص خود را داشته باشد

مسیر ایجاد کاربر:

System > Users > Add2.4 فعالسازی فایروال اصولی در میکروتیک

فایروال قلب دفاعی شبکه میکروتیک است. عدم تنظیم صحیح آن، میتواند به نابودی کل ساختار امنیتی منجر شود. در ادامه، نمونهای از قوانین پایهای فایروال را بررسی میکنیم:

📌 نمونه قوانین فایروال ابتدایی:

/ip firewall filter add chain=input protocol=tcp dst-port=8291 src-address-list=!trusted action=drop comment="Block Winbox for untrusted IPs" add chain=input protocol=tcp dst-port=22 src-address-list=!trusted action=drop comment="Block SSH" add chain=input protocol=tcp dst-port=80 action=drop comment="Block HTTP" add chain=input protocol=tcp dst-port=443 action=drop comment="Block HTTPS" add chain=input connection-state=invalid action=drop comment="Drop Invalid Connections" add chain=input connection-state=established,related action=accept comment="Allow Established/Related"⛑️ اگر با فایروال میکروتیک آشنایی ندارید، پیشنهاد میشود از فایلهای آماده فایروال زویپ استفاده کنید:

🔗 دریافت فایروال آماده

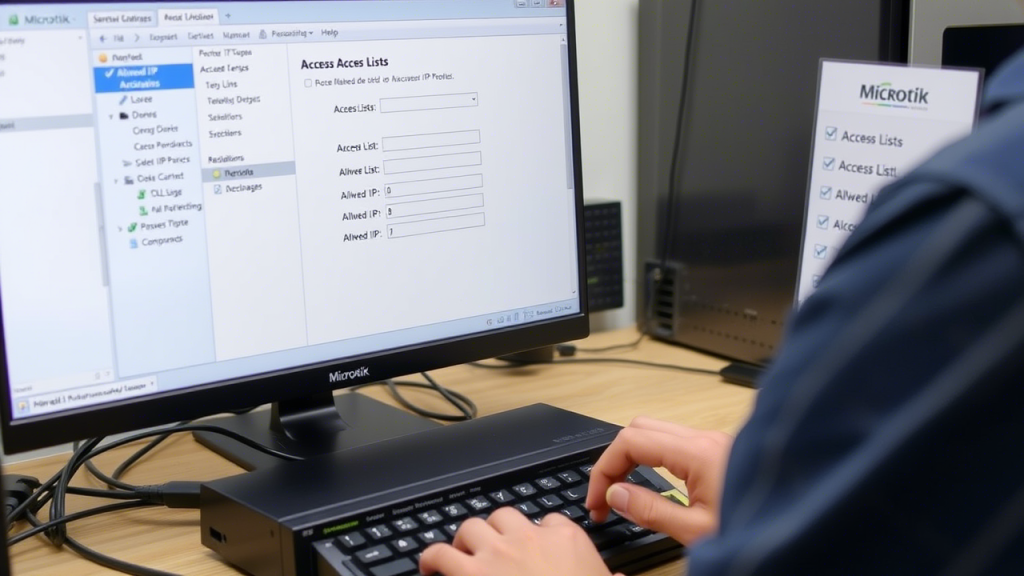

2.5 محدودسازی دسترسی با Address List

برای جلوگیری از نفوذ، بهترین روش استفاده از لیست IP مجاز است. به این صورت که فقط IPهای مشخصشده بتوانند به Winbox، SSH یا WebFig دسترسی داشته باشند.

مراحل:

- تعریف Address List:

/ip firewall address-list add address=185.100.100.1 list=trusted- اعمال در فایروال:

/ip firewall filter add chain=input src-address-list=!trusted protocol=tcp dst-port=8291 action=drop2.6 استفاده از Safe Mode هنگام اعمال تنظیمات

هر زمان که تغییرات اساسی روی فایروال، روتینگ یا مدیریت دسترسی انجام میدهید، حتماً Winbox را روی Safe Mode قرار دهید.

در صورت قطع شدن ارتباط یا اشتباه در پیکربندی، سیستم به حالت قبل بازمیگردد.

🔒 نکته حرفهای: بسیاری از سرورها بعد از تنظیم اشتباه فایروال از دسترس خارج شدهاند. Safe Mode نجاتدهنده شماست!

2.7 بکاپگیری منظم از تنظیمات امنیتی

امنیت بدون پشتیبانگیری بیمعناست. با تهیه فایل بکاپ از تنظیمات، میتوانید در صورت حمله یا خرابی سیستم، همه چیز را به حالت امن برگردانید.

دستور بکاپگیری:

/system backup save name=backup-$(/system clock get date)ارسال خودکار به ایمیل یا FTP نیز توصیه میشود.

✅ تا اینجا، بخش دوم مقاله را پشت سر گذاشتیم. شما اکنون قادر هستید با پیکربندی دقیق فایروال، تنظیم حسابهای کاربری امن و بستن سرویسهای غیرضروری، بهطرز محسوسی امنیت سرور میکروتیک خود را افزایش دهید.

در بخش بعدی، به سراغ VPN، مقابله با DDoS، تنظیمات پیشرفته اسکریپتنویسی و سیاستهای لاگگیری حرفهای خواهیم رفت.

🔗 برای آشنایی بیشتر با راهاندازی VPN امن روی سرور میکروتیک، پیشنهاد میکنم همین حالا به مقاله آموزش VPN در میکروتیک در وبسایت زویپ مراجعه کنید.

فصل چهارم: مانیتورینگ امنیتی و گزارشگیری در میکروتیک

امنیت یک امر ایستا نیست؛ بلکه فرآیندی پویا و مستمر است. حتی اگر تمام تنظیمات امنیتی را بهدرستی انجام داده باشید، بدون نظارت دقیق و ثبت گزارشها، نمیتوان از امنیت پایدار اطمینان حاصل کرد. در این فصل، به شما آموزش خواهیم داد چگونه با کمک ابزارهای درونساخت میکروتیک و برخی نرمافزارهای جانبی، وضعیت امنیتی سرور را بهصورت ۲۴ ساعته رصد کنید.

4.1 فعالسازی ثبت وقایع (Logging)

میکروتیک بهصورت پیشفرض بسیاری از رویدادها را ثبت میکند. اما برای مقاصد امنیتی، باید تنظیمات لاگ را شخصیسازی کنیم.

نمونه تنظیم ثبت ورودهای ناموفق:

/system logging add topics=account,info action=memory /system logging add topics=system,warning action=memoryمشاهده لاگها:

/log print🔍 پیشنهاد حرفهای: لاگها را به یک Remote Syslog Server ارسال کنید تا حتی در صورت نفوذ به روتر، مهاجم قادر به پاککردن لاگها نباشد.

4.2 ارسال لاگها به سرور خارجی (Syslog)

برای امنیت بیشتر و نظارت متمرکز، میتوان لاگها را به سرورهایی مانند Graylog، Splunk یا ELK Stack ارسال کرد.

مراحل:

- تعریف مقصد لاگ:

/system logging action add name=remote-logs target=remote remote=192.168.10.10- ارسال لاگها:

/system logging add topics=firewall,info action=remote-logs📌 ابزارهایی مانند Graylog قابلیت فیلتر، تحلیل و اعلان در صورت وقوع تهدید را دارند.

4.3 مانیتورینگ بلادرنگ کاربران و مصرف منابع

استفاده از دستورهای زیر به شما دید کاملی از وضعیت فعلی سیستم میدهد:

- نمایش کاربران متصل:

/interface l2tp-server print /ppp active print- مشاهده منابع سیستم:

/system resource print- بررسی حجم مصرفی اینترنت:

/ip accounting /tool graphing🔧 برای گرافهای دقیق، میتوانید از WebFig یا ابزارهایی مانند The Dude استفاده کنید.

4.4 ساخت هشدارهای امنیتی سفارشی

شما میتوانید با کمک اسکریپتها و زمانبندی، هشدارهایی برای اتفاقات خاص مانند ورودهای مشکوک یا مصرف بالای منابع تنظیم کنید.

نمونه اسکریپت برای ارسال هشدار ایمیلی:

/tool e-mail set server=smtp.yourmail.com from=alert@yourdomain.com /system script add name="alert-script" source={ /tool e-mail send to="admin@yourdomain.com" subject="Alert from MikroTik" body="High CPU usage detected!" }4.5 استفاده از هوش مصنوعی و SIEM برای امنیت پیشرفته

در سازمانها و کسبوکارهای حرفهای، برای تحلیل لاگها و تشخیص تهدیدات پیچیده، از سیستمهای SIEM و الگوریتمهای هوش مصنوعی استفاده میشود.

✅ اتصال میکروتیک به ELK Stack

✅ ارسال لاگ به Graylog

✅ تحلیل رفتار کاربران و درخواستها

✅ هشدار خودکار هنگام بروز رفتار مشکوک

🎯 اگر علاقهمند به امنیت پیشرفته هستید، بخش مشاوره امنیت زویپ آماده راهاندازی چنین سیستمهایی برای شماست:

🔗 مشاوره تخصصی امنیت میکروتیک

4.6 نمونه واقعی از حمله و تحلیل آن با لاگگیری

فرض کنیم مهاجمی قصد دارد به سرور شما از طریق پورت SSH نفوذ کند. پس از چند تلاش ناموفق، در لاگها چنین ورودیهایی ثبت میشود:

login failure for user: root from 185.111.22.33 via sshحال با یک اسکریپت میتوان این IP را بلاک کرد:

/system script add name="ban-ip" source={ :foreach logline in=[/log find message~"login failure"] do={ :local ip [/log get $logline message] :put "Detected IP: $ip" /ip firewall address-list add address=$ip list=ssh-attackers timeout=1d } }و سپس در فایروال:

/ip firewall filter add chain=input src-address-list=ssh-attackers action=drop4.7 اهمیت پایش مداوم و بازبینی امنیت

امنیت باید بهصورت یک چرخه پیوسته انجام شود:

- پیکربندی اولیه

- مشاهده لاگها و رفتارها

- تشخیص الگوهای حمله

- بروزرسانی تنظیمات

- تست امنیت و اصلاح مجدد

🔐 بسیاری از سرورها تنها با چند کلیک ساده و یک باگ کوچک بهراحتی قربانی میشوند. اگر زمان یا تخصص کافی برای مانیتورینگ و تنظیمات پیشرفته ندارید، توصیه میکنیم از سرویسهای مدیریتشده زویپ استفاده کنید:

🔗 سرویسهای حرفهای مانیتورینگ و امنیت شبکه زویپ

🟩 تا اینجا، شما با فرآیند کامل مانیتورینگ و گزارشگیری امنیتی در میکروتیک آشنا شدید. در فصل بعدی، به سراغ بروزرسانیهای امنیتی، تست نفوذ، ابزارهای جانبی و بهترین منابع برای یادگیری امنیت MikroTik خواهیم رفت.

✅ نتیجهگیری نهایی: امنیت سرور میکروتیک، راهی بیپایان اما حیاتی

در دنیای امروز، امنیت سایبری تنها یک گزینه نیست، بلکه نیازی حیاتی برای بقا و رشد کسبوکارهای آنلاین محسوب میشود. سرورهای میکروتیک بهدلیل امکانات گسترده و قیمت مناسب، در بسیاری از سازمانها و شرکتها مورد استفاده قرار میگیرند، اما همین محبوبیت، آنها را به هدف جذابی برای هکرها تبدیل کرده است.

در این مقاله جامع و تخصصی، یاد گرفتید که:

-

چگونه تنظیمات ابتدایی امنیتی را برای بستن درهای نفوذ انجام دهید

-

چگونه با استفاده از VPN و رمزنگاری ارتباطات مدیریتی، مسیر نفوذ را ایمنسازی کنید

-

چطور از فایروالهای هوشمند، address-list، و اسکریپتهای امنیتی برای مقابله با حملات DDoS و Brute Force استفاده کنید

-

چرا مانیتورینگ لاگها، اتصال به SIEM، و استفاده از هوش مصنوعی در حفظ امنیت شبکه اهمیت بالایی دارد