آیا مدیریت امنیت شبکه برای شما چالشبرانگیز است؟ آیا نگران حملات سایبری و اسکن پورت (Port Scan) هستید که ممکن است روتر MikroTik شما را هدف قرار دهند؟ محافظت از شبکه شما در برابر مهاجمان اهمییت بسزایی دارد و Port Scanning اغلب اولین قدم آنها برای کشف آسیبپذیریهاست.

خبر خوب این است که شما میتوانید با استفاده از Winbox، ابزار گرافیکی و کاربرپسند میکروتیک، به راحتی یک دفاع قدرتمند در برابر Port Scannerها ایجاد کنید. این مقاله، یک راهنمای گام به گام است که به شما آموزش میدهد چگونه با چند کلیک ساده، IPهای مهاجمان را شناسایی و مسدود کنید، با ما همراه باشید تا امنیت روتر MikroTik خود را به حداکثر برسانید و شبکهای آرام و مطمئن داشته باشید!

🕵️ Port Scan چیست و چرا باید در میکروتیک آن را مسدود کنیم؟

Port Scan یک روش رایج است که مهاجمان از آن برای شناسایی پورتهای باز و سرویسهای فعال بر روی یک سیستم (مانند روتر میکروتیک شما) استفاده میکنند. این کار به آنها اجازه میدهد تا دریچههای احتمالی نفوذ (مانند سرویسهای مدیریتی، VPN و…) را پیدا کرده و سپس حملات هدفمندتری را برنامهریزی کنند.

مسدود کردن Port Scannerها در میکروتیک به معنای ایجاد یک سیستم هوشمند است که به طور خودکار، IPهایی را که سعی در اسکن پورتهای شما دارند، شناسایی و دسترسی آنها را مسدود میکند. این مقاله یک مکانیزم دفاعی را پیادهسازی میکند که بر پایه لیستهای آدرس پویا (Dynamic Address Lists) کار میکند.

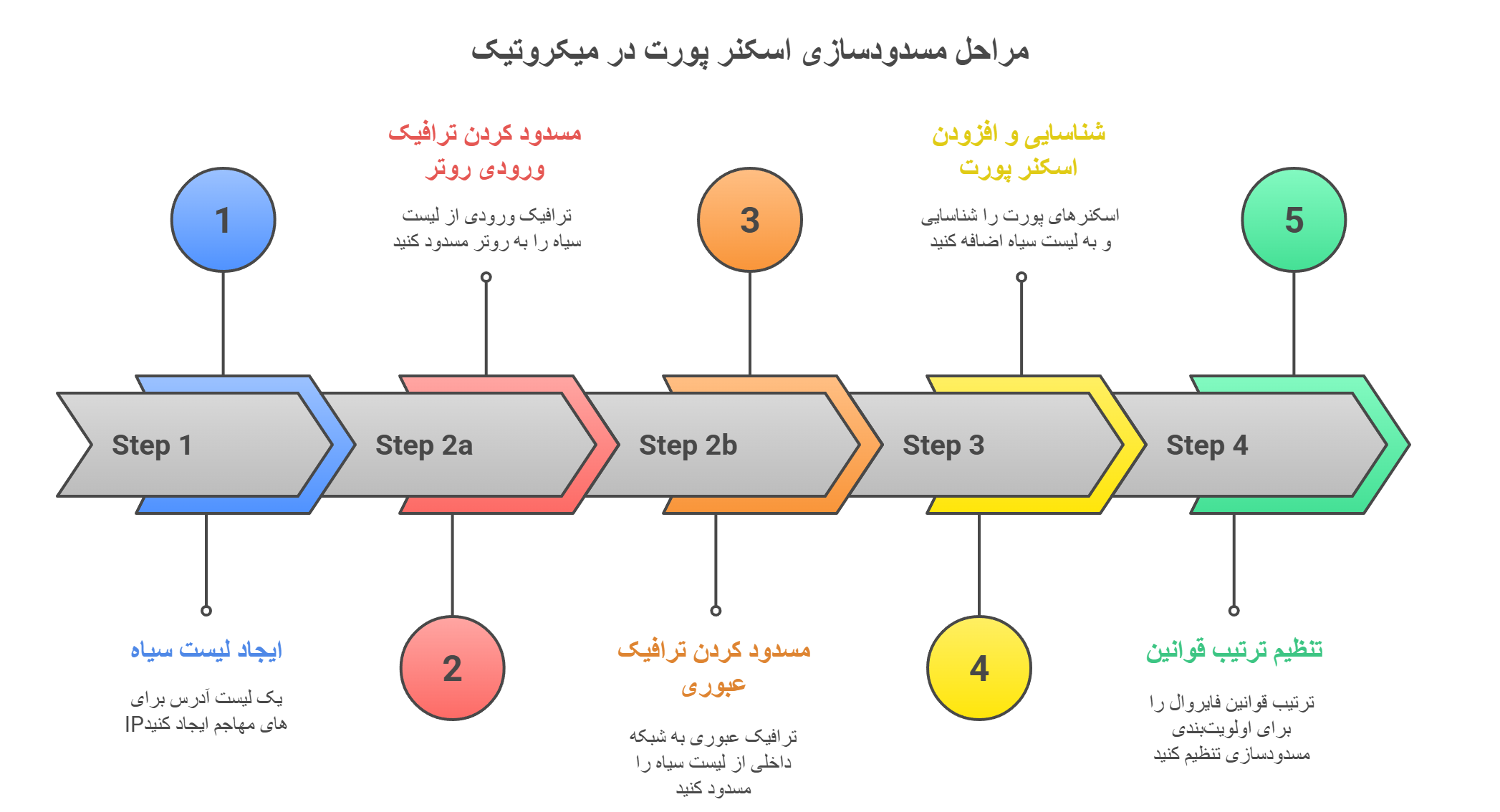

📸 راهنمای گام به گام: مسدود کردن Port Scanner در میکروتیک با Winbox

بیایید به سراغ مراحل عملی برویم. تمام مراحل زیر را به دقت دنبال کنید تا از Port Scan در میکروتیک خود جلوگیری کنید.

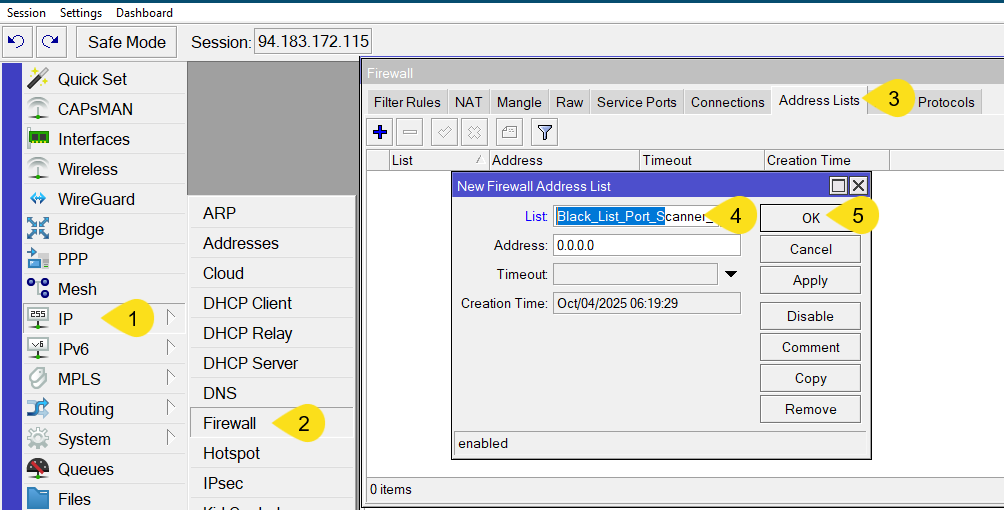

مرحله 1: ایجاد لیست سیاه (Address List) برای Port Scannerها

اولین قدم، ایجاد یک لیست آدرس است که IPهای مهاجمان به صورت خودکار در آن قرار خواهند گرفت.

- ورود به Firewall: در Winbox، به مسیر IP > Firewall بروید.

- انتخاب تب Address Lists: روی تب “Address Lists” کلیک کنید.

- افزودن لیست جدید: روی دکمه آبی رنگ “+” کلیک کنید.

- پنجره New Firewall Address List:

- List: نامی برای لیست سیاه خود انتخاب کنید. مثلاً Black_List_Port_Scanner_WAN.

- Comment: یک توضیح برای این لیست بنویسید (اختیاری).

- تأیید: روی Apply و سپس OK کلیک کنید.

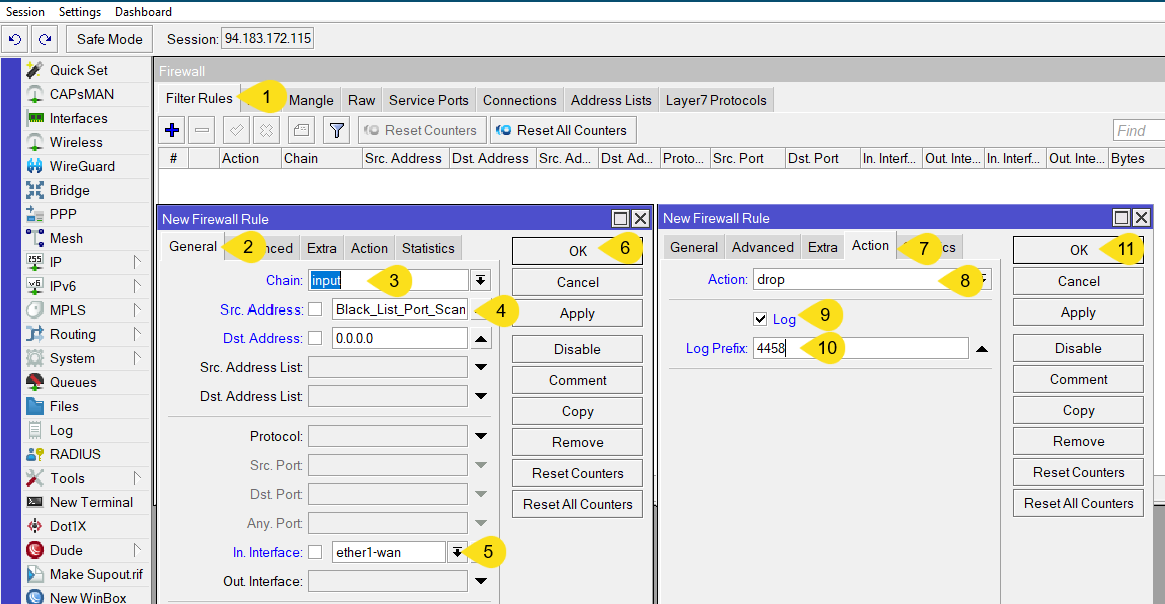

مرحله 2: ایجاد قانون مسدودسازی IPهای موجود در لیست سیاه

حالا باید دو قانون ایجاد کنیم که ترافیک ورودی از IPهای موجود در لیست سیاه را بلافاصله مسدود کند. این قوانین باید در بالاترین اولویت فایروال قرار گیرند.

الف) مسدود کردن ترافیک ورودی به خود روتر (chain=input)

- بازگشت به Filter Rules: به تب “Filter Rules” برگردید و روی دکمه “+” کلیک کنید.

- تنظیم تب General:

- Chain: input (برای ترافیک ورودی به خود روتر)

- In. Interface: اینترفیس WAN خود را انتخاب کنید.

- Src. Address List: لیستی که در مرحله ۱ ساختید، یعنی Black_List_Port_Scanner_WAN را انتخاب کنید.

- Comment: یک توضیح مناسب بنویسید مثلاً Block IPs in the Black List (Router Access).

- تنظیم تب Action:

- Action: drop را انتخاب کنید. (این بهترین گزینه برای جلوگیری از اسکن است.)

- Log: برای ثبت فعالیت در لاگ، تیک log را بزنید و یک log-prefix وارد کنید.

- تأیید: روی Apply و سپس OK کلیک کنید.

ب) مسدود کردن ترافیک عبوری به شبکه داخلی (chain=forward)

همین مراحل را تکرار کنید، با این تفاوت که این بار:

- Chain: forward را انتخاب کنید.

- بقیه تنظیمات General و Action مشابه قانون قبلی خواهد بود.

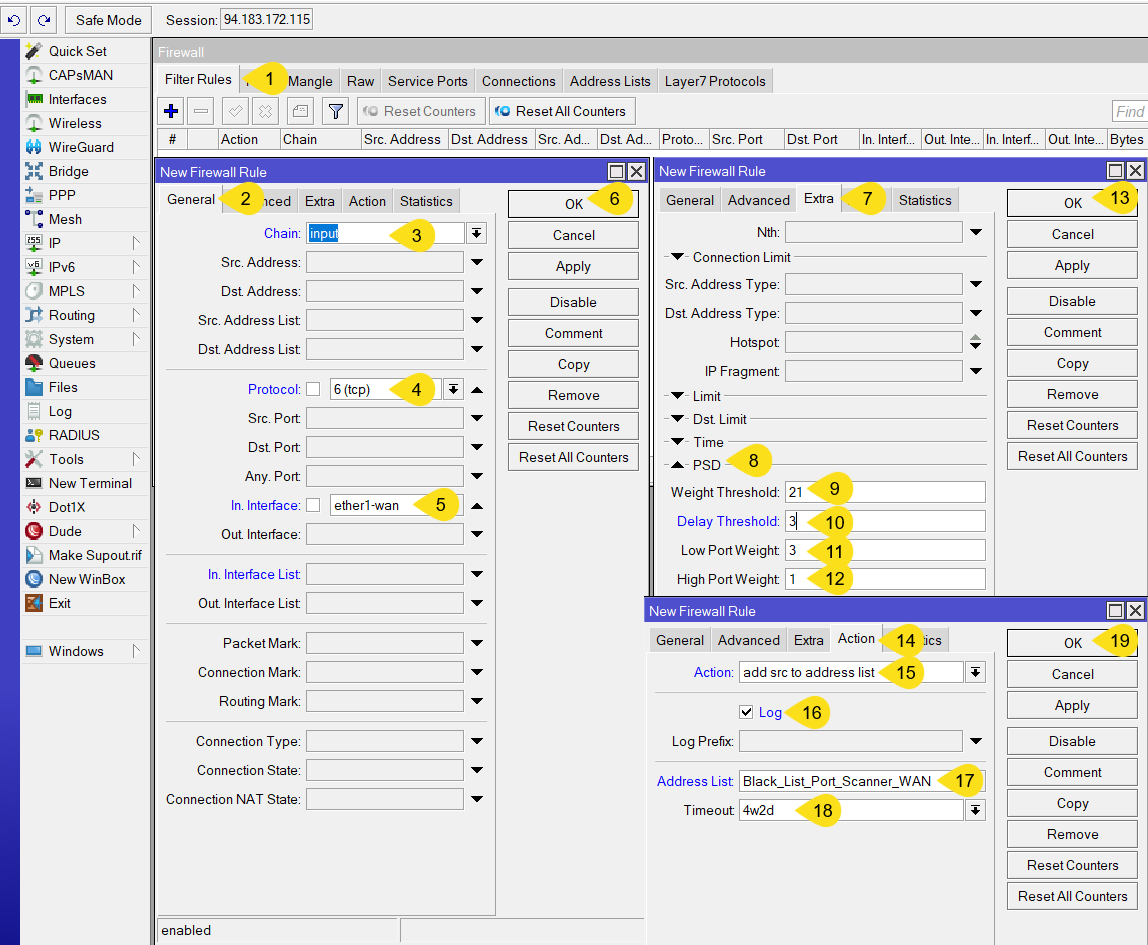

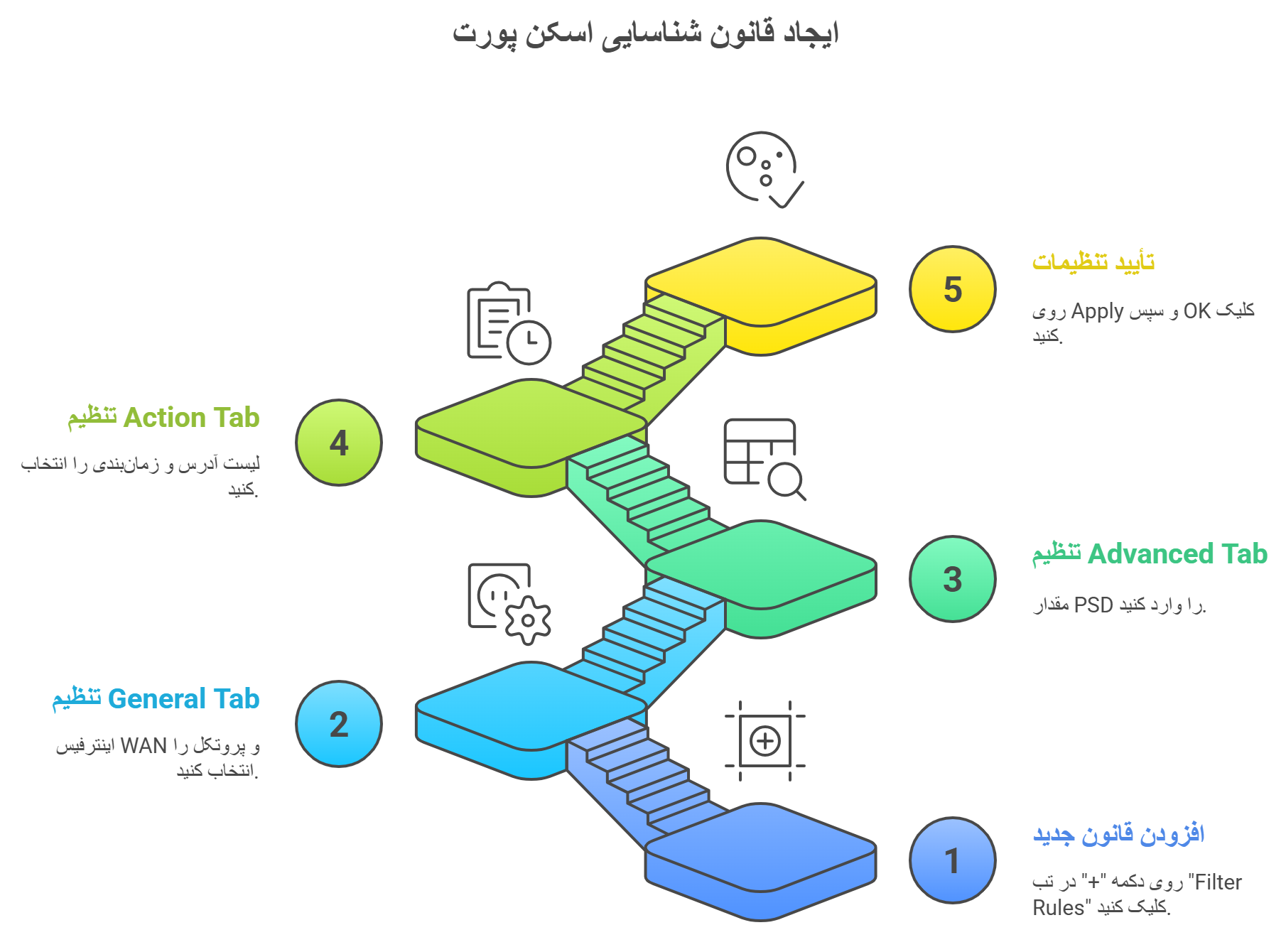

مرحله 3: ایجاد قانون شناسایی و افزودن به لیست سیاه (Port Scan Detector)

این مهمترین قانون است که مهاجمان را به طور خودکار شناسایی و به لیست سیاه اضافه میکند.

- افزودن قانون جدید: در تب “Filter Rules” روی دکمه “+” کلیک کنید.

- تنظیم تب General:

- Chain: input

- In. Interface: اینترفیس WAN خود را انتخاب کنید.

- Protocol: 6 (tcp) را انتخاب کنید.

- Comment: یک توضیح مناسب بنویسید (مثلاً Identify and Add Port Scanners to Black List).

- تنظیم تب Extra:

- PSD: مقدار 21,3,30s را وارد کنید. (این پارامتر کلیدی Port Scan Detector است.)

- تنظیم تب Action:

- Action: add src to address list را انتخاب کنید.

- Address List: لیست Black_List_Port_Scanner_WAN را انتخاب کنید.

- Timeout: زمان بلاک شدن IP را وارد کنید. مثلاً 4w2d (چهار هفته و دو روز ≈ ۳۰ روز).

- Log: تیک log را بزنید و یک log-prefix وارد کنید.

- تأیید: روی Apply و سپس OK کلیک کنید.

⚠️ مرحله 4: بررسی و تنظیم ترتیب قوانین (Rule Order)

این مرحله حیاتیترین بخش است. قوانین مسدودسازی (action=drop) باید قبل از قانون شناسایی و افزودن به لیست (action=add src to address list) قرار گیرند.

- بازگشت به Filter Rules: در تب “Filter Rules”، قوانین خود را مشاهده کنید.

- جابجایی: با کلیک و کشیدن (Drag & Drop)، قوانین action=drop (قوانین مرحله ۲) را به بالاترین قسمت لیست (نزدیک به بالا) منتقل کنید.

- جایگاه نهایی: قانون Port Scan Detector (قانون مرحله ۳) باید پس از قوانین drop و قبل از قوانین کلیتر فایروال (مانند قوانین Drop کلی یا Accept) قرار گیرد.

🚀 چه کاری بعد از مسدود کردن اسکنر پورت انجام دهیم؟ (بررسی نهایی)

پس از اعمال و تنظیم ترتیب قوانین:

- مانیتورینگ: به مسیر System > Log بروید. اگر حملهای انجام شود، لاگهایی با پیشوندهایی که تعیین کردهاید (مثلاً Port_Scanner_Detected_WAN) مشاهده خواهید کرد.

- بررسی IPهای بلاک شده: به تب IP > Firewall > Address Lists بروید. در لیست Black_List_Port_Scanner_WAN، IPهای بلاک شده را مشاهده خواهید کرد که هر کدام یک پرچم D (Dynamic) دارند.

- رفع بلاک اشتباهی: اگر یک IP قانونی به اشتباه بلاک شد، میتوانید آن را از لیست “Address Lists” حذف کنید.

نتیجهگیری: امنیت پایدار شبکه با کنترل بصری (Winbox)

در مقاله همراه هم یک مکانیزم دفاعی هوشمند و پویا برای مسدودسازی Port Scanner در میکروتیک خود با استفاده از محیط گرافیکی Winbox پیادهسازی کردید. این تنظیمات، روتر شما را در برابر بسیاری از حملات اولیه سایبری مقاوم میسازد.

آیا به دنبال یک VPS میکروتیک با امنیت بالا و قابلیت مدیریت کامل هستید؟

زویپ سرور با ارائه سرور مجازی (VPS) و اختصاصی میکروتیک در بهترین دیتاسنترهای جهان، زیرساختی مطمئن و امن برای شما فراهم میکند. با زیرساخت قوی و پینگ پایین زویپ سرور، میتوانید با خیال راحت و با سرعت بالا، روتر میکروتیک خود را مدیریت و ایمنسازی کنید. همین حالا به خانواده بزرگ مشتریان زویپ سرور بپیوندید و امنیت و سرعت را تجربه کنید! (برای مشاهده پلنها و خرید لایسنس میکروتیک اصلی، به وبسایت ما مراجعه کنید:

سرورهای مجازی میکروتیک لایسنس شده و نامحدود:

سرورهای مجازی ایران زویپ سرور:

مشاهده پلنهای سرورهای مجازی خارج زویپ سرور:

🧐 پرسشهای متداول (FAQ)

کشاورز

سلام ما عموما مشکل در پورت اسکن بعد میکروتیک داریم با این چکار کنیم؟

زویپ سرور

سلام برای حل مشکل خود شما میتوانید این مقاله را مطالعه کنید https://zoip.ir/how-to-prevent-abuse-on-ubuntu-and-mikrotik/