تصور کنید هر روز صبح باید شماره تلفن ده رقمی تمام دوستان و همکارانتان را حفظ میکردید تا بتوانید با آنها تماس بگیرید. دنیای اینترنت اولیه دقیقاً همینطور بود! برای دسترسی به یک وبسایت، باید یک آدرس عددی طولانی (مثل 203.0.113.45) را به یاد میسپردید. مثل یک کابوس است!!! اینجاست که DNS (Domain Name System) وارد صحنه شد و تاریخ اینترنت را تغییر داد.

DNS نه فقط یک سرویس، بلکه ستون فقرات نامگذاری و مترجم ضروری دنیای دیجیتال است. این سیستم خارقالعاده، نامهای دامنه خوانا برای انسان (مثل zoip.ir) را به آدرسهای عددی IP (که برای کامپیوترها قابل فهم است) تبدیل میکند. بدون DNS، مرورگر شما صرفاً یک ابزار زیبا و بیمصرف خواهد بود.

در این مقاله، ما به سفری هیجانانگیز به درون این سیستم حیاتی خواهیم رفت. شما یاد خواهید گرفت که: درخواست شما دقیقاً چه مسیری را طی میکند، چرا سرعت DNS بر عملکرد سرور شما تأثیر میگذارد و چگونه از آن در برابر حملات سایبری دفاع کنید. هدف ما این است که نه تنها DNS را درک کنید، بلکه آن را حرفه ای مدیریت کنید.

فهرست مطالب

Toggle🛠پیشنیازها و اجزای فنی DNS: آشنایی با بازیگران اصلی

قبل از شروع سفر، باید بازیگران اصلی این نمایش حیاتی را بشناسیم. درک این اجزا، به شما کمک میکند تا مدیریت دامنه و سرور خود را با دید بازتری انجام دهید.

۱. چهار عنصر اصلی در فرآیند جستجو

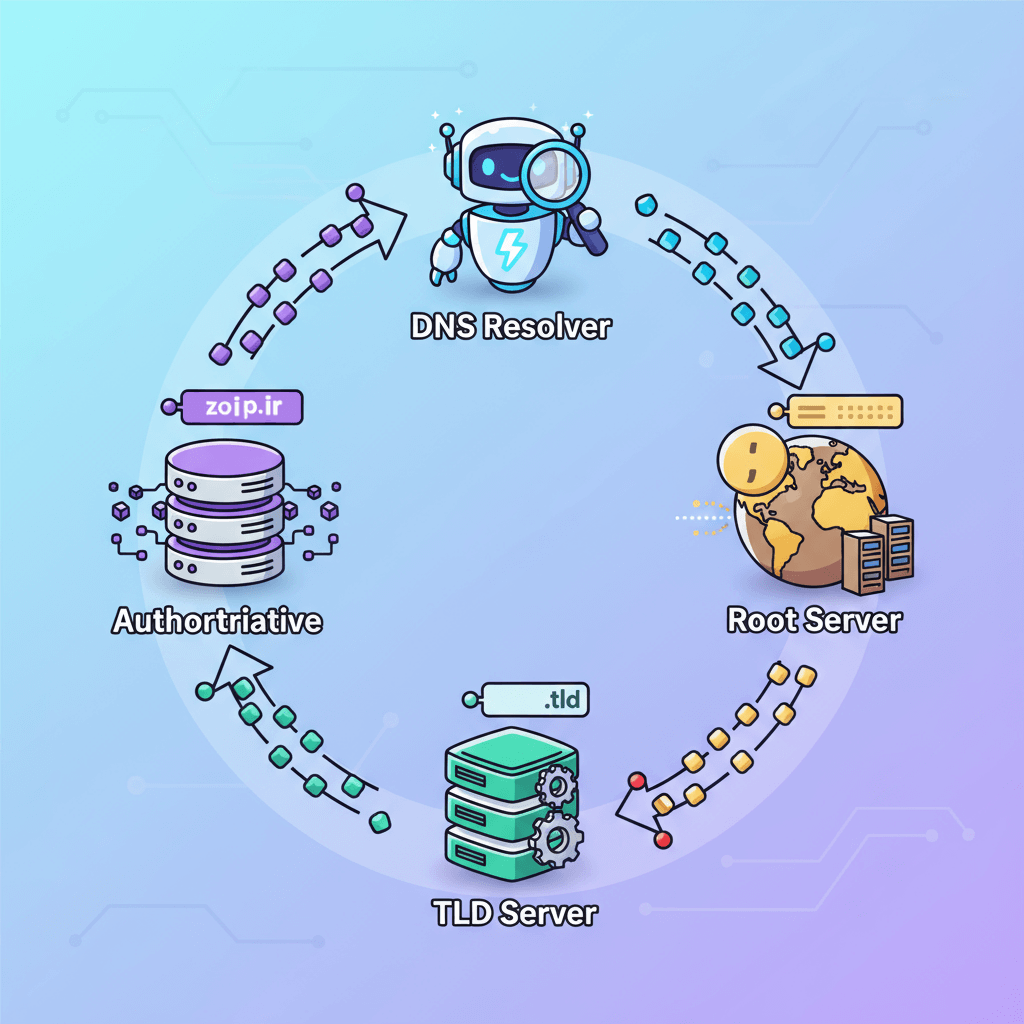

- DNS Resolver (Recursive Resolver): همانند منشیِ شما عمل میکند. اولین مقصد درخواست کاربر است و وظیفه دارد به جای کاربر، تمام مسیر را جستجو کرده و پاسخ نهایی (آدرس IP) را پیدا کند. (مانند سرورهای 8.8.8.8 یا 1.1.1.1).

- Root Name Server: نقطه آغازین جستجو. این سرورها با نماد نقطه (.) شناخته میشوند و آدرس سرورهای TLD را به Resolver میدهند. ۱۳ مجموعه اصلی Root Server در سراسر جهان وجود دارد.

- TLD Name Server (Top-Level Domain): مسئول نگهداری اطلاعات تمامی دامنههای سطح بالا (مانند .ir، .com، .org). این سرور، آدرس سرور نهایی (Authoritative) دامنه شما را میداند.

- Authoritative Name Server: خانه نهایی اطلاعات. این سرور (یا سرورهایی که شما برای دامنهتان تنظیم میکنید) شامل تمام رکوردهای DNS برای دامنه خاص شما (مثلاً zoip.ir) است و پاسخ نهایی (IP) را ارائه میدهد.

فلوچارت تعاملی، چهار جزء اصلی سیستم DNS (Resolver، Root Server، TLD Server و Authoritative Server) بهصورت یک چرخه پیوسته که مسیر جستجوی آدرس IP را از درخواست کاربر تا پاسخ نهایی نشان میدهد

۲. اجزای حیاتی DNS Zone: زبانِ سرور شما

رکوردها خطوط اطلاعاتی هستند که دادههای خاصی را در مورد نام دامنه ذخیره میکنند:

| نوع رکورد | کاربرد فنی و اهمیت |

| A / AAAA | 🚀 نگاشت نام دامنه به IP آدرس (A برای IPv4 و AAAA برای IPv6). حیاتیترین رکورد برای دسترسی به وبسایت شما است. |

| CNAME | 💡 ایجاد نام مستعار (Alias) برای دامنهای دیگر. برای زیردامنهها یا سرویسهایی که IP متغیر دارند، عالی است. |

| MX | 📧 Mail Exchanger؛ مشخص میکند کدام سرور، مسئول دریافت ایمیلهای دامنهی شما است. برای سرویس ایمیل ضروری است. |

| NS | 🛠 Name Server؛ نام سرورهایی که برای این Zone اختیار کامل دارند و مسئول پاسخگویی به درخواستهای DNS برای دامنهی شما هستند. |

| SOA | ⚙️ Start of Authority؛ حاوی اطلاعات مدیریتی و نگهداری اصلی Zone (مانند شماره سریال Zone، ایمیل مدیر و زمانهای انقضا/بازخوانی). |

| TTL (Time to Live) | ⏳ زمان عمر کش؛ تعیین میکند که DNS Resolver پاسخ را چند ثانیه در کش خود نگه دارد. تنظیم نادرست TTL میتواند بهروزرسانیهای شما را مختل کند. |

| PTR | 🖥 رکورد Pointer برای جستجوی معکوس (Reverse Lookup) استفاده میشود، به طوری که آدرس IP را به نام دامنه متصل میکند (مهم برای اعتبار سرورهای ایمیل). |

۳. اهمیت DNSSEC: محافظت از اصالت داده

DNSSEC (DNS Security Extensions) شبیه به امضای دیجیتال برای دادههای DNS است. DNS سنتی فاقد تأیید اعتبار بود و در برابر حملاتی مانند Cache Poisoning آسیبپذیر بود. DNSSEC تضمین میکند که پاسخ دریافتی Resolver واقعی و تغییرنایافته است. اگر امنیت وبسایت یا سرور شما مهم است، DNSSEC یک ضرورت است، نه یک انتخاب.

🚀 مراحل جستجوی DNS:

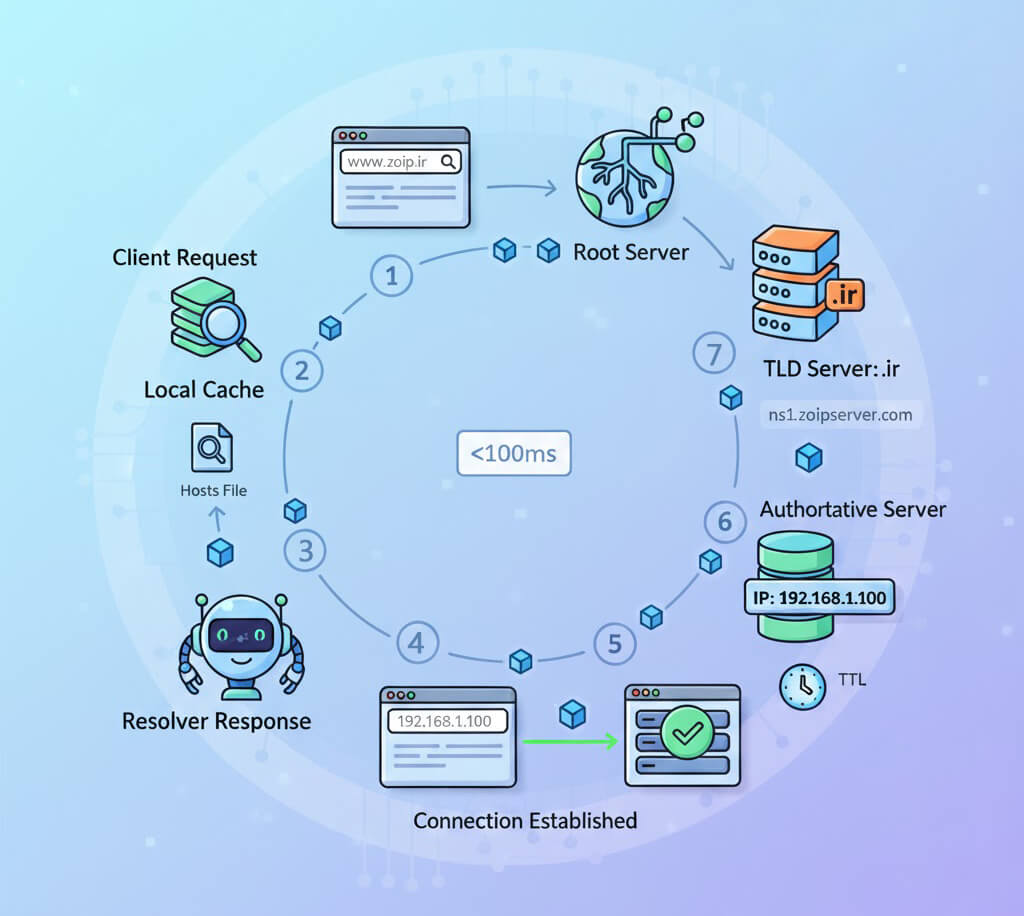

بیایید سفر شگفتانگیز درخواست www.zoip.ir را از لحظه فشردن Enter تا بارگذاری صفحه دنبال کنیم. این فرآیند اغلب زیر ۱۰۰ میلیثانیه طول میکشد!

۱. 🖥 آغاز از کلاینت: مرورگر، میزبان و Resolver محلی

هنگامی که شما آدرس را وارد میکنید:

- بررسی کش مرورگر: مرورگر (مثل کروم یا فایرفاکس) ابتدا کش خود را جستجو میکند. اگر IP را قبلاً ذخیره کرده باشد، سفر در همینجا تمام میشود. (نجات زمان!)

- بررسی فایل Hosts: اگر مرورگر موفق نبود، سیستمعامل شما فایل Hosts را چک میکند (یک فایل متنی ساده که نگاشت نام به IP را انجام میدهد).

- ارسال به Resolver (ISP/عمومی): اگر IP محلی نبود، درخواست (که از نوع بازگشتی است) به DNS Resolver تعریفشده شما (معمولاً در دیتاسنتر ISP یا یک سرویس عمومی مانند زویپ سرور) ارسال میشود.

۲. 🌐 مواجهه با Root Server: کجای دنیا شروع کنم؟

- Resolver به Root DNS Server میرسد: Resolver درخواست را به یکی از Root Server ها (که آدرسشان در آن به صورت سختافزاری ذخیره شده) ارسال میکند.

- پاسخ Root: Root Server نمیداند zoip.ir کجاست، اما میداند که کدام سرور مسئول دامنههای .ir است. پس آدرس TLD Server مربوط به .ir را برای Resolver میفرستد. 💡 استعاره: Root Server به شما میگوید: “به بخش ‘ایران’ در دفترچه تلفن مراجعه کن.”

۳. 🏆 TLD Server: جستجوی تخصصی دامنه سطح بالا

- Resolver به TLDServer میرود: Resolver این بار درخواست را به TLD Server

.ir - پاسخ TLD: TLD Server میداند که کدام Authoritative Name Server برای zoip.ir تعریف شده است. (این همان سرورهایی است که شما هنگام خرید دامنه ثبت میکنید: مثلاً ns1.zoipserver.com). آدرس Authoritative Server را به Resolver میدهد.

۴. 🥇 Authoritative Server: یافتن آدرس IP نهایی

- Resolver به Authoritative Server میرسد: Resolver حالا با سرور نهایی (Authoritative) که تمام رکوردهای zoip.ir در آن است، ارتباط برقرار میکند.

- پاسخ نهایی و کش شدن: Authoritative Server، رکورد A مربوط به www.zoip.ir را پیدا کرده و آدرس IP دقیق سرور شما را به Resolver میدهد. Resolver این آدرس را بلافاصله برای مدت زمان TTL کش میکند.

۵. 🎯 اتمام فرآیند و برقراری ارتباط

Resolver آدرس IP را به مرورگر کاربر ارسال میکند. مرورگر بلافاصله اتصال TCP/IP را با آن IP برقرار کرده و درخواست محتوا را ارسال میکند تا صفحه لود شود.

مراحل اصلی جستجوی DNS از درخواست مرورگر، کش، سرورها تا اتصال نهایی

⚠️ نکات امنیتی، کارایی و دغدغههای سرورداران

شما به عنوان صاحب سرور مجازی یا هاست، باید به جزئیات DNS توجه ویژه داشته باشید تا uptime و امنیت خود را به حداکثر برسانید.

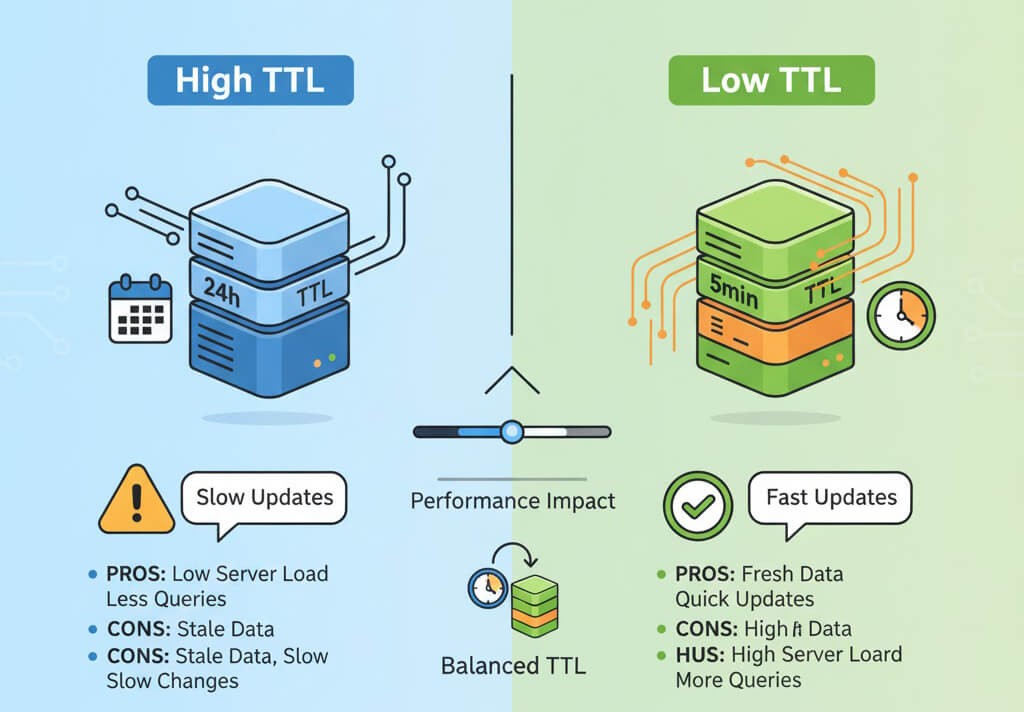

1. 🔻فاجعه TTL پایین: چه زمانی تغییرات بهموقع نیست؟

زمان TTL (Time to Live) پارامتری حیاتی است.

- TTL بالا (مثلاً ۸۶۴۰۰ ثانیه / ۲۴ ساعت): مزیت: کاهش شدید بار روی Authoritative Server و کاهش زمان حل نام برای کاربران تکراری. عیب: اگر نیاز به تغییر IP داشته باشید (مثلاً در زمان تعویض سرور یا حمله DDoS)، بهروزرسانی برای کاربران تا ۲۴ ساعت طول میکشد!

⛔️

🛠 نکته کارشناسی: هنگام جابهجایی سرور، TTL را به ۶۰ ثانیه کاهش دهید. پس از تکمیل جابهجایی و تأیید عملکرد، آن را به حالت نرمال (مثلاً ۳۶۰۰) برگردانید. این یک فراخوان به اقدام کوچک است! همین حالا TTL دامنهی خود را برای روز مبادا بررسی کنید!

مقایسه دو طرفه تنظیمات TTL: چپ (TTL بالا: ۲۴ ساعت) با بار کم اما بهروزرسانی کند، راست (TTL پایین: ۵ دقیقه) با بار زیاد اما بهروزرسانی سریع

🖥 برای نمونه: یه کاربران زویپ سرور، سرعت لود صفحاتش تو ساعات شلوغی به زیر ۱ مگابیت افتاده بود (پهنای باند ۲۰ مگابیت). DNS ISPش تأخیر ۵۰۰ms داشت.

راهحل: با راهنمایی زویپ سرور، DNS کشینگ فعال شد (۸.۸.۸.۸ و ۱.۱.۱.۱)، Cache Size به ۴۰۰۰ KiB، و DHCP به IP روتر (۱۹۲.۱۶۸.۸۸.۱) تنظیم شد.

نتیجه: تأخیر به ۵۰ms رسید و سرعت لود به ۱۵ مگابیت بهبود یافت.

نکته: DNS کشینگ تأخیر رو کم میکنه و وابستگی به ISP رو کاهش میده.

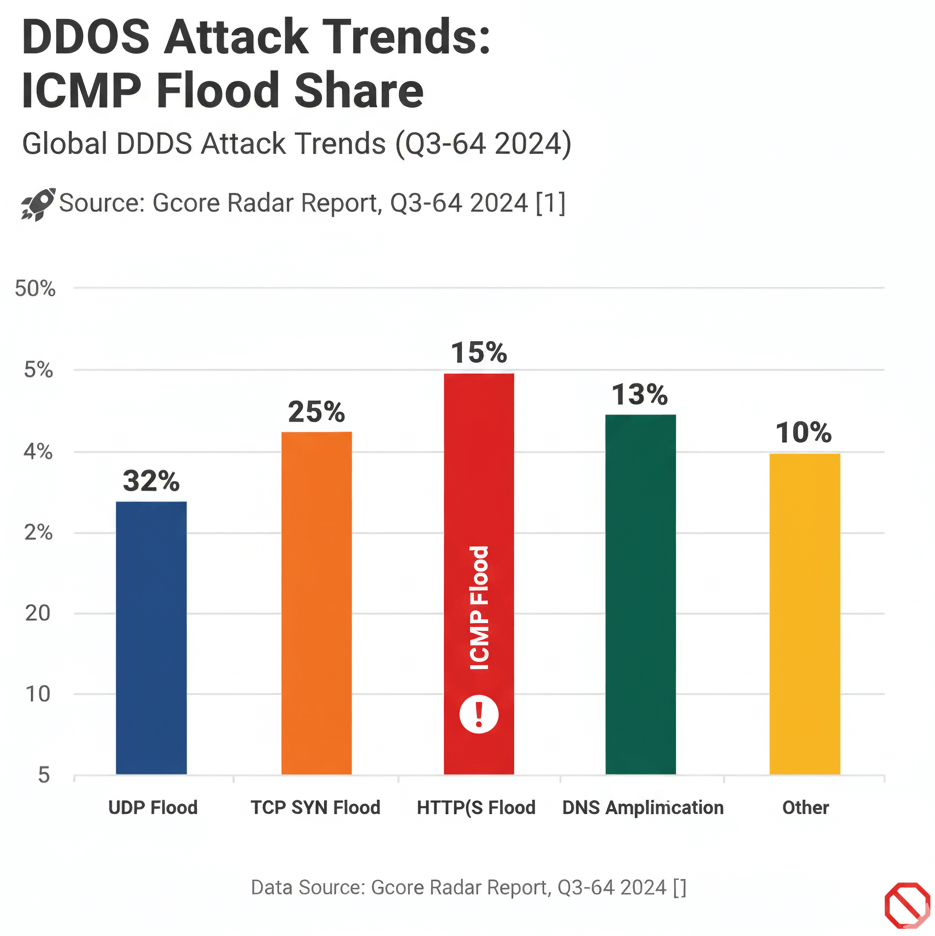

2. 🔒 تهدیدات امنیتی DNS: از Cache Poisoning تا DDoS

DNS یکی از اصلیترین اهداف حملات است:

- DNS Cache Poisoning: مهاجم با وارد کردن اطلاعات غلط (IP آدرس مخرب) به کش DNS Resolver، کاربران را به سایت جعلی یا فیشینگ هدایت میکند. DNSSEC تنها راهکار مؤثر برای مقابله با این تهدید است.

- DNS Flood DDoS: 💣 مهاجم با ارسال حجم عظیمی از درخواستهای DNS به سرورهای Authoritative، منابع سرور را اشغال کرده و آن را از دسترس خارج میکند.

- DNS Amplification: یک نوع DDoS که مهاجم درخواستهای کوچک را جعل (Spoof) کرده و پاسخهای بسیار بزرگ را به سمت هدف (سرور شما) هدایت میکند.

نمودار سهم انواع حملات سایبری در سال ۲۰۲۴ حملات مبتنی بر DNS (قرمز) با 15% سهم، بزرگترین تهدید را نشان میدهند.

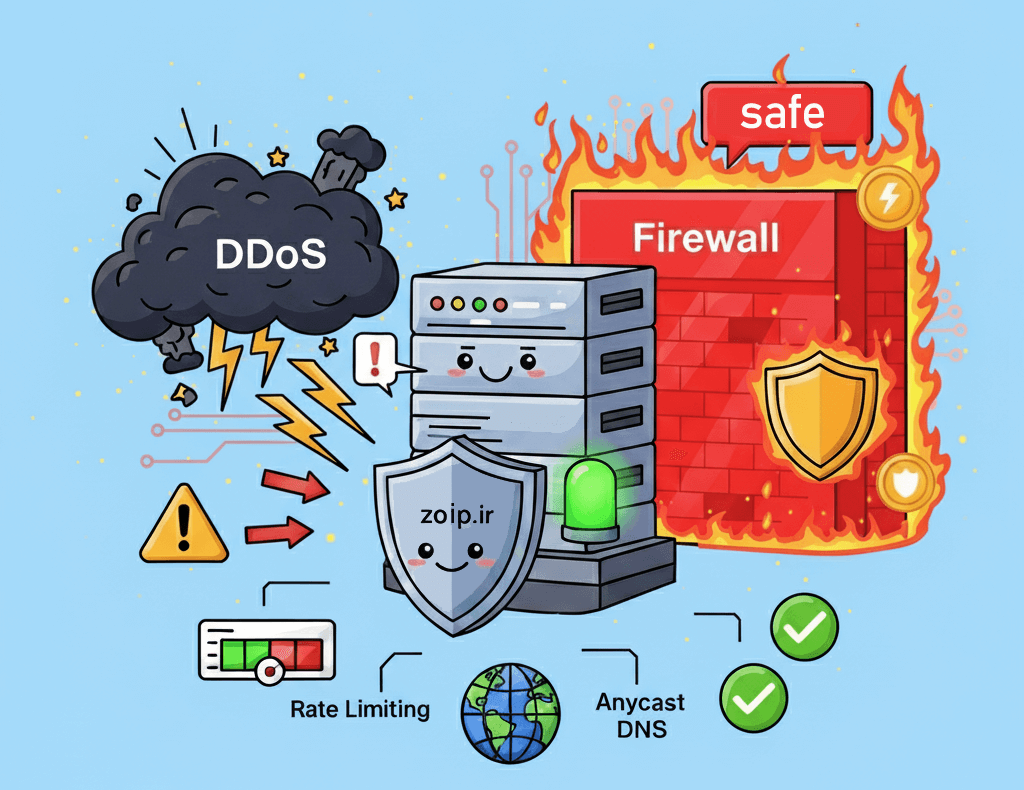

🖥 برای نمونه: مهندسان زویپ سرور اخیراً با یک مورد جدی DNS Amplification در یکی از سرویسهای سرور مجازی ایران NVMe روبرو بودند.

- مشکل: یک مشتری خدمات مالی (FinTech) با هجوم بیش از ۳۵ گیگابیت بر ثانیه ترافیک DDoS از نوع DNS/NTP Amplification روبرو شد. سرور به دلیل اشباع پورت شبکه در دیتاسنتر خارج شد.

- راهحل زویپ سرور: با فعالسازی خودکار سرویس Global Anycast DNS و پیکربندی Rate Limiting در فایروال لبه، ترافیک حمله به چندین سرور در نقاط مختلف جغرافیایی توزیع شد و درخواستهای مخرب و غیرمعمول (که از پورت UDP 53 میآمدند) محدود شدند.

🏆

مکانیزم دفاعی زویپ سرور در برابر حملات DDoS توسط سپر محافظت، Firewall، Rate Limiting و Anycast DNS و …

⚙️ عیبیابی خطاهای متداول DNS (Troubleshooting)

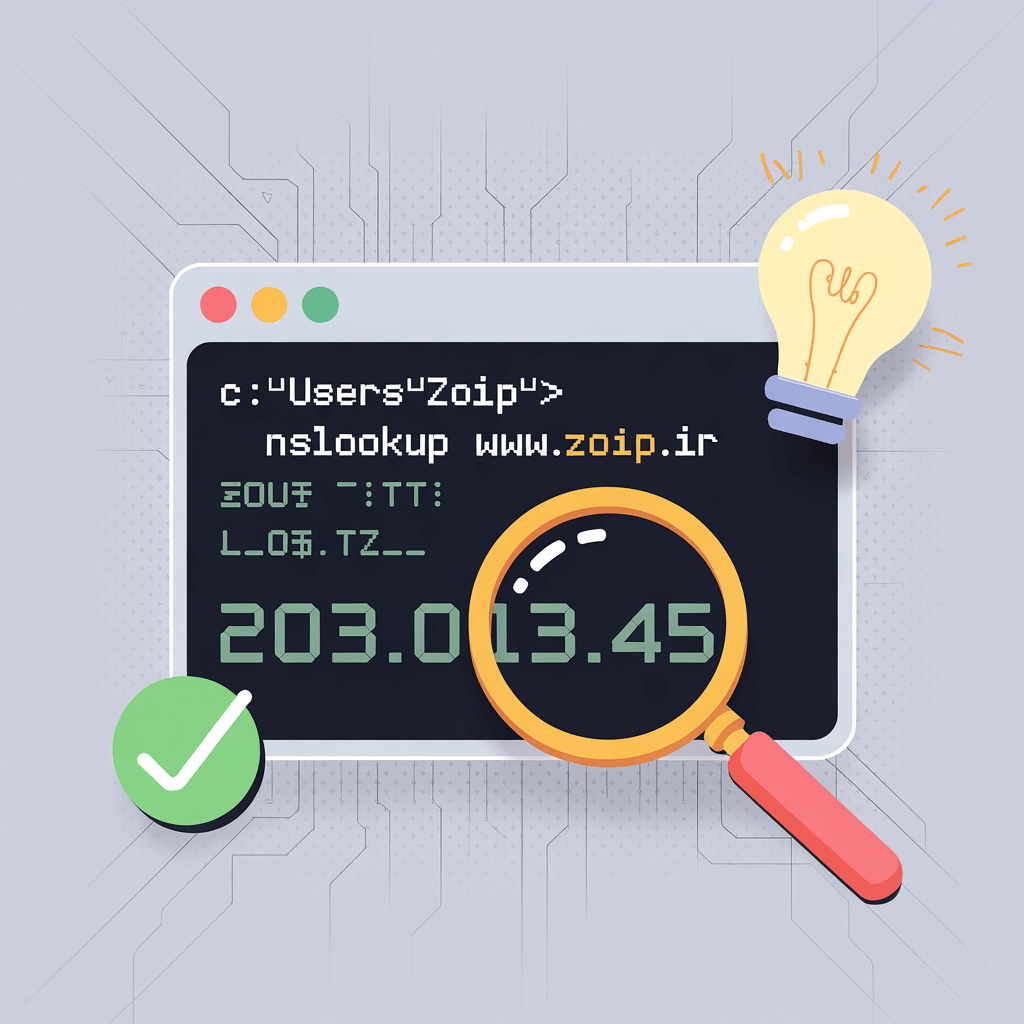

وقتی وبسایت شما لود نمیشود و خطاهای DNS میبینید، وقت عیبیابی است:

| خطا/مشکل | مفهوم و علت احتمالی | راهکار عیبیابی |

| Server Not Found | مرورگر نتوانسته آدرس IP را پیدا کند. (Error Code: NXDOMAIN) | 🛠 اولین قدم: ابزار nslookup یا dig را برای بررسی IP فعلی دامنهتان اجرا کنید. بررسی کنید که آیا رکورد A درست ثبت شده است یا خیر. |

| DNS_PROBE_FINISHED_NXDOMAIN | درخواست حل نام دامنه ناموفق بود. | 🛠 تنظیمات Resolver: DNS Resolver محلی (در تنظیمات کارت شبکه یا روتر) را به یک سرور عمومی معتبر (8.8.8.8) تغییر دهید. |

| طولانی شدن زمان لود (High Latency) | زمان زیادی طول میکشد تا IP پیدا شود. | 🛠 بررسی TTL: مطمئن شوید TTL دامنهی شما بیش از حد بالا نیست. 🚀 استفاده از DNS Resolver نزدیکتر (مانند سرویسهای DNS ایران) میتواند Latency را کاهش دهد. |

| “www” کار میکند اما “بدون www” نه | رکورد A یا CNAME برای نام دامنه بدون www (Root Domain) ثبت نشده است. | 🛠 رکورد A یا CNAME را برای @ یا دامنهی ریشه ثبت کنید. |

تصویر گامبهگام فرآیند عیبیابی خطاهای DNS را با ابزار nslookup برای تشخیص مشکلات اتصال دامنه

ابزار nslookup یا dig:

nslookup ابزاری استاندارد برای پرسوجو از DNS هست و رکورد A و عیبیابی خطاهایی مثل “Server Not Found” می باشد.

nslookup google.com

- خروجی نمونه (آدرس IP 216.239..38.120) به کاربر کمک میکنه ببینه دامنهش درست حل میشه یا نه.

- این دستور به بخش عیبیابی (مثلاً زیر “Server Not Found”) میتونه اضافه بشه.

🤔 سؤال: آیا با توجه به رشد روزافزون تهدیدات سایبری، فکر میکنید DNSSEC تا ۵ سال آینده به یک الزام قانونی برای ثبت تمامی دامنهها تبدیل خواهد شد؟

تجربیات و نظرات خود را دربارهٔ خطاهای DNS که تاکنون با آنها مواجه شدهاید، در بخش نظرات به اشتراک بگذارید!

🎉 جمعبندی:

DNS همان قهرمان گمنامی است که هر ثانیه میلیونها بار برای اتصال ما به دنیای دیجیتال تلاش میکند. این سیستم با تمام پیچیدگیهایش، امروز بیش از هر زمان دیگری به سرعت، امنیت (مانند DNSSEC و DoH) و پایداری نیاز دارد. کیفیت DNS Resolver شما مستقیماً بر سرعت لود شدن وبسایت، تجربه کاربری و حفاظت از سرور مجازی شما در برابر حملات DDoS تأثیر میگذارد.

بیش از ۸۰٪ سازمانها سالانه با حملات DNS روبرو میشوند. (آمار Efficiency IT). اگر uptime، سرعت و امنیت کسب و کار آنلاین برای شما اولویت است، نمیتوانید این موضوع را نادیده بگیرید.

وقت آن رسیده است که سرمایهگذاری در زیرساخت خود را جدی بگیرید!

زویپ سرور با ارائه انواع خدمات هاست، سرور مجازی و اختصاصی، دامنه و لایسنس، همراه شما در این مسیر هست. اگه قصد راهاندازی هاستینگ خودتون رو دارید یا به منابع قویتری نیاز دارید، خرید سرور مجازی و لایسنس سی پنل از زویپ سرور میتونه یک انتخاب هوشمندانه باشه. تیم متخصص زویپ سرور آمادهی نصب و کانفیگ کامل سرور برای شماست تا با خیال راحت روی کسبوکارتون تمرکز کنید.

🧐 پرسشهای متداول (FAQs):

DNS Resolver (مثلاً سرویسدهنده اینترنت شما) اولین نقطه تماس در جستجوی DNS است. اگر سرعت لود شدن پایین است، تغییر به یک Resolver عمومی و سریعتر (مانند Cloudflare یا Google) میتواند latency را بهبود دهد.

هر دو ترافیک DNS را رمزنگاری میکنند. DoT از پورت 853 استفاده میکند که توسط مدیران شبکه قابل مشاهده و فیلتر است. DoH از پورت 443 (مانند ترافیک عادی وب) استفاده میکند و هدف اصلی آن افزایش حریم خصوصی کاربران نهایی است.

DNSSEC با استفاده از امضای دیجیتال، اصالت دادههای DNS را تأیید میکند. این امر بهطور مؤثر از حملات Cache Poisoning که اطلاعات غلط را به Resolver تزریق میکنند، جلوگیری میکند.

❌ خیر.DDNS (Dynamic DNS) فقط برای دستگاههایی با IP پویا (Dynamic IP) مفید است. سرورهای مجازی و اختصاصی زویپ سرور دارای IP ثابت هستند، بنابراین نیازی به استفاده از DDNS نخواهید داشت و مدیریت رکوردها سادهتر خواهد بود.

📖 منابع :

- https://www.cloudflare.com/learning/dns/what-is-dns.

- https://blogs.infoblox.com/threat-intelligence/2024-dns-threat-landscape.

- IETF (Internet Engineering Task Force). (2017). RFC 8484: DNS over HTTPS (DoH).

- Verisign. (2025). DNSSEC: How it secures the Domain Name System.

- DigitalOcean. (2025). An Introduction to DNS Terminology, Components, and Concepts.

- https://zoip.ir/configuration-dns-mikrotik.

چقدر این مطلب مفید بود؟

روی یک ستاره کلیک کنید تا به آن امتیاز دهید!

میانگین امتیاز 5 / 5. تعداد آرا: 5

تا الان رای نیامده! اولین نفری باشید که به این پست امتیاز می دهید.