تا به حال شده است که در یک موقعیت بحرانی، دسترسی به روتر میکروتیک خود نداشته باشید؟ شاید وینباکس (Winbox) به دلیل محدودیتهای فایروال یا عدم وجود نرمافزار روی موبایل، از کار افتاده باشد. اینجاست که WebFig به عنوان یک نجاتدهنده واقعی وارد میدان میشود.

WebFig یک رابط کاربری گرافیکی (GUI) وبمحور است که مستقیماً بر روی RouterOS اجرا میشود. این ابزار قدرتمند به شما امکان میدهد تا بدون نیاز به نصب هیچ نرمافزار خاصی، از طریق هر مرورگر و از هر دستگاهی (حتی موبایل! 📲)، پیکربندی، نظارت و رفع اشکال روترهای میکروتیک خود را انجام دهید. در واقع، WebFig حکم پیکربندی جامع از راه دور را دارد؛ با همان مجموعه قابلیتهایی که در Winbox میبینید، اما با انعطافپذیری بیشتر.

هدف این مقاله این است که شما نه تنها چگونگی اتصال به WebFig، بلکه چرایی اهمیت فعالسازی HTTPS و روشهای فنی تولید گواهینامه برای امنیت WebFig را بررسی کنیم. آیا آمادهاید تا مدیریت شبکه خود را به معنای واقعی کلمه در دستان خود بگیرید؟ با ما همراه باشید!

🛠️ پیشنیازهای ضروری برای تسخیر WebFig: چه چیزهایی لازم دارید؟

- دستگاه میکروتیک فعال: روتر شما باید روشن و در حال اجرای RouterOS باشد.

- دسترسی به شبکه: کامپیوتر یا موبایل شما باید در همان شبکه محلی (LAN) یا شبکهای که WebFig از طریق آن در دسترس است، قرار داشته باشد.

- آدرس IP روتر: آیپی آدرس میکروتیک (مثلاً پیشفرض: 192.168.88.1) را بدانید.

- مرورگر وب مدرن: استفاده از مرورگرهای بهروز مانند Chrome، Firefox یا Edge برای عملکرد بهتر WebFig ضروری است.

- اطلاعات ورود اولیه: بهصورت پیشفرض، نام کاربری admin و رمز عبور.

📌 دسترسی و عملکرد WebFig:

WebFig فقط یک رابط زیبا نیست؛ یک ابزار فنی جامع است که مستقیماً با هسته RouterOS در تعامل است. اتصال به آن بسیار ساده است، اما درک عملکرد آن کلید پیکربندی موفق روتر شماست.

🔹 گام ۱: اتصال اولیه به WebFig (پورت ۸۰)

برای اتصال به روتر از طریق WebFig، کافی است آدرس آیپی دستگاه را در نوار آدرس مرورگر خود وارد کنید:

http://[IP address for exampel: 192.168.88.1]نکته فنی: WebFig به صورت پیشفرض از پورت استاندارد HTTP یعنی پورت ۸۰ استفاده میکند.

پس از وارد کردن نام کاربری (admin) و رمز عبور، بلافاصله به محیط WebFig وارد خواهید شد.

🔹 گام ۲: درک ساختار WebFig: مشابه Winbox، اما در وب!

WebFig تقریباً همان ساختار درختی و منوهای Winbox را دارد. منوها به بخشهای منطقی زیر تقسیم میشوند:

- Interface: مدیریت پورتهای فیزیکی و منطقی (Ethernet, Bridge, VLAN, Wireless).

- IP: تنظیمات اصلی شبکه شامل آدرسدهی (Addresses)، مسیریابی (Routes)، DHCP Server و Firewall.

- System: مدیریت Userها، بستههای نرمافزاری، زمانبندیها و لاگها.

🔹 گام ۳: عملکردهای کلیدی: پیکربندی، نظارت و رفع اشکال

این سه ستون اصلی، هسته قدرت WebFig را تشکیل میدهند:

- پیکربندی (Configuration): WebFig به شما امکان میدهد تا تمام جزئیات تنظیمات روتر میکروتیک را مشاهده و ویرایش کنید. میتوانید یک DHCP Server راهاندازی کنید، NAT را تنظیم کنید، یا Queue Tree برای مدیریت پهنای باند ایجاد کنید.

- نظارت (Monitoring): در بخشهایی مانند Interfaces، Resources و Log میتوانید وضعیت لحظهای روتر، میزان مصرف CPU و حافظه، و وقایع شبکه را مشاهده کنید. این اطلاعات برای تشخیص مشکلات شبکه حیاتی هستند.

- رفع اشکال (Troubleshooting): ابزارهای عیبیابی قدرتمند RouterOS مانند Ping، Traceroute، و Torch (برای نظارت بر ترافیک لحظهای) به طور کامل در WebFig قابل دسترسی هستند.

💡 تجربه: یکی مشتریانی که از سرور مجازی میکروتیک زویپ سرور استفاده میکرد، به دلیل یک Rule اشتباه در فایروال، دسترسی Winbox خود را مسدود کرده بود. استفاده از WebFig یکی از راه حل ها بود! با دسترسی سریع از طریق مرورگر، Rule اشتباه را پیدا و حذف کردیم و از یک قطعی طولانی مدت جلوگیری شد. این نشان میدهد که WebFig ابزاری برای مواقع اضطراری است.

🔒🛡️ امنیت WebFig: چرا فعالسازی HTTPS یک ضرورت است؟

❌ اتصال از طریق HTTP ساده است، اما تمام اطلاعات شما (از جمله نام کاربری و رمز عبور!) را به صورت متن ساده (Plain Text) منتقل میکند. این یک فاجعه امنیتی است!

بر اساس گزارشهای اخیر (مانند گزارش Statista در سال ۲۰۲۴ [۱])، حملات مربوط به اطلاعات احراز هویت (Credential Theft) به شدت رو به افزایش است. اگر در حال پیکربندی روتر میکروتیک هستید، باید از امنیت خود محافظت کنید. فعالسازی HTTPS برای WebFig با استفاده از یک گواهینامه معتبر، این لایه امنیتی حیاتی را فراهم میکند.

⚠️ مراحل تولید گواهینامه خودامضا (Self-Signed Certificate)

برای فعالسازی HTTPS، نیاز به یک گواهینامه دارید. ما یک گواهینامه Self-Signed را مستقیماً روی روتر ایجاد میکنیم.

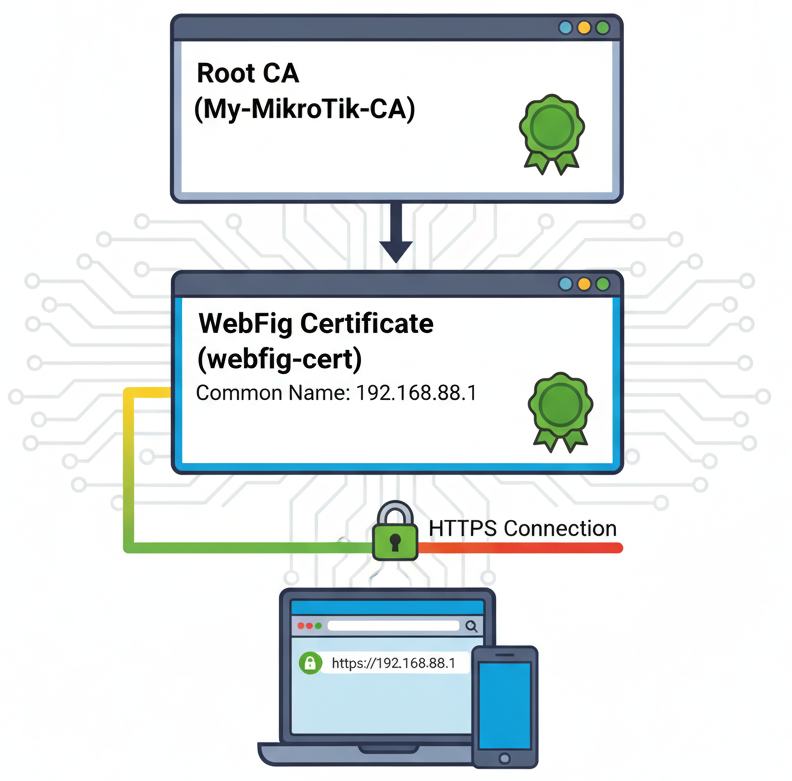

🚀 گام ۱: ایجاد مرجع گواهی ریشه (Root CA)

اولین قدم، ایجاد مرجع گواهی (CA) است که به عنوان امضاکننده گواهینامههای ما عمل میکند. این کار، زنجیره اعتماد (Chain of Trust) را در داخل روتر ایجاد میکند:

[admin@MikroTik] > certificate add name=local-CA common-name=My-MikroTik-CA key-usage=key-cert-sign,crl-sign[admin@MikroTik] > certificate sign local-CA

🚀 گام ۲: ایجاد گواهینامه WebFig

حالا یک گواهینامه جدید برای سرویس WebFig ایجاد میکنیم. دقت کنید که common-name گواهینامه را بر روی آدرس آیپی روتر یا نام دامنه آن تنظیم کنید:

[admin@MikroTik] > certificate add name=webfig-cert common-name=192.168.88.1[admin@MikroTik] > certificate sign webfig-cert ca=local-CA نکته فنی: ca=local-CA به روتر میگوید که این گواهینامه جدید توسط همان مرجع گواهی که در گام قبل ساختیم، امضا شود.

🚀 گام ۳: فعالسازی www-ssl و اتصال گواهینامه

در نهایت، سرویس www-ssl را فعال کرده و گواهینامه جدید را به آن اختصاص میدهیم:

[admin@MikroTik] > ip service[admin@MikroTik] /ip service> set www-ssl certificate=webfig-cert disabled=noاتصال نهایی: اکنون میتوانید با آدرس

📌 فراخوان: اگر تا به حال از HTTPS برای WebFig استفاده نکردهاید، همین حالا این دستورات را اجرا کنید! امنیت روتر میکروتیک شما ارزش این چند دقیقه زمان را دارد. برای تهیه لایسنس میکروتیک و مشاوره امنیتی، میتوانید با کارشناسان زویپ سرور تماس بگیرید.

🧐 روشهای پیشرفته و رفع اشکالات رایج WebFig

حالا که پایه کار را یاد گرفتید، بیایید به سراغ نکات تخصصیتر برویم.

🔹 مدیریت گواهینامههای Wildcard و جایگزین

WebFig از گواهینامههای Wildcard نیز پشتیبانی میکند. اگر شما چندین روتر میکروتیک یا سرور مجازی میکروتیک دارید و از یک دامنه فرعی مشترک برای دسترسی به آنها استفاده میکنید (مثلاً r1.network.com، r2.network.com، و غیره)، میتوانید یک گواهینامه Wildcard با common-name=*.network.com ایجاد کنید.

روش جایگزین برای مرورگرها: از آنجایی که مرورگرها گواهینامههای خودامضا را به صورت پیشفرض معتبر نمیدانند، هر بار باید یک هشدار امنیتی را تأیید کنید. راهحل حرفهایتر این است:

- گواهینامه ریشه (local-CA) را از روتر Export کنید.

- آن را در Trust Store سیستم عامل یا مرورگر خود Import کنید.

با این کار، تمامی گواهینامههایی که توسط این CA امضا شدهاند (از جمله webfig-cert) به صورت خودکار توسط مرورگر شما مورد اعتماد تلقی میشوند.

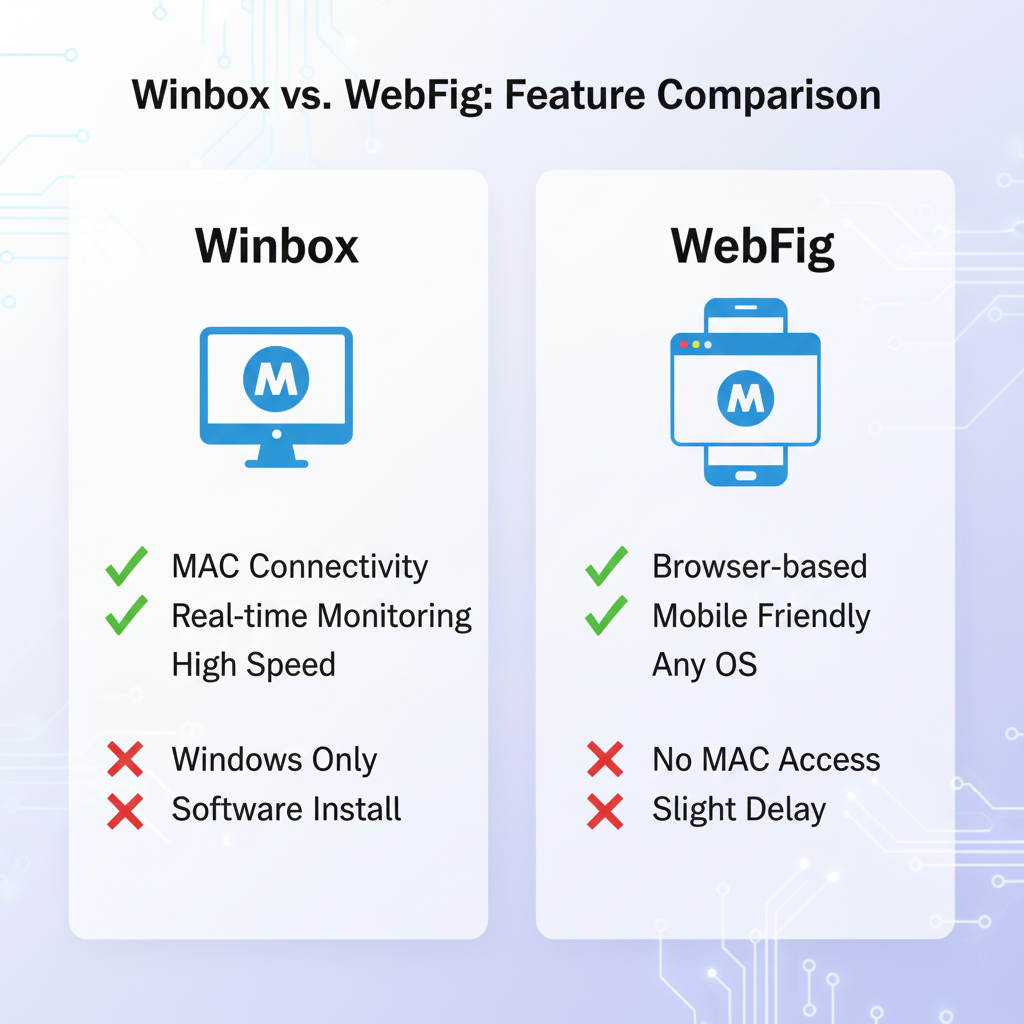

🔹 جدول مقایسه Winbox و WebFig

برای درک بهتر موقعیت استفاده از هر ابزار، این جدول مقایسهای کاربردی است:

📈 دادههای فنی: اهمیت دسترسی از راه دور امن

بر اساس دادههای مرکز ملی پاسخگویی به حوادث رایانهای (ماهر)، در سال گذشته افزایش ۴۰ درصدی حملات به سرویسهای مدیریت از راه دور مشاهده شده است [۲]. این آمار نشان میدهد که ایمنسازی WebFig فقط یک توصیه نیست، بلکه یک الزام عملیاتی است.

🔹 مورد واقعی: مهندس شبکه ما، آقای کریمی، در حال سفر کاری بود که ناگهان متوجه حمله DoS به یکی از سرورهای اختصاصی مشتری در دیتاسنتر شد که از میکروتیک به عنوان گیتوی استفاده میکرد. به دلیل محدودیتهای امنیتی (VPN فعال نبود)، دسترسی از طریق Winbox غیرممکن بود.

- وضعیت بحرانی: روتر تقریباً به طور کامل قفل شده بود.

- اقدام فوری: مهندس کریمی با استفاده از گوشی موبایل و از طریق WebFig (که قبلاً HTTPS آن را فعال کرده بودیم) به روتر متصل شد.

- نتیجه: در قسمت Firewall -> Raw یک Rule موقت برای Drop کردن ترافیک مشکوک نوشت و حمله را در کمتر از ۱۵ دقیقه مهار کرد. WebFig امکان دسترسی حیاتی در یک لحظه حساس را فراهم کرد و ثابت کرد که بهترین راهکار برای مدیریت اضطراری است.

سوال: با توجه به سهولت و انعطافپذیری WebFig، آیا آینده مدیریت روترهای میکروتیک به سمت ابزارهای کاملاً وبمحور و مستقل از پلتفرم پیش میرود، و جایگاه Winbox به تدریج کمرنگتر خواهد شد؟

🤔 نظرات و تجربیات خود را در این مورد با ما به اشتراک بگذارید!

🎉 نتیجهگیری: فرماندهی آسان و امن شبکه شما

در این مقاله، نه تنها روش اتصال به WebFig را آموختیم، بلکه درک کردیم که چرا امنیت در این رابط وبمحور تا این حد حیاتی است و چگونه با ایجاد گواهینامههای خودامضا، میتوانیم یک لایه حفاظتی قوی ایجاد کنیم. WebFig ابزاری ایدهآل، ساده و بسیار منعطف برای پیکربندی روترهای میکروتیک از طریق گوشیهای همراه و در موقعیتهای اضطراری است.

آیا به دنبال زیرساخت قدرتمندی هستید که بتوانید آن را با WebFig و Winbox به طور کامل کنترل کنید؟ 🎯

زویپ سرور با ارائه سرور مجازی و اختصاصی با منابع تضمین شده، هاست پرسرعت، ثبت دامنه با قیمت مناسب و لایسنسهای رسمی میکروتیک، تمام ابزارهای مورد نیاز شما را فراهم میکند. با خرید از زویپ سرور، پشتیبانی ۲۴/۷ متخصصان ما را به صورت رایگان دریافت کنید! همین حالا اقدام کنید و برای اولین خرید سرور مجازی، ۱۰٪ تخفیف ویژه دریافت نمایید! (لینک خرید مستقیم)

سرورهای مجازی میکروتیک لایسنس شده و نامحدود:

سرورهای مجازی ایران زویپ سرور:

مشاهده پلنهای سرورهای مجازی خارج زویپ سرور:

🧐 پرسشهای متداول (FAQ)

📚 منابع:

1. MikroTik Documentation – WebFig.

2. MikroTik Wiki – RouterOS Manual.

3. MikroTik Official Software Page.

4. MikroTik Community Forum.

5. Netfilter Project (Linux Firewall)