امنیت سرورهای لینوکسی یکی از مهمترین دغدغههای مدیران سیستم و مدیران امنیتی است. فایروالها نقش کلیدی در کنترل ترافیک شبکه و جلوگیری از حملات سایبری دارند. در این مقاله، به بررسی سه فایروال پرکاربرد لینوکس یعنی UFW، iptables و CSF پرداخته و نحوه تنظیم، پیکربندی و مدیریت هرکدام را بهصورت دقیق بررسی خواهیم کرد.

۱. معرفی فایروال های لینوکس و اهمیت آنها

فایروالها ابزارهایی برای کنترل و مدیریت ترافیک ورودی و خروجی به سرور هستند. برخی از مزایای فایروالهای لینوکسی عبارتند از:

✔ جلوگیری از حملات DDoS

✔ کنترل دسترسی به پورتهای حساس

✔ محدود کردن دسترسی به منابع سرور

✔ تأمین امنیت در برابر حملات Brute-force

در ادامه، به معرفی سه فایروال UFW، iptables و CSF خواهیم پرداخت.

۲. فایروال UFW (Uncomplicated Firewall)

۲.۱. معرفی و نصب UFW

UFW یک رابط کاربری ساده برای مدیریت iptables است که در توزیعهای Ubuntu و Debian بهطور پیشفرض نصب شده است. برای نصب آن، از دستور زیر استفاده کنید:

sudo apt update sudo apt install ufw -y۲.۲. بررسی وضعیت UFW

برای مشاهده وضعیت فایروال، از دستور زیر استفاده کنید:

sudo ufw status۲.۳. فعالسازی و غیرفعالسازی UFW

فعالسازی فایروال:

sudo ufw enableغیرفعالسازی فایروال:

sudo ufw disable۲.۴. مدیریت قوانین در UFW

۱. افزودن یک قانون برای باز کردن پورت:

sudo ufw allow 22/tcp۲. مسدود کردن یک پورت خاص:

sudo ufw deny 80/tcp۳. حذف یک قانون:

sudo ufw delete allow 22/tcp۳. فایروال iptables

۳.۱. معرفی و نصب iptables

iptables یکی از قدرتمندترین فایروالهای لینوکسی است که امکان مدیریت دقیق بستههای ورودی و خروجی را فراهم میکند. برای نصب آن، میتوانید از دستورات زیر استفاده کنید:

در Debian و Ubuntu:

sudo apt install iptables -yدر CentOS و RHEL:

sudo yum install iptables -y۳.۲. بررسی قوانین iptables

sudo iptables -L -v۳.۳. باز کردن و بستن پورتها در iptables

۱. باز کردن پورت 80 برای HTTP:

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT۲. مسدود کردن یک آدرس IP خاص:

sudo iptables -A INPUT -s 192.168.1.100 -j DROP۳. حذف یک قانون:

sudo iptables -D INPUT -s 192.168.1.100 -j DROP۳.۴. ذخیره و بارگذاری مجدد قوانین

در Debian/Ubuntu:

sudo sh -c "iptables-save > /etc/iptables/rules.v4"در CentOS/RHEL:

sudo service iptables save۴. فایروال CSF (ConfigServer Security & Firewall)

۴.۱. معرفی و نصب CSF

CSF یکی از محبوبترین فایروالهای لینوکسی است که ترکیبی از iptables و سایر ابزارهای امنیتی را ارائه میدهد. برای نصب آن، مراحل زیر را دنبال کنید:

cd /usr/src wget https://download.configserver.com/csf.tgz tar -xzf csf.tgz cd csf sh install.sh۴.۲. بررسی وضعیت CSF

csf -s۴.۳. مدیریت قوانین در CSF

۱. باز کردن یک پورت خاص:

csf -a 192.168.1.100۲. مسدود کردن یک IP:

csf -d 192.168.1.100۳. بارگذاری مجدد تنظیمات:

csf -r۵. مقایسه UFW، iptables و CSF

| ویژگی | UFW | iptables | CSF |

|---|---|---|---|

| سادگی استفاده | ✅ بالا | ❌ پایین | ✅ متوسط |

| قابلیت تنظیم پیشرفته | ❌ محدود | ✅ بسیار زیاد | ✅ بالا |

| مدیریت IP و حملات | ❌ ندارد | ✅ بله | ✅ بله |

| پشتیبانی از لاگگیری | ✅ محدود | ✅ گسترده | ✅ گسترده |

۶. بهترین روشها برای مدیریت فایروال در لینوکس

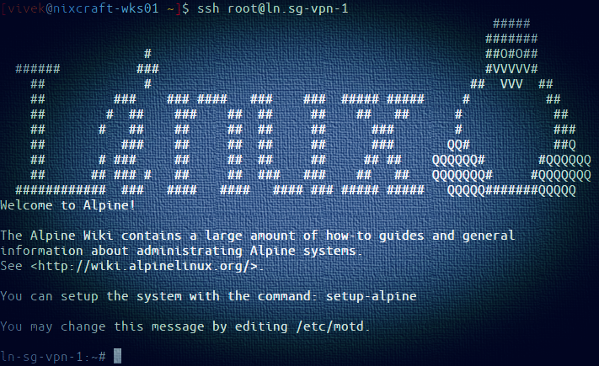

🔹 همیشه دسترسی SSH (پورت ۲۲) را قبل از فعالسازی فایروال باز کنید.

🔹 از fail2ban برای جلوگیری از حملات brute-force استفاده کنید.

🔹 قوانین فایروال را پس از هر تغییر ذخیره کنید تا پس از ریبوت سرور اعمال شوند.

🔹 اگر با سرور مجازی یا اختصاصی کار میکنید، تنظیمات پیشفرض فایروال را سفارشیسازی کنید.

7. ترکیب UFW، iptables و CSF برای حداکثر امنیت

در برخی سناریوها، استفاده از یک فایروال ممکن است برای تأمین امنیت کافی نباشد. ترکیب چندین فایروال میتواند به افزایش سطح امنیت سرور کمک کند. در ادامه، روشهایی برای ترکیب UFW، iptables و CSF معرفی میکنیم.

۸.۱. استفاده همزمان از UFW و iptables

از آنجایی که UFW یک رابط کاربری ساده برای iptables است، میتوان از هر دو به صورت همزمان استفاده کرد. هنگام استفاده از UFW، قوانین iptables نیز اعمال میشوند، اما در صورت نیاز به تغییرات پیشرفتهتر، باید مستقیماً از iptables استفاده کنید.

🔹 نکته: اگر از UFW استفاده میکنید، مستقیماً قوانین iptables را تغییر ندهید، زیرا ممکن است با تنظیمات UFW تداخل داشته باشد.

۸.۲. ترکیب CSF و iptables برای افزایش امنیت

CSF در حقیقت یک رابط پیشرفته برای iptables است و قابلیتهای بیشتری مانند مانیتورینگ لاگها، جلوگیری از حملات DDoS و کنترل اتصالات همزمان را ارائه میدهد. برای استفاده از این ترکیب:

- ابتدا iptables را نصب کنید و قوانین پایه را تعریف کنید.

- سپس CSF را نصب کنید و آن را روی سرور اجرا کنید.

- از فایل تنظیمات csf.conf برای سفارشیسازی قوانین امنیتی استفاده کنید.

8. روشهای پیشرفته برای جلوگیری از حملات DDoS

یکی از مهمترین وظایف فایروالها، جلوگیری از حملات DDoS است. در ادامه، چند راهکار برای افزایش امنیت سرور معرفی شده است.

8.۱. محدود کردن تعداد درخواستهای ورودی

در iptables میتوان تعداد درخواستهای دریافتی را بهصورت زیر محدود کرد:

sudo iptables -A INPUT -p tcp --dport 80 -m limit --limit 25/minute --limit-burst 100 -j ACCEPT🔹 این دستور تعداد اتصالات به پورت ۸۰ را به ۲۵ درخواست در دقیقه محدود میکند.

8.۲. استفاده از fail2ban برای جلوگیری از حملات Brute-force

fail2ban ابزاری برای نظارت بر تلاشهای ناموفق ورود به سیستم و جلوگیری از حملات است.

🔹 نصب fail2ban در Ubuntu:

sudo apt install fail2ban -y🔹 تنظیم محافظت از SSH در فایل jail.local:

[sshd] enabled = true port = ssh maxretry = 5 bantime = 600🔹 راهاندازی مجدد fail2ban:

sudo systemctl restart fail2ban9. بهترین شیوهها برای مدیریت فایروال در سرورهای لینوکس

برای مدیریت بهتر فایروالها، توصیههای زیر را دنبال کنید:

✔ تنظیم قوانین پیشفرض (Default Policies): سیاست پیشفرض را روی DROP تنظیم کنید تا همه اتصالات ورودی مسدود شده و فقط موارد ضروری مجاز باشند.

✔ مانیتورینگ لاگها: بررسی منظم لاگهای فایروال برای شناسایی حملات ضروری است.

✔ بهروزرسانی منظم: نسخههای قدیمی iptables، UFW یا CSF ممکن است شامل آسیبپذیریهای امنیتی باشند.

✔ عدم اجرای قوانین بدون تست: قبل از اجرای یک قانون جدید، تأثیر آن را بررسی کنید.

10. نظارت و لاگگیری در فایروالهای لینوکس

نظارت بر ترافیک شبکه و ثبت لاگها از اهمیت بالایی برخوردار است. این کار به شناسایی تهدیدات امنیتی و رفع مشکلات کمک میکند.

10.۱. فعالسازی لاگ در UFW

برای فعال کردن ثبت لاگها در UFW، از دستور زیر استفاده کنید:

sudo ufw logging onبرای مشاهده لاگها:

sudo tail -f /var/log/ufw.log10

.۲. ثبت لاگ در iptables

iptables بهطور پیشفرض قابلیت ثبت لاگها را دارد. برای فعالسازی آن:

sudo iptables -A INPUT -p tcp --dport 22 -j LOG --log-prefix "SSH ATTEMPT: "مشاهده لاگها:

sudo tail -f /var/log/syslog10.۳. مدیریت لاگها در CSF

CSF نیز قابلیت ثبت لاگها را دارد و میتوان آن را از طریق فایل تنظیمات csf.conf مدیریت کرد.

🔹 مشاهده لاگهای مسدودسازی CSF:

sudo tail -f /var/log/lfd.log11. مدیریت کاربران و سطح دسترسی در فایروالها

11.۱. ایجاد قوانین خاص برای کاربران در iptables

در iptables، میتوان برای کاربران خاصی قوانین جداگانه تعیین کرد. به عنوان مثال، مسدود کردن دسترسی یک کاربر خاص:

sudo iptables -A OUTPUT -m owner --uid-owner user1 -j DROP11.۲. محدود کردن دسترسی کاربران در CSF

در CSF، برای مسدود کردن دسترسی کاربران خاص، میتوان از قابلیت LT_USER استفاده کرد. در فایل تنظیمات csf.conf میتوان این قابلیت را تنظیم کرد.

12. تنظیمات پیشرفته CSF برای امنیت بیشتر

CSF دارای تنظیمات پیشرفتهای برای افزایش امنیت سرور است. برخی از ویژگیهای کلیدی آن عبارتند از:

✅ کنترل حملات SYN Flood:

SYNFLOOD = "1" SYNFLOOD_RATE = "30/s" SYNFLOOD_BURST = "10"✅ محدود کردن تعداد اتصالات یک IP به سرور:

CONNLIMIT = "22;5,80;10"(این دستور تعداد اتصالات همزمان را برای پورت ۲۲ به ۵ و پورت ۸۰ به ۱۰ محدود میکند.)

✅ مسدود کردن کشورها بر اساس GeoIP:

CC_DENY = "CN,RU"(این تنظیم، دسترسی IPهای متعلق به چین و روسیه را مسدود میکند.)

۱3. خودکارسازی مدیریت فایروال در لینوکس

مدیریت دستی فایروال در سرورهای بزرگ کار دشواری است. برای خودکارسازی تنظیمات میتوان از اسکریپتهای Bash یا ابزارهای مدیریت پیکربندی مانند Ansible استفاده کرد.

۱3.۱. استفاده از اسکریپت Bash برای تنظیم خودکار iptables

#!/bin/bash iptables -F iptables -A INPUT -p tcp --dport 22 -j ACCEPT iptables -A INPUT -p tcp --dport 80 -j ACCEPT iptables -A INPUT -p tcp --dport 443 -j ACCEPT iptables -A INPUT -j DROP iptables-save > /etc/iptables/rules.v4🔹 این اسکریپت پورتهای ۲۲، ۸۰ و ۴۴۳ را باز کرده و بقیه ترافیک را مسدود میکند.

۱3.۲. استفاده از Ansible برای مدیریت فایروال

Ansible ابزاری مناسب برای خودکارسازی مدیریت سرور است. برای تنظیم فایروال از طریق Ansible، میتوان از ماژول iptables استفاده کرد.

نمونه یک Playbook برای باز کردن پورت ۲۲:

- name: تنظیم iptables hosts: servers tasks: - name: باز کردن پورت 22 iptables: chain: INPUT protocol: tcp destination_port: 22 jump: ACCEPT۱4. روشهای پیشگیری از هک و نفوذ به سرور

✔ از یک لایه اضافی برای احراز هویت استفاده کنید (مانند SSH Key Authentication)

✔ از سیستمهای تشخیص نفوذ (IDS) مانند Snort و Suricata استفاده کنید

✔ محدودیتهای جغرافیایی برای دسترسی به سرور اعمال کنید

✔ از VPN برای افزایش امنیت اتصال استفاده کنید

✔ لاگهای فایروال را بهصورت منظم بررسی کنید

۱5. نتیجهگیری نهایی و معرفی زویپ سرور

در این مقاله به بررسی جامع فایروالهای لینوکسی UFW، iptables و CSF پرداختیم و روشهای پیکربندی، مدیریت و بهینهسازی امنیت سرور را بررسی کردیم. هر یک از این ابزارها نقاط قوت خاصی دارند و انتخاب آنها بسته به نیازهای امنیتی سرور شماست.

💡 اگر به دنبال خدمات حرفهای سرور و امنیت شبکه هستید، پیشنهاد میکنیم از خدمات زویپ سرور استفاده کنید. زویپ سرور ارائهدهنده برتر سرورهای مجازی، اختصاصی و مدیریت امنیت برای کسبوکارهای حرفهای است. 🚀

🔗 لینکهای مفید:

📌 راهنمای کامل مدیریت فایروال در زویپ سرور

📌 سرور های مجازی پرسرعت با امنیت بالا