امروز میخواهیم با هم به دنیای پروتکلهای شبکه سفر کنیم و دربارهی یکی از پروتکلهای مهم و پرکاربرد، یعنی L2TP صحبت کنیم. هدف ما این است که به زبان ساده و دوستانه، شما را با این پروتکل آشنا کنیم و نحوهی پیکربندی آن را در تجهیزات سیسکو بررسی کنیم. پس با ما همراه باشید!

پروتکل L2TP چیست؟

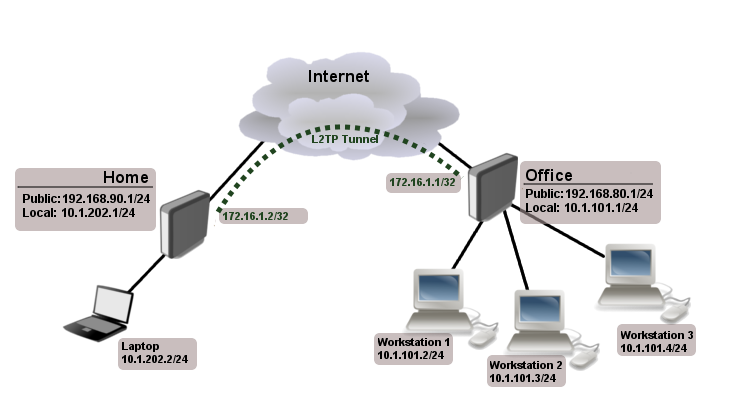

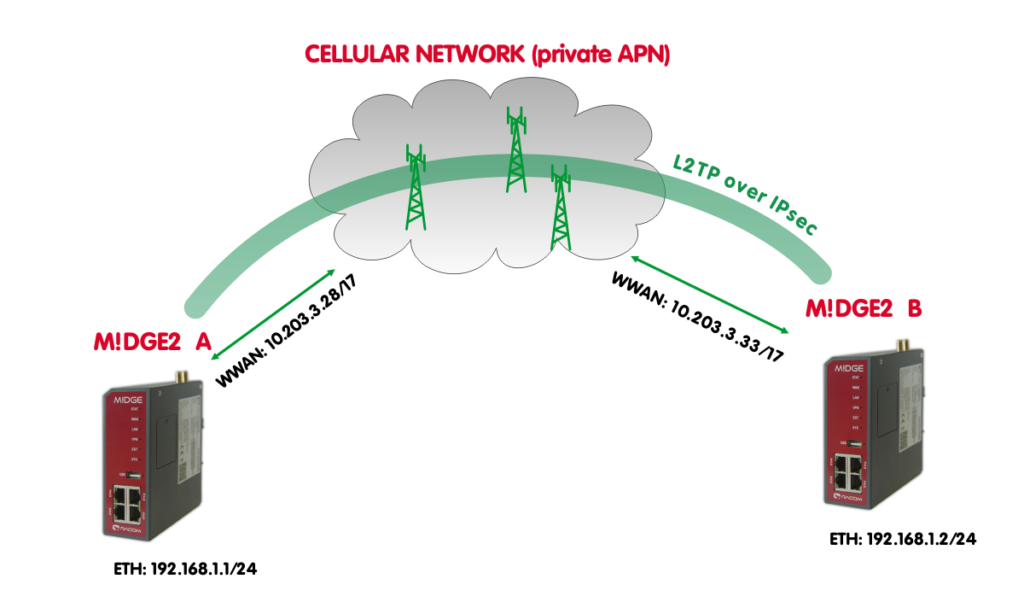

L2TP یا Layer 2 Tunneling Protocol، یک پروتکل تونلزنی در لایهی دوم مدل OSI است که برای ایجاد شبکههای خصوصی مجازی (VPN) استفاده میشود. این پروتکل به تنهایی رمزنگاری انجام نمیدهد، اما معمولاً با IPSec ترکیب میشود تا امنیت بالاتری فراهم کند. citeturn0search0

مزایای استفاده از L2TP

استفاده از L2TP به همراه IPSec مزایای متعددی دارد:

- امنیت بالا: با ترکیب این دو پروتکل، دادهها با استفاده از الگوریتمهای قوی رمزنگاری میشوند.

- سازگاری گسترده: این پروتکل توسط بسیاری از سیستمعاملها و دستگاهها پشتیبانی میشود.

- راهاندازی آسان: پیکربندی L2TP/IPSec نسبتاً ساده است و نیاز به نرمافزارهای جانبی ندارد. citeturn0search1

پیکربندی L2TP در روترهای سیسکو

حالا که با مفاهیم اولیه آشنا شدیم، بیایید نگاهی به نحوهی پیکربندی L2TP در روترهای سیسکو بیندازیم. در این بخش، مراحل اصلی را به صورت گامبهگام مرور میکنیم.

1. تعیین محدوده آدرسهای IP برای کاربران راه دور

ابتدا باید محدودهای از آدرسهای IP را برای کاربرانی که از راه دور متصل میشوند، تعیین کنیم. این کار با ایجاد یک DHCP Pool انجام میشود.

ip local pool VPN_POOL 192.168.100.1 192.168.100.10در اینجا، VPN_POOL نام محدودهای است که از آدرس 192.168.100.1 تا 192.168.100.10 را شامل میشود.

2. ایجاد رابطهای مجازی

سپس، باید رابطهای مجازی مورد نیاز را ایجاد کنیم.

interface Virtual-Template1 mtu 1400 ip unnumbered Loopback0 peer default ip address pool VPN_POOL ppp encrypt mppe auto ppp authentication ms-chap-v2 ms-chap chapدر این پیکربندی:

- Virtual-Template1: قالبی برای اتصالات L2TP.

- mtu 1400: تنظیم حداکثر واحد انتقال.

- ip unnumbered Loopback0: استفاده از رابط Loopback0 برای IP.

- peer default ip address pool VPN_POOL: اختصاص آدرسهای IP از محدودهی تعریفشده.

- ppp encrypt mppe auto: فعالسازی رمزنگاری MPPE.

- ppp authentication ms-chap-v2 ms-chap chap: تعیین روشهای احراز هویت.

3. پیکربندی تنظیمات رمزنگاری

برای امنیت بیشتر، باید تنظیمات رمزنگاری را پیکربندی کنیم.

crypto isakmp policy 1 encr 3des hash md5 authentication pre-share group 2 lifetime 86400در اینجا:

- encr 3des: استفاده از الگوریتم رمزنگاری 3DES.

- hash md5: استفاده از الگوریتم هش MD5.

- authentication pre-share: استفاده از کلید پیشاشتراکی برای احراز هویت.

- group 2: تعیین گروه دیفی-هلمن.

- lifetime 86400: مدت زمان عمر کلید (بر حسب ثانیه).

4. تعریف کلید پیشاشتراکی

باید یک کلید پیشاشتراکی برای احراز هویت تعریف کنیم.

crypto isakmp key YOUR_SECRET_KEY address 0.0.0.0 0.0.0.0YOUR_SECRET_KEY را با کلید مورد نظر خود جایگزین کنید.

5. ایجاد پروفایل IPSec

سپس، یک پروفایل IPSec ایجاد میکنیم.

crypto ipsec transform-set TRANSFORM_SET esp-3des esp-md5-hmacدر اینجا، TRANSFORM_SET نام مجموعهی تبدیل است.

6. ایجاد نقشهی کریپتو

نقشهی کریپتو را به صورت زیر تعریف میکنیم.

crypto map CRYPTO_MAP 10 ipsec-isakmp set peer 0.0.0.0 set transform-set TRANSFORM_SET match address 101در این پیکربندی:

- CRYPTO_MAP: نام نقشهی کریپتو.

- set peer 0.0.0.0: تعیین همتای پیشفرض.

- match address 101: استفاده از لیست دسترسی شماره 101.

7. اعمال نقشهی کریپتو به رابط خارجی

در نهایت، نقشهی کریپتو را به رابط خارجی اعمال میکنیم.

interface FastEthernet0/0 crypto map CRYPTO_MAPFastEthernet0/0 را با رابط خارجی مناسب جایگزین کنید.

8. فعالسازی L2TP

برای فعالسازی L2TP، دستورات زیر را وارد میکنیم.

vpdn enable vpdn-group 1 accept-dialin protocol l2tp virtual-template 1در اینجا:

- vpdn enable: فعالسازی VPDN.

- vpdn-group 1: ایجاد گروه VPDN شماره 1.

- accept-dialin: پذیرش اتصالات ورودی.

- protocol l2tp: تعیین پروتکل L2TP.

- virtual-template 1: استفاده از قالب مجازی شماره 1.

مشکلات رایج در راهاندازی L2TP و راهحلهای آن

1. اتصال VPN برقرار نمیشود

علائم:

- کاربران نمیتوانند به شبکه متصل شوند.

- پیغام خطای authentication failure یا connection timeout نمایش داده میشود.

راهحلها:

✅ بررسی کنید که L2TP و IPSec هر دو فعال باشند. با این دستور میتوانید بررسی کنید:

show running-config | include vpdn✅ اطمینان حاصل کنید که کلید pre-shared key روی کلاینت و سرور یکسان است:

crypto isakmp key YOUR_SECRET_KEY address 0.0.0.0 0.0.0.0✅ بررسی کنید که پورتهای زیر در فایروال شبکه باز باشند:

- UDP 500 (برای ISAKMP)

- UDP 1701 (برای L2TP)

- UDP 4500 (برای NAT-T)

✅ با استفاده از این دستور، ببینید آیا تونل VPN به درستی ساخته شده است:

show crypto isakmp sa2. کاربران نمیتوانند از طریق اینترنت به شبکه داخلی دسترسی داشته باشند

علائم:

- اتصال برقرار میشود، اما کاربران نمیتوانند به منابع داخلی (مثل فایل سرور) دسترسی داشته باشند.

راهحلها:

✅ بررسی کنید که NAT Exemption به درستی تنظیم شده باشد. در برخی مواقع، روتر ترافیک VPN را NAT میکند که باعث بروز مشکل میشود. برای حل این مشکل، دستور زیر را اضافه کنید:

access-list 101 permit ip 192.168.100.0 0.0.0.255 any✅ در برخی مواقع، باید مسیر پیشفرض برای کلاینتهای VPN مشخص شود. این کار با پیکربندی Split Tunneling انجام میشود:

ip access-list standard SPLIT_TUNNEL permit 192.168.100.0 0.0.0.2553. سرعت پایین در L2TP VPN

علائم:

- اتصال برقرار است، اما سرعت انتقال دادهها بسیار پایین است.

راهحلها:

✅ مقدار MTU را روی مقدار مناسب تنظیم کنید. مقدار پیشنهادی 1400 است:

interface Virtual-Template1 mtu 1400✅ بررسی کنید که فایروال شبکه باعث کندی نشده باشد. بعضی از فایروالها، پکتهای L2TP را فیلتر کرده و باعث کاهش سرعت میشوند.

✅ استفاده از رمزنگاری ضعیفتر برای افزایش سرعت:

crypto isakmp policy 1 encr aes 128مقایسه L2TP با سایر پروتکلهای VPN

| ویژگیها | L2TP/IPSec | OpenVPN | PPTP |

|---|---|---|---|

| امنیت | بسیار بالا | بالا | متوسط |

| سازگاری | بسیار زیاد | زیاد | زیاد |

| سرعت | متوسط | بالا | بسیار بالا |

| راهاندازی | متوسط | سخت | آسان |

سوالات متداول درباره L2TP در سیسکو

در این بخش، به برخی از سوالات متداول درباره L2TP در سیسکو پاسخ میدهیم تا بتوانید مشکلات خود را سریعتر حل کنید.

۱. آیا L2TP بدون IPSec هم میتواند کار کند؟

✅ بله، اما این روش توصیه نمیشود، زیرا بدون IPSec، اتصال شما رمزنگاری نشده و در معرض حملات Man-in-the-Middle قرار میگیرد. اگر هنوز هم میخواهید از L2TP بدون IPSec استفاده کنید، میتوانید مراحل زیر را دنبال کنید:

vpdn enable vpdn-group 1 accept-dialin protocol l2tp virtual-template 1 local name CiscoRouterاما پیشنهاد میکنیم همیشه L2TP را با IPSec ترکیب کنید تا امنیت اتصال تضمین شود.

۲. چرا کاربران بعد از مدتی از VPN قطع میشوند؟

✅ این مشکل معمولاً به دلیل تنظیمات تایمآوت و Keepalive اتفاق میافتد. برای جلوگیری از این مشکل، این دستورات را اضافه کنید:

crypto isakmp keepalive 30 periodic✅ همچنین میتوانید مدت زمان اعتبار نشستهای VPN را افزایش دهید:

crypto isakmp policy 1 lifetime 28800۳. آیا امکان احراز هویت کاربران با RADIUS در L2TP وجود دارد؟

✅ بله! شما میتوانید احراز هویت کاربران را با RADIUS Server مدیریت کنید. برای این کار:

۱. ابتدا، سرور RADIUS را تعریف کنید:

radius-server host 192.168.1.10 auth-port 1812 acct-port 1813 key YOUR_SECRET_KEY۲. سپس، پروتکل L2TP را طوری تنظیم کنید که از RADIUS برای احراز هویت استفاده کند:

aaa new-model aaa authentication ppp default group radius localحالا کاربران از طریق RADIUS اعتبارسنجی میشوند!

۴. چگونه لاگهای مربوط به VPN را مشاهده کنیم؟

✅ برای مشاهده وضعیت تونلها:

show crypto isakmp sa✅ برای بررسی خطاهای مربوط به L2TP:

debug ppp authentication debug vpdn events✅ برای بررسی خطاهای IPSec:

debug crypto isakmp debug crypto ipsec۵. آیا امکان استفاده از L2TP روی IPv6 وجود دارد؟

✅ بله، اما باید تنظیمات را متناسب با IPv6 تغییر دهید. به عنوان مثال:

interface Tunnel0 ipv6 address 2001:db8::1/64 tunnel source FastEthernet0/0 tunnel mode ipv6ipاما دقت کنید که بسیاری از ISPها هنوز از L2TP روی IPv6 پشتیبانی نمیکنند.

نکات پیشرفته در پیکربندی L2TP در سیسکو

۱. Split Tunneling در L2TP

اگر نمیخواهید تمام ترافیک کاربران از طریق VPN عبور کند، میتوانید Split Tunneling را فعال کنید. این کار باعث میشود فقط ترافیک خاصی از VPN عبور کند.

✅ ابتدا، یک لیست دسترسی برای مسیرهای مورد نیاز ایجاد کنید:

access-list 120 permit ip 192.168.100.0 0.0.0.255 any✅ سپس، این لیست را به پروفایل VPN اضافه کنید:

crypto ipsec client ezvpn EZVPN group MyVPN key YOUR_SECRET_KEY mode network-extension split-tunnel-list 120با این روش، فقط ترافیک مربوط به 192.168.100.0/24 از VPN عبور میکند و بقیهی ترافیک از اینترنت عادی استفاده خواهد شد.

۲. اعمال محدودیت روی کاربران L2TP

برای افزایش امنیت، میتوانید محدودیتهایی برای کاربران VPN اعمال کنید. مثلاً:

✅ محدود کردن تعداد اتصالات همزمان:

vpdn-group 1 max-users 10✅ محدود کردن دسترسی به یک محدودهی IP خاص:

access-list 110 deny ip any 192.168.1.0 0.0.0.255 access-list 110 permit ip any any✅ غیرفعال کردن L2TP برای ساعات خاصی:

time-range NO_L2TP periodic daily 01:00 to 06:00 access-list 130 deny udp any any eq 1701 time-range NO_L2TPاین تنظیم باعث میشود L2TP بین ساعت ۱ تا ۶ صبح غیرفعال شود.

نتیجهگیری نهایی: آیا L2TP برای شما مناسب است؟

اگر به دنبال یک VPN امن، سریع و قابل اعتماد هستید، L2TP همراه با IPSec یک گزینهی عالی است. این پروتکل امنیت بالایی دارد و توسط بسیاری از دستگاهها و سیستمعاملها پشتیبانی میشود.

📌 چه زمانی از L2TP استفاده کنیم؟

✅ وقتی امنیت بالا نیاز دارید.

✅ وقتی میخواهید یک VPN سازگار با Windows, macOS, Android و iOS داشته باشید.

✅ وقتی میخواهید ترافیک را بین کاربران سریع و پایدار توزیع کنید.

📌 چه زمانی از L2TP استفاده نکنیم؟

❌ اگر میخواهید یک VPN روی IPv6 راهاندازی کنید.

❌ اگر نیاز به یک راهکار کاملاً متنباز دارید (OpenVPN بهتر است).

❌ اگر روتر شما سختافزار قدیمی دارد و نمیتواند پردازش IPSec را به خوبی انجام دهد.

آیا تجربهای در پیکربندی L2TP روی سیسکو دارید؟

نظرات و تجربیات خود را در بخش کامنتها با ما در میان بگذارید! 🚀